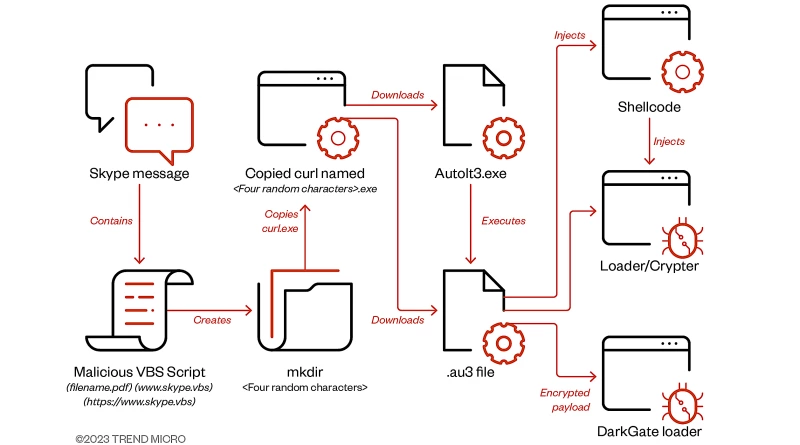

С июля по сентябрь вредоносные программы DarkGate использовали взломанные учетные записи Skype для заражения целей через сообщения, содержащие вложения скриптов VBA-загрузчика.

По словам исследователей Trend Micro, обнаруживших эти атаки, скрипт загружает сценарий второго этапа, предназначенный для сброса и выполнения конечной полезной нагрузки вредоносной программы DarkGate.

«Доступ к учетной записи Skype жертвы позволяет злоумышленнику захватить существующий поток сообщений и изменить именование файлов в соответствии с контекстом истории общения»

- говорится в сообщении Trend Micro.

Неясно, как были скомпрометированы учетные записи приложений мгновенного обмена сообщениями, однако предполагается, что это произошло либо в результате утечки учетных данных, доступных на подпольных форумах, либо в результате предыдущей компрометации головной организации.

Фишинговые кампании в Teams, использующие вредоносный VBScript для развертывания вредоносного ПО DarkGate, были ранее замечены компаниями Truesec и MalwareBytes.

По их словам, злоумышленники атаковали пользователей Microsoft Teams через взломанные учетные записи Office 365 вне организаций и общедоступный инструмент под названием TeamsPhisher. Этот инструмент позволяет злоумышленникам обходить ограничения на входящие файлы от внешних арендаторов и отправлять фишинговые вложения пользователям Teams.

«Целью по-прежнему является проникновение во всю среду, и в зависимости от группы угроз, купившей или арендовавшей используемый вариант DarkGate, угрозы могут варьироваться от вымогательства до криптомайнинга»

- заявили в Trend Micro.

«По данным нашей телеметрии, мы видели, что DarkGate приводит к обнаружению инструментов, обычно связанных с группой Black Basta ransomware.»

Рост числа вредоносных программ DarkGate

Киберпреступники все чаще используют загрузчик вредоносных программ DarkGate для первичного доступа в корпоративные сети. Эта тенденция наблюдается с момента уничтожения ботнета Qakbot в августе благодаря совместным международным усилиям.

Перед уничтожением ботнета Qakbot человек, выдававший себя за разработчика DarkGate при попытке продажи абонементов, на одном из хакерских форумов предложил годовую плату до $100000. Вредоносная программа предлагала широкий спектр возможностей, в том числе скрытый VNC, возможности обхода Windows Defender, инструмент для кражи истории браузера, интегрированный обратный прокси, файловый менеджер и похититель токенов Discord.

После этого анонса стали заметны различные способы доставки, такие как фишинг и malvertising.

Это недавний всплеск активности DarkGate подчеркивает растущее влияние этой операции «вредоносное ПО как услуга» (MaaS) в киберпреступной сфере.

Это также подчеркивает решимость субъектов угроз продолжать свои атаки, адаптируя свои тактики и методы, несмотря на сбои и проблемы.

Комментарии (0)