Компания Redis, создающая одноименное широко используемое хранилище структур данных в памяти, выпустила исправления для критической уязвимости (CVE-2025-49844), которая может позволить злоумышленникам получить полный доступ к базовой системе хоста.

Этот недостаток позволяет злоумышленнику, выполняющему post auth, отправить специально созданный вредоносный Lua-скрипт (функция, поддерживаемая в Redis по умолчанию), выйти из «песочницы» Lua и выполнить произвольный нативный код на хосте Redis, отмечают исследователи Wiz.

Что еще больше усугубляет ситуацию, в официальных образах контейнеров Redis аутентификация по умолчанию отключена.

Наш анализ показывает, что 57% облачных сред устанавливают Redis в виде образа. При неаккуратной установке в этих экземплярах может полностью отсутствовать аутентификация. Сочетание отсутствия аутентификации и доступа в Интернет очень опасно, поскольку позволяет кому угодно запрашивать экземпляр Redis и, в частности, отправлять Lua-скрипты. Это позволяет злоумышленникам использовать уязвимость и достичь RCE на сервере, добавляют исследователи.

О CVE-2025-49844

Названная исследователями Wiz, которые нашли и сообщили о ней, как RediShell, уязвимость CVE-2025-49844 связана с ошибкой use-after-free memory corruption, которая может позволить злоумышленникам манипулировать Redis Garbage Collector с помощью специально созданных Lua-скриптов.

После взлома уязвимой установки Redis и компрометации базового хоста злоумышленники могут получить постоянный доступ, установить криптомайнеры или вредоносное ПО, получить конфиденциальные данные как из Redis, так и с хоста, скомпрометировать / украсть учетные данные и использовать некоторые из них (например, IAM-токены) для доступа к другим облачным сервисам, отмечают исследователи Wiz.

Уязвимый код был добавлен в кодовую базу Redis в 2012 году. Таким образом, CVE-2025-49844 затрагивает версии Redis (сервер), использующие скриптинг Lua: v8.2.1 и более ранние.

Уязвимость была исправлена в:

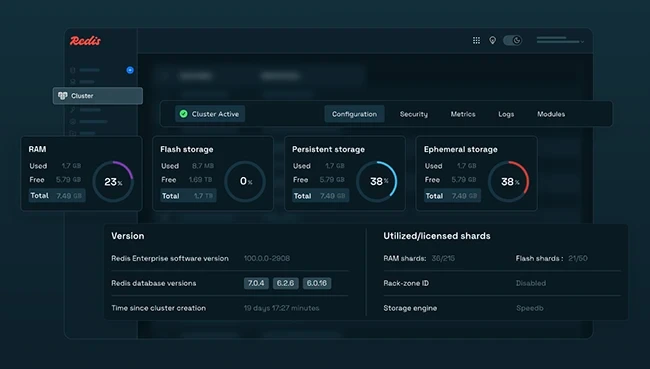

- коммерческих релизах Redis Software – 7.22.2-12 и выше, 7.8.6-207 и выше, 7.4.6-272 и выше, 7.2.4-138 и выше, 6.4.2-131 и выше

- Релизы Redis OSS/CE (open-source/Community Edition) с поддержкой сценариев Lua: 8.2.2 и выше, 8.0.4 и выше, 7.4.6 и выше, 7.2.11 и выше

- Релизы Redis Stack: 7.4.0-v7 и выше, 7.2.0-v19 и выше

Обновление или отключение сценариев Lua

Исследователи Wiz утверждают, что существует около 330000 экземпляров Redis, работающих в интернете, и на 60000 из них не настроена аутентификация.

Федеральное управление информационной безопасности Германии (BSI) также выпустило предупреждение об этом дефекте, отметив, что только в Германии существует около 4000 серверов Redis, используемых без аутентификации.

BSI отметило, что, учитывая простоту атаки и широкое использование Redis, в ближайшее время ожидаются попытки эксплуатации, особенно после того, как технические детали станут достоянием общественности.

Компания Wiz пока воздерживается от раскрытия технических деталей.

ИТ-администраторам рекомендовано немедленно установить обновления или, в качестве альтернативы, отключить Lua-сценарии, используя списки контроля доступа (ACL) для ограничения команд EVAL и EVALSHA.

Исследователи Wiz также посоветовали защитить установки Redis путем:

- Включить аутентификацию

- Отключение ненужных команд

- Работа с Redis под учетной записью пользователя, не являющегося пользователем root

- Активация протоколирования и мониторинга Redis для отслеживания активности и выявления потенциальных проблем

- Реализация контроля доступа на сетевом уровне, и

- Ограничение доступа к Redis только из авторизованных сетей.

Комментарии (0)