Исследователи, отслеживающие календарные вложения в формате .ICS, обнаружили, что уязвимость в Zimbra Collaboration Suite (ZCS) была использована в атаках нулевого дня в этом году.

Файлы ICS, также известные как файлы iCalendar, используются для хранения информации о календаре и расписании (встречи, события и задачи) в виде обычного текста и для обмена ею между различными календарными приложениями.

Хакеры использовали CVE-2025-27915, уязвимость межсайтового скриптинга (XSS) в ZCS 9.0, 10.0 и 10.1, для доставки полезной нагрузки JavaScript на целевые системы.

Уязвимость связана с недостаточной программной очисткой HTML-кода в файлах ICS, что позволяло злоумышленникам выполнять произвольный JavaScript внутри сессии жертвы, например, устанавливать фильтры, перенаправляющие сообщения.

Zimbra устранила проблему безопасности 27 января, выпустив ZCS 9.0.0 P44, 10.0.13 и 10.1.5, но не упомянула о каких-либо активных действиях по эксплуатации.

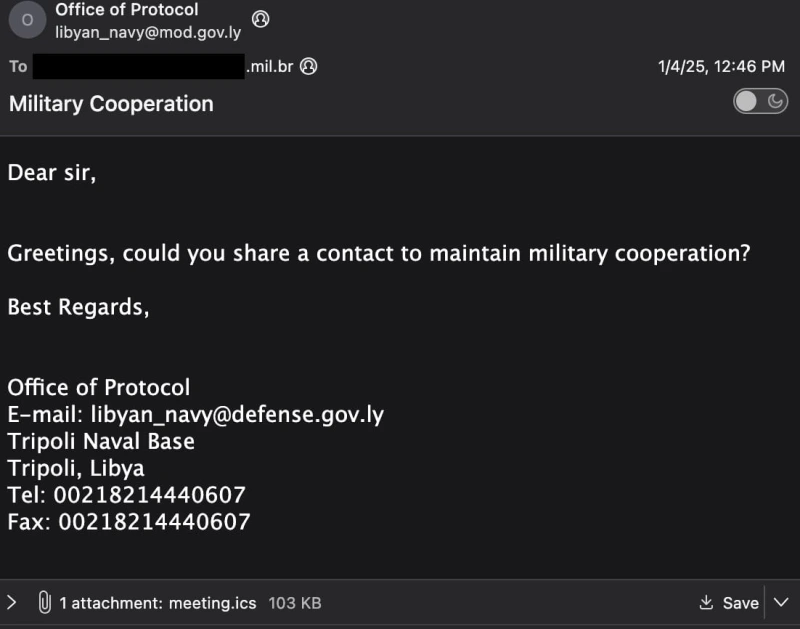

Однако исследователи из StrikeReady обнаружили атаку после того, как обратили внимание на файлы .ICS размером более 10 КБ, содержащие код JavaScript.

Они определили, что атаки начались в начале января, до того как Zimbra выпустила патч.

Вредоносное письмо содержало ICS-файл размером 00 КБ с JavaScript-файлом, который был обфусцирован с помощью схемы кодирования Base64.

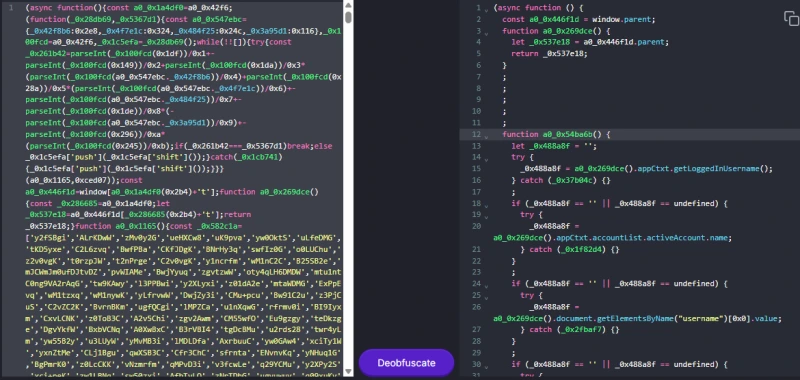

StrikeReady утверждает, что вредоносный код реализован для выполнения в асинхронном режиме и в различных Immediately Invoked Function Expressions (IIFE). Исследователи обнаружили, что он может выполнять следующие действия:

- Создавать скрытые поля имени пользователя/пароля

- Кража учетных данных из форм входа в систему

- Отслеживать активность пользователей (мышь и клавиатура) и выводить неактивных пользователей из системы, чтобы спровоцировать кражу.

- Использовать Zimbra SOAP API для поиска папок и извлечения писем

- Отправка содержимого электронной почты злоумышленнику (повторяется каждые 4 часа)

- Добавьте фильтр с именем «Correo» для пересылки почты на адрес Proton.

- Сбор артефактов аутентификации/резервного копирования и их эксфильтрация

- Извлеките контакты, списки рассылки и общие папки.

- Добавьте 60-секундную задержку перед выполнением

- Обеспечить 3-дневный контроль выполнения (повторный запуск возможен только в том случае, если с момента последнего запуска прошло ≥3 дней)

- Скрыть элементы пользовательского интерфейса (UI), чтобы уменьшить количество визуальных подсказок.

Исследователи также отметили, что схожие тактики, техники и процедуры (TTP) были замечены в атаках, приписываемых UNC1151 – группе, которую Mandiant связывает с белорусским правительством.

В отчете StrikeReady приводятся индикаторы компрометации и деобфусцированная версия JavaScript-кода атаки, использующей файлы календаря .INC.

Комментарии (0)