Около 50 000 устройств Cisco Adaptive Security Appliance (ASA) и Firewall Threat Defense (FTD), выставленных в открытом доступе в Интернете, подвержены 2 уязвимостям, активно используемым хакерами.

Уязвимости, обозначенные как CVE-2025-20333 и CVE-2025-20362, позволяют выполнять произвольный код и получать доступ к конечным точкам URL, связанным с VPN-доступом. Обе проблемы безопасности могут быть использованы удаленно, без аутентификации.

25 сентября Cisco предупредила, что эти проблемы активно используются в атаках, начавшихся до того, как исправления стали доступны клиентам.

Путей решения для обоих уязвимостей не существует, но временные меры по усилению безопасности могут включать ограничение доступа к веб-интерфейсу VPN и усиление регистрации и мониторинга подозрительных входов в VPN и поддельных HTTP-запросов.

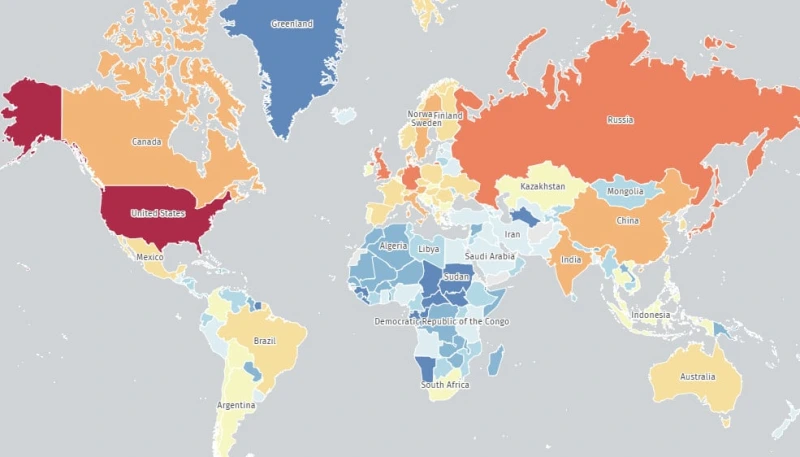

Сегодня служба мониторинга угроз The Shadowserver Foundation сообщила, что в результате сканирования было обнаружено более 48 800 экземпляров ASA и FTD с доступом в Интернет, которые все еще уязвимы к CVE-2025-20333 и CVE-2025-20362.

Большинство IP-адресов расположены в США (более 19 200 конечных точек), за ними следуют Великобритания (2 800), Япония (2 300), Германия (2 200), Россия (2 100), Канада (1 500) и Дания (1 200).

Эти данные приведены по состоянию на 29 сентября, что свидетельствует об отсутствии должной реакции на продолжающуюся активность по эксплуатации, а также на предыдущие предупреждения.

Примечательно, что 4 сентября Greynoise предупредил о подозрительных сканированиях, которые произошли еще в конце августа и были нацелены на устройства Cisco ASA. В 80% случаев эти сканы указывают на грядущие недокументированные уязвимости в целевых устройствах.

Риски, связанные с этими двумя уязвимостями, настолько серьезны, что Агентство по кибербезопасности и защите инфраструктуры США (CISA) выпустило экстренное распоряжение, в котором всем федеральным гражданским исполнительным органам (FCEB) дается 24 часа на выявление всех скомпрометированных экземпляров Cisco ASA и FTD в сети и обновление тех, которые остаются в эксплуатации.

CISA также рекомендовала отключить устройства ASA, срок поддержки которых подходит к концу (EoS), от сетей федеральных организаций до сегодняшнего дня (конец месяца).

Отчет Национального центра кибербезопасности Великобритании (NCSC) пролил больше света на атаки, отметив, что Хакеры развернули вредоносную программу-загрузчик shell под названием «Line Viper», а затем буткит GRUB под названием «RayInitiator».

Учитывая, что активная эксплуатация продолжается уже более недели, администраторам потенциально подверженных атакам систем рекомендуется как можно скорее применить рекомендации Cisco для CVE-2025-20333 и CVE-2025-20362.

Комментарии (0)