Новая программа-шпион для Android под названием ClayRat заманивает потенциальных жертв, выдавая себя за популярные приложения и сервисы, такие как WhatsApp, Google Photo, TikTok и YouTube.

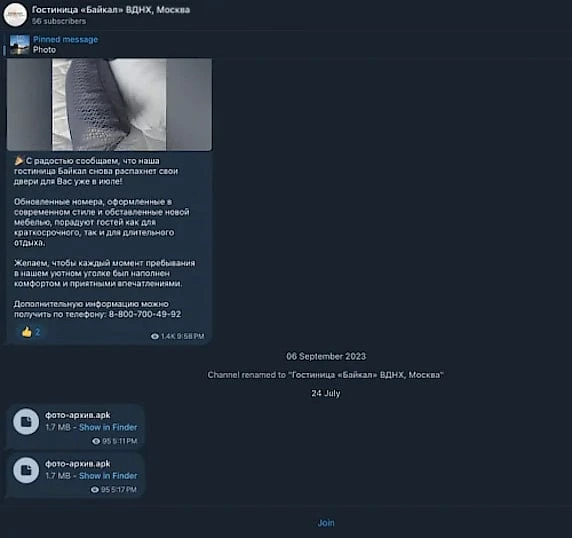

Вредоносная программа нацелена на российских пользователей через каналы Telegram и вредоносные веб-сайты, которые выглядят легитимными. Она может красть SMS-сообщения, журналы вызовов, уведомления, делать снимки и даже совершать телефонные звонки.

Исследователи вредоносного ПО из компании Zimperium, специализирующейся на мобильной безопасности, утверждают, что за последние три месяца они задокументировали более 600 образцов и 50 различных дропперов, что свидетельствует об активных усилиях злоумышленников.

Кампания ClayRat, названная так в честь командно-контрольного (C2) сервера вредоносной программы, использует тщательно продуманные фишинговые порталы и зарегистрированные домены, которые очень похожи на страницы легитимных сервисов.

Эти сайты размещают или перенаправляют посетителей на каналы Telegram, где файлы пакетов для Android (APK) предоставляются ничего не подозревающим жертвам.

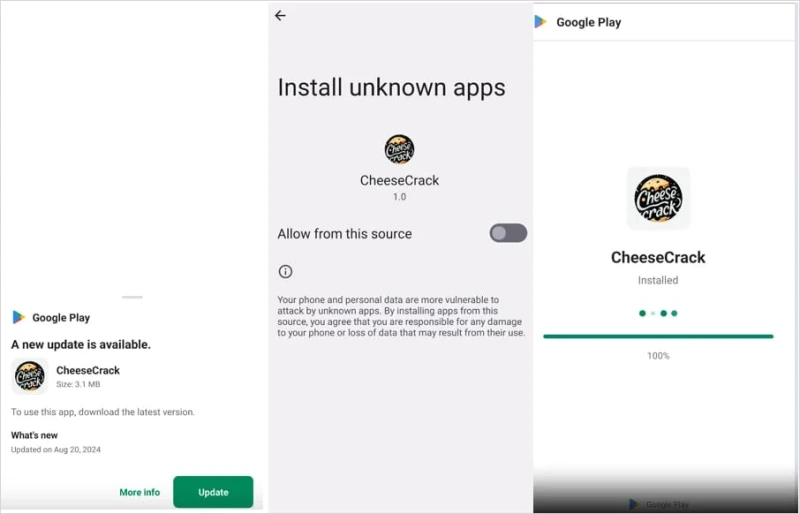

Чтобы придать легитимность этим сайтам, злоумышленники добавляют фальшивые комментарии, завышают количество загрузок и используют фальшивый пользовательский интерфейс, похожий на Play Store, с пошаговыми инструкциями по загрузке APK и обходу предупреждений безопасности Android.

По данным Zimperium, некоторые образцы вредоносного ПО ClayRat действуют как дропперы, когда приложение, которое видит пользователь, является поддельным экраном обновления Play Store, а зашифрованная полезная нагрузка скрыта в фейковом приложения.

Вредоносная программа внедряется в устройство, используя метод установки на основе сеанса, чтобы обойти ограничения Android и снизить подозрительность пользователей.

«Этот метод установки на основе сеанса снижает воспринимаемый риск и увеличивает вероятность того, что посещение веб-страницы приведет к установке шпионского ПО»

- говорят исследователи

После активации на устройстве вредоносная программа может использовать новый хост для распространения среди других жертв, используя его как плацдарм для отправки SMS в список контактов жертвы.

Возможности шпионских программ

Шпионская программа ClayRat берет на себя роль обработчика SMS на зараженных устройствах, что позволяет ей читать все входящие и сохраненные SMS, перехватывать их перед другими приложениями и изменять Базы данных SMS.

Шпионская программа устанавливает связь с C2, которая в последних версиях шифруется AES-GCM, а затем получает одну из 12 поддерживаемых команд:

- get_apps_list – отправка списка установленных приложений в C2

- get_calls – отправить журнал звонков

- get_camera – сделать снимок с фронтальной камеры и отправить его на Сервер

- get_sms_list – перехват SMS-сообщений

- messsms – массовая отправка SMS всем контактам

- send_sms / make_call – отправлять SMS или совершать звонки с устройства

- notifications / get_push_notifications – перехват уведомлений и push-данных

- get_device_info – сбор информации об устройстве

- get_proxy_data – получение URL WebSocket прокси, добавление ID устройства и инициализация объекта соединения (преобразует HTTP/HTTPS в WebSocket и планирует задачи)

- retransmishion – повторная отправка SMS на номер, полученный от C2

После получения необходимых разрешений программа-шпион автоматически собирает контакты и программно составляет и отправляет SMS-сообщения каждому контакту для массового распространения.

Будучи членом App Defense Alliance, компания Zimperium поделилась с Google полными IoCs, и теперь Play Protect блокирует известные и новые варианты шпионского ПО ClayRat.

Однако исследователи подчеркивают, что кампания носит массовый характер: за три месяца было зарегистрировано более 600 образцов.

Комментарии (0)