В сети появилась хитрая атака FileFix, которая обманом заставляет пользователей Windows установить инфостелер StealC. Было обнаружено несколько кампаний социальной инженерии, пытающихся осуществить эту атаку FileFix. Давайте узнаем, как работает эта атака и как от нее защититься.

Как новая атака FileFix загружает вредоносное ПО StealC

После предыдущей атаки FileFix, которая обошла Windows MoTW, эта новая атака FileFix может загрузить зараженный образ, который выполняет StealC infostealer (похожий на EDDIESTEALER) в памяти ПК. Поскольку цель атаки FileFix – обойти защиту ПК, используя файловую систему, она особенно опасна после выполнения.

Ниже приведен полный пошаговый процесс выполнения этой атаки:

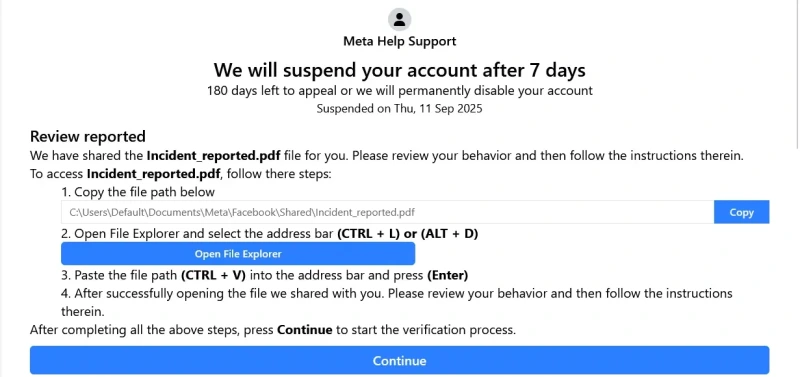

- Жертву заманивают на фишинговую страницу (например, уведомление о приостановке действия учетной записи VK или OK), где ей предлагают скопировать путь в File Explorer, чтобы просмотреть отчет об инциденте. Однако при копировании путь к файлу занимает много места и содержит скрытую полезную нагрузку в конце, поэтому пользователь видит только вставленный путь.

- При выполнении запускается команда powershell, которая от имени пользователя загружает файл изображения, содержащий скрытый сценарий.

- Затем PowerShell декодирует скрытое содержимое и загружает конечную вредоносную программу в память (на диске она не присутствует, поэтому не обнаруживается). В последних атаках в качестве основной полезной нагрузки был обнаружен экземпляр StealC, который занимается кражей куки-файлов браузера, сохраненных учетных данных, данных криптокошелька и делает скриншоты активных приложений.

Хотя в данной атаке FileFix использовался StealC infostealer и фишинговые страницы социальных сетей, эта же атака может быть использована в различных фишинговых кампаниях для установки других типов вредоносного ПО.

Несмотря на то, что эта атака FileFix очень хитрая, вы все равно можете обезопасить себя, если будете скептически относиться к попыткам фишинга и принимать проактивные меры безопасности. Ниже приведены некоторые способы защиты от атаки FileFix:

- Никогда не копируйте/вставляйте команды в ОС: Не принимайте никаких запросов на копирование/вставку пути или команды в любом месте ОС, например в Run, cmd, File Explorer и т. д. Даже если вы знаете, что вставляете и что это даст, лучше набрать это вручную.

- Усильте защиту PowerShell: Многие атаки зависят от запуска сценариев PowerShell. Вы можете усилить Безопасность PowerShell, чтобы он не запускал вредоносные скрипты без необходимости.

- Используйте антивирус, который проверяет память: Вам следует приобрести антивирус, который обладает мощной функцией сканирования памяти. Эти антивирусные программы могут сканировать память в режиме реального времени, чтобы обнаружить вредоносный код.

- Используйте стандартную учетную запись пользователя: большинству вредоносных программ необходимо выполнять определенные команды с привилегиями администратора. Не стоит использовать учетную запись администратора в качестве основной, так как она более уязвима для подобных автоматических атак. Стандартной учетной записи пользователя более чем достаточно для выполнения повседневных задач.

Что делать, если вы уже выполнили вредоносную команду

Если вы считаете, что попались на эту атаку и теперь ваше устройство скомпрометировано, то шаги по защите устройства могут быть самыми разными. Ниже приведены шаги, которые вы можете предпринять для защиты своего ПК и учетных записей. Просто убедитесь, что вы следуете им в точной последовательности:

- Отключитесь от сети: Первое, что вы должны сделать, – это отключиться от сети, чтобы похититель информации не смог отправить информацию на Сервер C2. Процесс кражи занимает время, поэтому чем быстрее вы будете действовать, тем лучше.

- Смена паролей учетных записей: Используйте другой ПК или мобильное устройство и сбросьте пароли всех учетных записей, которые были зарегистрированы на зараженном ПК или на которых хранились учетные данные. Этот шаг необходимо выполнить на отдельном устройстве и немедленно, так как Хакеры атакуют сразу после получения информации.

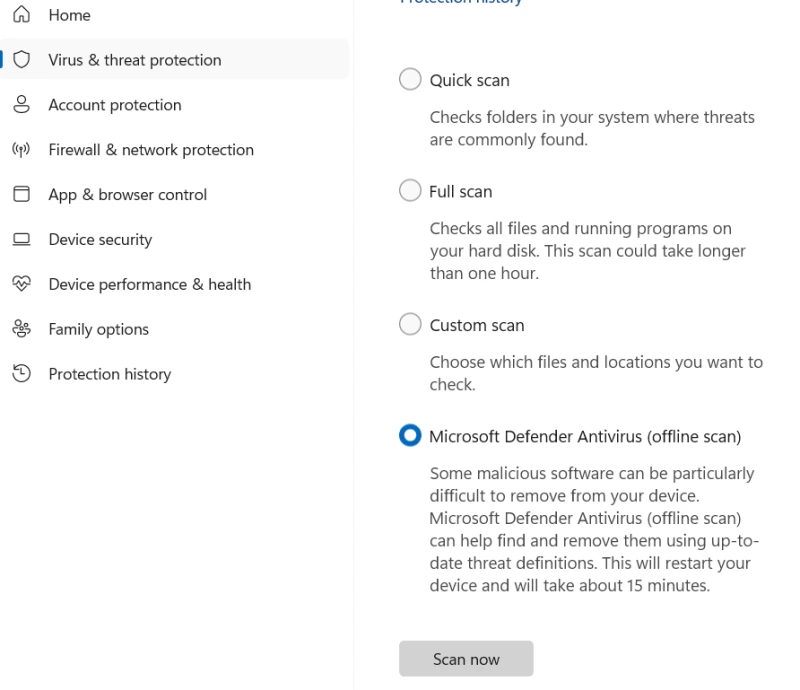

- Запустите автономное Сканирование Microsoft Defender: При автономном сканировании компьютер выключается и запускается полное сканирование системы из отдельной (доверенной) среды. В большинстве случаев она должна поймать похитителя информации. В Windows откройте приложение «Безопасность Windows» с помощью «Поиска» и перейдите в раздел Вирусы & Защита от угроз → Параметры сканирования → Антивирус Microsoft Defender (автономное сканирование).

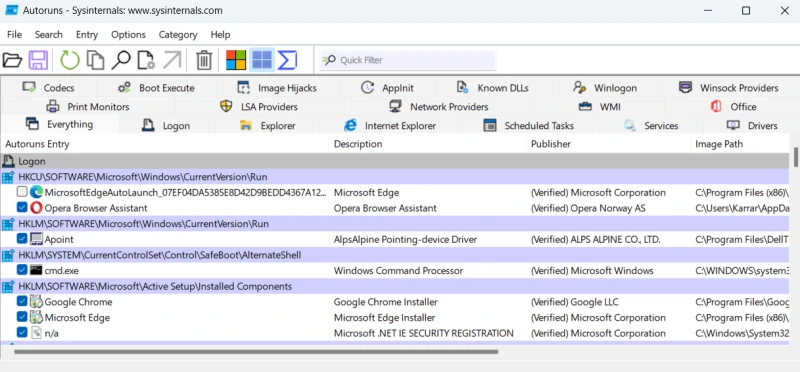

- Проверка запуска и запущенных процессов: После сканирования необходимо проверить все процессы, которые запускаются автоматически при запуске, и текущие запущенные процессы, чтобы найти и удалить вредоносные файлы. Для этого установите приложения Autoruns и Process Explorer. Эти приложения покажут все процессы с информацией, подтверждающей, является ли процесс надежным или нет.

- Переустановка/восстановление Windows: Если вышеописанные шаги не сработали или вы хотите быть спокойны, вы можете переустановить Windows, чтобы убедиться, что похититель информации удален (большинство из них не созданы для сохранения после переустановки). В зависимости от необходимости можно восстановить Windows, переустановить Windows или установить Windows начисто.

Заключение

FileFix и подобные вредоносные атаки в значительной степени зависят от фишинга и социальной инженерии для выполнения команд. Хорошее правило – никогда не соглашаться на любые непрошеные запросы. Вы также можете воспользоваться этими онлайн-инструментами безопасности, чтобы подтвердить свои подозрения.

Комментарии (0)