Новый банковский троян и троян удаленного доступа (RAT) для Android под названием Klopatra, замаскированный под приложение для IPTV и VPN, заразил более 3 000 устройств по всей Европе.

Klopatra описывается как мощный троян, который может контролировать экран в реальном времени, перехватывать ввод, имитировать навигацию жестами и имеет скрытый режим виртуальных сетевых вычислений (VNC).

Исследователи из компании Cleafy, специализирующейся на кибербезопасности, утверждают, что новый троян не связан ни с одним из задокументированных семейств вредоносных программ для Android и, по-видимому, является проектом турецкоязычной киберпреступной группы.

Klopatra была разработана для кражи банковских учетных данных с помощью оверлейных атак, эксфильтрации содержимого буфера обмена и нажатий клавиш, слива аккаунтов через VNC и сбора информации о приложениях криптовалютных кошельков.

Незаметная, ускользающая угроза

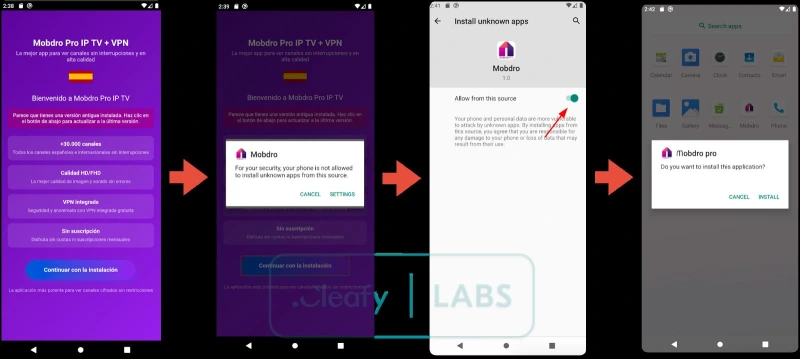

Вредоносная программа проникает на устройства жертв через приложение-дроппер под названием Modpro IP TV VPN, которое распространяется вне официальной платформы Google Play для Android.

Klopatra интегрирует Virbox, коммерческий защитник кода, который препятствует обратному инжинирингу и анализу, использует нативные библиотеки для уменьшения своего следа Java/Kotlin, а также NP Manager шифрование строк в последних сборках.

Cleafy сообщает, что вредоносная программа оснащена несколькими механизмами защиты от отладки, проверками целостности во время выполнения и возможностями обнаружения эмуляторов, чтобы убедиться, что она не работает в среде анализа.

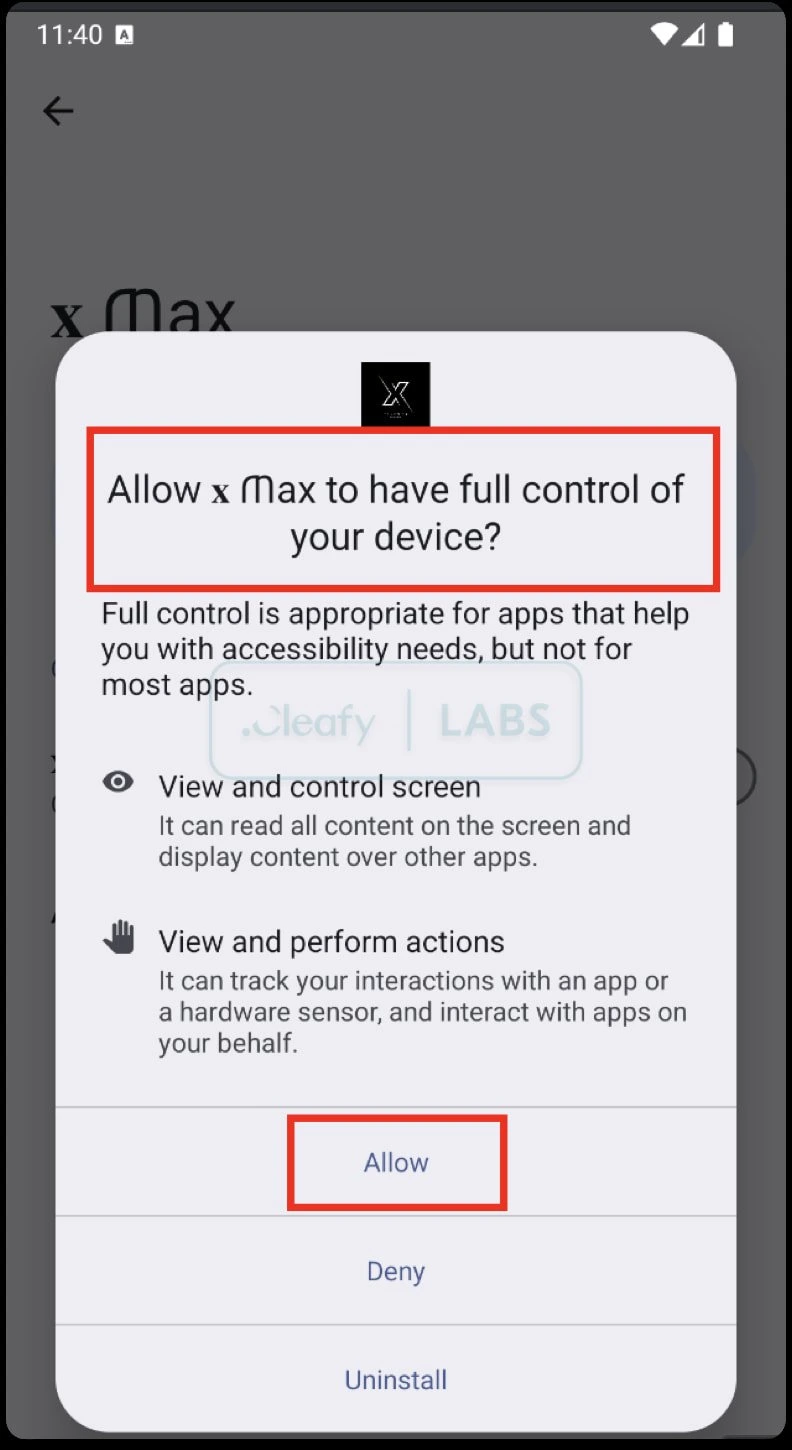

Klopatra использует сервис Android Accessibility для предоставления себе дополнительных прав, перехвата пользовательских данных, имитации нажатий и жестов, а также мониторинга экрана жертвы на предмет паролей и другой конфиденциальной информации.

Одной из ключевых особенностей является режим VNC с черным экраном, который позволяет операторам выполнять действия на зараженном устройстве, пока оно кажется жертве бездействующим (с заблокированным экраном).

Этот режим поддерживает все необходимые удаленные действия для выполнения ручных банковских операций, такие как имитация нажатий на определенные координаты экрана, пролистывание вверх/вниз и длительное нажатие.

Вредоносная программа проверяет, заряжается ли устройство или выключен ли экран, чтобы определить идеальный момент для активации этого режима без ведома пользователя.

Чтобы избежать обнаружения, Klopatra также содержит жестко закодированный список названий пакетов, соответствующих популярным антивирусным продуктам для Android, и пытается их деинсталлировать.

Воздействие на оператора

Основываясь на языковых артефактах и заметках о разработке и монетизации, исследователи Cleafy полагают, что Klopatra управляется турецким агентом угроз.

Исследователи выявили несколько командно-контрольных пунктов (C2), которые, как оказалось, связаны с двумя кампаниями, насчитывающими 3 000 уникальных заражений.

Несмотря на то, что операторы вредоносного ПО используют Cloudflare, чтобы скрыть свои цифровые следы, неправильная конфигурация раскрыла IP-адреса происхождения, что позволило связать серверы C2 с одним и тем же провайдером.

С марта 2025 года, когда Klopatra впервые появилась в природе, было создано 40 различных сборок, что свидетельствует об активной разработке и быстрой эволюции нового трояна для Android.

Пользователям Android рекомендуется избегать загрузки APK-файлов с малоизвестных сайтов, отклонять запросы на разрешение Accessibility Service и держать Play Protect активным на своем устройстве.

Комментарии (0)