Новый похититель информации нацелился на пользователей MacOS, маскируясь под легальную утилиту для улучшения пользовательского интерфейса и повышения производительности DynamicLake и приложение Google Drive для настольных компьютеров.

Исследователи Jamf назвали эту угрозу DigitStealer необычайно сложной.

Перед запуском bash-скрипт, также выполняемый полностью в памяти, проверяет системные настройки страны и завершает работу, если указывает, что машина находится в определенном регионе.

Он также проверяет, является ли машина виртуальной и работает ли она на чипе Apple Silicon M2 или более новом (проверяя наличие определенных аппаратных функций).

Вредоносная программа избегает запуска на виртуальных машинах, компьютерах Mac на базе Intel, а также на системах, использующих чип M1, хотя он также входит в семейство Apple Silicon. Вместо этого она нацелена на устройства с более новыми ARM-функциями, представленными в M2 или более поздних версиях, обнаружили исследователи.

В результате успеха, скрипт извлекает четыре отдельные полезные нагрузки и запускает их.

Первая полезная нагрузка представляет собой простой AppleScript infostealer, который просит пользователя ввести пароль, и если он вводит его, то начинает перехватывать учетные данные, файлы пользователя (документы, заметки и т. д.), а также сбрасывает базу данных macOS TCC (в которой macOS записывает, каким приложениям разрешен доступ к конфиденциальным данным или системным функциям).

Вторая полезная нагрузка шифрует и удаляет данные из различных популярных браузеров, Базы данных Keychain, конфигураций VPN, папки Telegrams tdata (которая может быть использована для взлома аккаунтов Telegram), а также файлы криптовалютных кошельков Ledger, Electrum, Exodus, Coinomi и т. д.

Третья полезная нагрузка заменяет файл app.asar криптовалютного приложения Ledger Wallet/Ledger Live на троянскую версию, заставляя его подключаться к серверу, управляемому злоумышленником, и по сути перехватывая его, что позволяет злоумышленнику перехватывать данные криптовалютного кошелька жертвы или манипулировать ими.

Четвертая полезная нагрузка сбрасывает и загружает Launch Agent на целевую систему для сохранения, и он динамически получает полезную нагрузку с сервера злоумышленников каждый раз, когда запускается. Изначально последняя полезная нагрузка представляет собой бэкдор – JavaScript for Automation (JXA) с полными возможностями AppleScript, но злоумышленник может менять полезную нагрузку по своему усмотрению.

Обман пользователей с целью заставить их запустить приложение

Обнаруженный образец поставляется в виде неподписанного образа диска под названием DynamicLake.dmg, – рассказали исследователи. После дальнейших поисков мы обнаружили еще несколько образов дисков, связанных с этой кампанией.

Образ DynamicLake.dmg распространялся через https://dynamiclake.org, домен и сайт, имитирующий одноименную легальную утилиту для macOS.

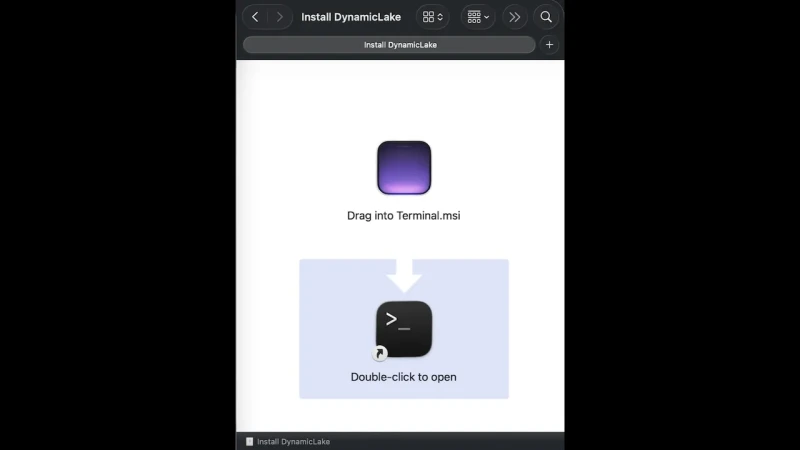

Пользователям, которых обманом заманили на этот поддельный сайт, предлагают перетащить файл (на самом деле начальный скрипт) в Терминал Mac, обойдя тем самым Gatekeeper.

Будьте осторожны при загрузке приложений для Mac

Причина появления этого конкретного варианта на данный момент остается неясной. Однако использованные методы позволяют предположить более глубокое понимание операционной системы macOS и постоянное стремление уклониться от обнаружения, отмечают исследователи.

Авторы вредоносного ПО продолжают использовать легитимные сервисы и методы распространения, чтобы обойти средства контроля безопасности macOS и повысить свои шансы на успех, добавляют они.

В последние несколько месяцев злоумышленники создают убедительные копии репозиториев GitHub для популярных приложений для Mac и используют трюк с перетаскиванием в терминал, чтобы заставить ничего не подозревающих пользователей запустить вредоносные скрипты. (Обычный процесс установки приложения заключается в перетаскивании его в папку Application).

Недавно один из пользователей Reddit сообщил, что видел поддельное приложение DynamicLake, а также поддельную версию AirPosture, которая может привести, а может и не привести к заражению DigitStealer.

Пользователям следует быть осторожными при поиске и установке новых приложений:

- Дважды проверьте, что вы находитесь на правильном сайте / репозитории github.

- Используйте VirusTotal для проверки загруженного инсталлятора перед его запуском

- Никогда не перетаскивайте приложение в Терминал

- Вы можете использовать специализированные приложения для проверки подписи приложений/установщиков

Комментарии (0)