Компания Cisco устранила две уязвимости (CVE-2023-20198 и CVE-2023-20273), которые использовались хакерами для компрометации десятков тысяч устройств IOS XE на прошлой неделе.

В обновлении к первоначальному сообщению Cisco сообщает, что первый исправленный выпуск программного обеспечения доступен на сайте компании.

На данный момент первым исправленным выпуском является 17.9.4a, а обновления будут выпущены позже Сроки выхода пока не установленны.

| Система выпуска программного обеспечения Cisco IOS XE | Первый исправленный выпуск | Доступно |

|---|---|---|

| 17.9 | 17.9.4a | Да |

| 17.6 | 17.6.6a | TBD |

| 17.3 | 17.3.8a | TBD | .

| 16.12 (только Catalyst 3650 и 3850) | 16.12.10a | TBD |

Обе уязвимости находятся в веб-интерфейсе устройств Cisco работающих под управлением ПО IOS XE. CVE-2023-20198 имеет максимальный рейтинг серьезности (10/10), а CVE-2023-20273 присвоен высокий балл серьезности – 7,2.

По словам производителя сетевого оборудования, угрожающий субъект использовал критический недостаток для получения первоначального доступа к устройству, а затем «выдал команду привилегий 15» для создания обычной локальной учетной записи.

В устройствах Cisco права на выполнение команд распределены по уровням от нулевого до 15-го, причем нулевой уровень дает пять основных команд («вход», «включение», «отключение», «помощь» и «выход»), а 15-й является самым привилегированным уровнем, обеспечивающим полный контроль над устройством.

Используя CVE-2023-20273, злоумышленник повышал привилегии нового локального пользователя до уровня root и добавлял в файловую систему вредоносный скрипт. Имплант не обладает стойкостью, и перезагрузка удаляет его из системы.

Компания предупреждает, что обе уязвимости могут быть использованы, если на устройстве включена функция веб-интерфейса (HTTP Server), что возможно с помощью команд ip http server или ip http secure-server.

Администраторы могут проверить, активна ли эта функция, выполнив команду show running-config | include ip http server|secure|active для проверки наличия в глобальной конфигурации команд ip http server или ip http secure-server. «Наличие одной из команд или обеих команд в конфигурации системы указывает на то, что функция web включена – Cisco

Внезапное снижение числа взломанных узлов Cisco IOS XE

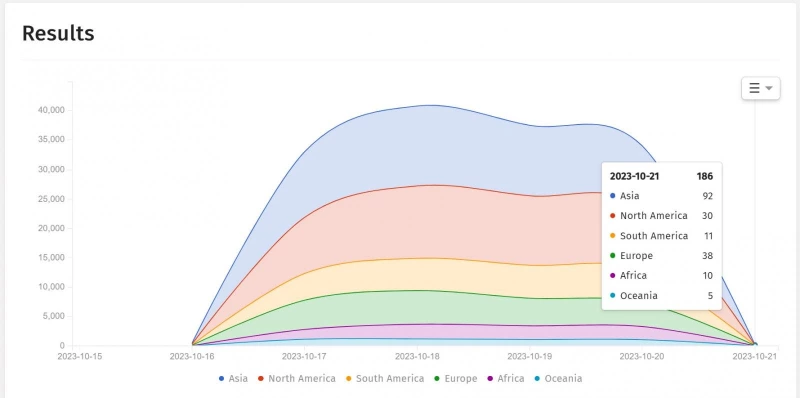

Когда 16 октября компания Cisco раскрыла информацию о CVE-2023-20198 как о «нулевом дне», эксплуатируемом сейчас, исследователи безопасности начали искать взломанные устройства.

По первоначальным оценкам, к началу вторника было заражено около 10 000 уязвимых устройств Cisco IOS XE. 20 октября компания Cisco раскрыла информацию о втором «нулевом дне», который используется в той же кампании для получения полного контроля над системами, работающими под управлением ПО IOS XE.

За выходные исследователи заметили резкое снижение числа узлов Cisco IOS XE, взломанных с использованием двух уязвимостей «нулевого дня», с примерно 60 000 до всего нескольких сотен.

Неясно, чем вызвано такое загадочное резкое снижение, но, по одной из версий, злоумышленники установили обновление, скрывающее их присутствие, и вредоносные имплантаты больше не видны при сканировании.

Петр Киевский (Peter Kijewski), генеральный директор The Shadowserver Foundation, сообщил BleepingComputer, что с 21 октября количество имплантатов резко снизилось и составило всего 107 устройств.

Причиной такого низкого числа может быть также автоматическая перезагрузка зараженных устройств серыми хакерами для удаления вредоносного импланта.

Однако мы не можем знать наверняка, пока Cisco не завершит свое расследование и не представит публичный отчет или пока другие исследователи безопасности не придут к выводу, анализируя взломанные системы Cisco IOS XE.

После публикации этой статьи исследователи из компании Fox-IT, занимающейся вопросами кибербезопасности, опубликовали новую информацию, которая объясняет, почему число взломанных устройств Cisco IOS XE резко сократилось в последнее время.

По данным Fox-IT, вредоносный код на десятках тысяч устройств «был изменен для проверки значения HTTP-заголовка Authorization перед ответом», а использование другого метода показывает, что 37 890 устройств все еще скомпрометированы.

Исследователи советуют администраторам систем IOS XE с открытым веб-интерфейсом провести экспертизу и предоставить репозиторий с необходимыми шагами для проверить, был ли активен имплант на хосте.

В репозитории также представлен альтернативный метод проверки устройств на наличие вредоносного кода, установленного в ходе кампании по взлому Cisco IOS XE.

Комментарии (0)