Хакеры использовали недавно раскрытую критическую ошибку нулевого дня для компрометации и заражения вредоносными инъекциями более 10 тыс. устройств Cisco IOS XE.

В список продуктов, использующих ПО Cisco IOS XE, входят корпоративные коммутаторы, промышленные маршрутизаторы, точки доступа и др.

По данным компании VulnCheck, уязвимость максимальной степени тяжести (CVE-2023-20198) активно используется в атаках на системы Cisco IOS XE с включенной функцией Web User Interface (Web UI), в которых также включена функция HTTP или HTTPS Server.

VulnCheck просканировала веб-интерфейсы Cisco IOS XE, выходящие в Интернет, и обнаружила тысячи зараженных узлов. Компания также выпустила сканер для обнаружения этих инъекций на пораженных устройствах.

«Cisco замяла дело, не упомянув о том, что были внедрены тысячи систем IOS XE, выходящих в Интернет. Это плохая ситуация, поскольку привилегированный доступ к IOS XE, вероятно, позволяет злоумышленникам отслеживать сетевой трафик, проникать в защищенные сети и выполнять любые атаки типа «человек посередине»

- говорит VulnCheck CTO Jacob Baines

«Если в вашей организации используется система IOS XE, необходимо определить, были ли скомпрометированы ваши системы, и принять соответствующие меры после обнаружения вторжения. Хотя исправление еще не выпущено, вы можете защитить свою организацию, отключив веб-интерфейс»

VulnCheck сняла отпечатки атак примерно с 10 000 зараженных систем, но мы просканировали только примерно половину устройств, перечисленных на Shodan/Censys. Мы не хотели называть конкретную цифру, поскольку она увеличивается по мере того, как мы продолжаем это делать»

- сказал Бейнс в интервью BleepingComputer

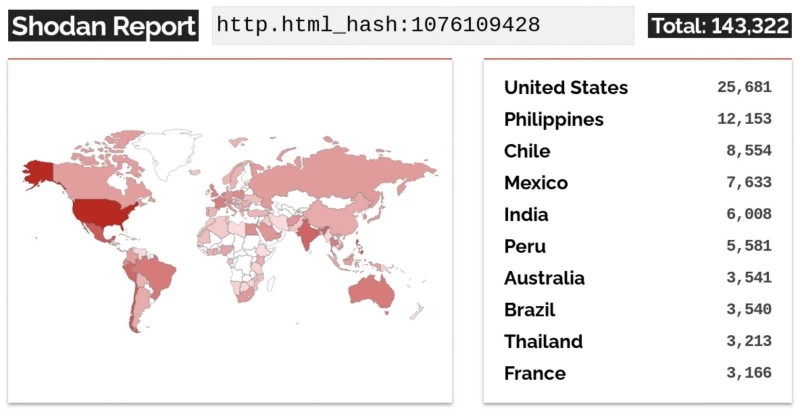

Поиск на Shodan устройств Cisco с включенным Web UI (по данным генерального директора Aves Netsec Симо Кохонена) в настоящее время показывает более 140 000 устройств, подверженных проблеме.

Что делает Cisco?

Компания Cisco сообщила, что злоумышленники, не прошедшие проверку подлинности, могут использовать «нулевой день» IOS XE для получения привилегий администратора и удаленного полного контроля над затронутыми маршрутизаторами и коммутаторами Cisco

Компания предупредила администраторов об отключении уязвимой функции HTTP-сервера на всех системах, имеющих выход в Интернет, до появления исправления.

Cisco обнаружила атаки CVE-2023-20198 в конце сентября после сообщений о необычном поведении устройств заказчика, полученных Центром технической поддержки (TAC) Cisco Атаки были обнаружены еще 18 сентября, когда было замечено, что злоумышленники создали локальные учетные записи пользователей с именами «cisco_tac_admin» и «cisco_support».Кроме того, злоумышленники устанавливали вредоносные изменения, используя эксплойты CVE-2021-1435 и другие неизвестные методы, что позволяло им выполнять произвольные команды на уровне системы или IOS на скомпрометированных устройствах.

«Мы считаем, что эти кластеры активности, скорее всего, были выполнены одним и тем же агентом. Оба кластера появились недалеко друг от друга, причем октябрьская активность, похоже, развивает сентябрьскую»

- заявили в Cisco

Первый кластер, возможно, был первоначальной попыткой хакера и тестированием его кода, в то время как октябрьская активность, похоже, показывает, что хакер расширяет свою деятельность, включая создание постоянного доступа через развертывание деструктивных изменений».

В сентябре Cisco предупредила своих клиентов о необходимости устранения еще одной уязвимости нулевого дня (CVE-2023-20109) в программном обеспечении IOS и IOS XE, которую злоумышленники уже используют.

Комментарии (0)