Безопасность DNS защищает систему доменных имен (DNS) от злоумышленников, стремящихся перенаправить трафик на вредоносные сайты. Так как большая часть ИТ-трафика в настоящее время поступает в Интернет или проходит через него, DNS играет все более важную – и уязвимую – роль.

Почему безопасность DNS важна

Безопасность DNS очень важна, поскольку все компьютеры используют DNS при попытке взаимодействия с веб-сайтами и приложениями, размещенными в Интернете. DNS преобразует доменные имена URL, такие как itshaman.ru, в понятные машинам IP-адреса, например 146.75.93.91, которые будут использоваться маршрутизаторами для установления соединений.

Протокол DNS был разработан для использования в защищенной сети внутри брандмауэра и по умолчанию обменивается данными в виде обычного текста. Протокол DNS устанавливается на серверах и обычно сохраняет наиболее часто запрашиваемые сайты, такие как Google com, Outlook.com и т.д., в кэше DNS для более эффективной доставки информации пользователям.

Современная компьютерная среда включает филиалы, удаленных работников и мобильные устройства, которые должны обращаться к DNS-серверам из-за пределов межсетевого экрана. Этот дополнительный и незащищенный трафик может привести к тому, что традиционные DNS-серверы будут с трудом соответствовать стандартам безопасности, предъявляемым любой организацией для предотвращения атак.

Хакеры пытаются нарушить работу DNS следующим образом:

- Перехват текстовых сообщений DNS с целью шпионажа

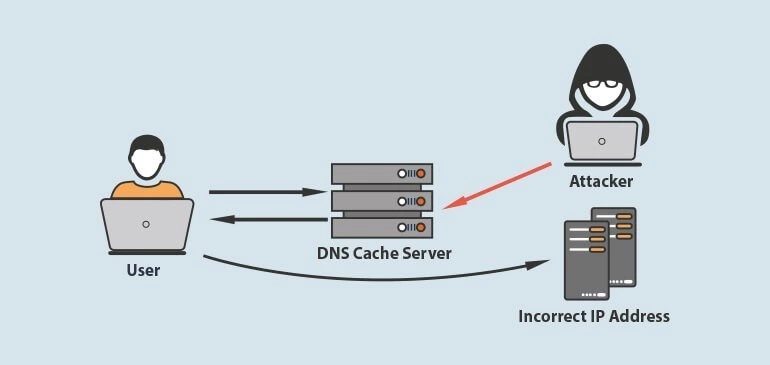

- Отравление кэша DNS ложной информацией для перенаправления сообщений на вредоносные сайты

- Компрометация DNS-серверов для перенаправления трафика на вредоносные сайты

- Отказ в предоставлении услуг DNS с помощью распределенных атак типа «отказ в обслуживании» (DDoS) для уничтожения сообщений

Без функционирующего решения DNS организации не смогут получить доступ к веб-ресурсам или предоставить клиентам услуги через Интернет. Кроме того, некоторые злоумышленники используют нарушение работы DNS для маскировки более опасных кибератак, таких как кража данных, подготовка к выкупу или установка «черных ходов» в другие ресурсы. Чтобы предотвратить DNS-атаку, организациям необходимо обеспечить безопасность DNS-процессов как для локальных, так и для удаленных пользователей.

5 распространенных DNS-атак

Хакеры постоянно проверяют обнаруженные DNS-системы, поскольку эти системы касаются всех пользователей в сети. К наиболее распространенным атакам на DNS относятся:

- DNS cache poisoning взлом локального DNS-сервера с целью замены IP-адресов легитимных сайтов в кэше на вредоносные IP-адреса, которые будут передаваться пользователям для последующих DNS-запросов

- DNS domain lock-up DDoS атаки перегружают легитимные DNS-серверы, злоупотребляя DNS-протоколом с помощью:

- Медленные TCP-соединения = блокировка домена DDoS

- Переполнение запросов = флуд DDoS

- Несуществующие записи = NXDOMAIN (несуществующий домен) DDoS

- Запросы с поддельными IP-адресами = отражение-усиление DDoS

- Несуществующие поддомены URL = поддомен DDoS

- DNS hijacking перенаправление запросов на вредоносный DNS-сервер путем подмены информации в DNS-записи с помощью вредоносного ПО, скомпрометированного оборудования (DNS-сервера, маршрутизатора и т.д.) или взломанной учетной записи регистратора доменов DNS spoofing выдача себя за легитимный сайт с целью сбора учетных данных посетителей.

- DNS spoofing выдает себя за легитимный сайт для сбора учетных данных, заражения посетителей вредоносным ПО и других атак; Эта атака часто выигрывает от успешно проведенных атак DNS poisoning, которые перенаправляют кэшированные DNS-запросы на поддельный сайт

- DNS tunneling доставляет пользователям вредоносное ПО, запускает ботнеты, такие как DNS Beaconing, или осуществляет утечку данных через доверенный, но скомпрометированный DNS-коммуникатор на порту 53 или через зашифрованные DNS-запросы по протоколам SSH TCP или HTTP

Как работает защита DNS

Безопасность DNS защищает от компрометации с помощью уровней защиты и фильтрации, аналогично тому, как межсетевые экраны нового поколения (NGFW) защищают потоки коммуникационных данных. Типичные меры безопасности включают:

- Шифрование каналов связи с использованием аутентифицированной и зашифрованной связи DNS через TLS (DoT) или DNS через HTTPS (DoH).

- Запись логов DNS и анализ логов для проверки признаков компрометации или злонамеренного доступа и связи

- Скрытие основных DNS-серверов от публичного или низкоуровневого доступа безопасности и использование вторичных DNS-серверов для обработки запросов от конечных пользователей.

- Усиление протоколов с помощью фильтров. Вместо этого использовать вторичные DNS-серверы для обработки запросов конечных пользователей.

- Усиление протоколов с помощью дополнительных протоколов DNS Security Extension (DNSSEC) или DNSCrypt для аутентификации и шифрования DNS-коммуникаций с заведомо исправными DNS-ресурсами.

- Фильтрация репрессий блокирует или перенаправляет DNS-запросы на заведомо вредоносные домены и IP-адреса напрямую с помощью белых/черных списков или через рекурсивные DNS-службы.

- Защита от нагрузки на серверы снижает эффективность DDoS-атак с помощью типичных методов усиления серверов, таких как выделенные серверы, балансировка нагрузки, резервирование и увеличение мощности серверов, предоставляющих услуги DNS.

- Инспекция трафика для DNS больше не предполагает, что протокол является доверенным, и проверяет наличие вредоносных программ и другого вредоносного трафика в трафике DNS-запросов с помощью NGFW или брандмауэров DNS.

Использование сильного сочетания этих решений для защиты DNS может обеспечить дополнительную защиту всей организации от вредоносных программ, фишинга и бот-сетей. Среди этих вариантов одним из наиболее важных является DNSSEC, который должен быть внедрен в организациях любого размера.

Что такое расширения безопасности DNS (DNSSEC)?

Протоколы Domain Name System Security Extension (DNSSEC) обеспечивают аутентификацию трафика DNS, добавляя поддержку ответов с криптографической подписью. DNSSEC может быть внедрен без особых затрат и, как правило, является первым шагом, предпринятым для повышения безопасности DNS. Большинство коммерческих решений по обеспечению безопасности DNS включают DNSSEC в качестве основного предложения для всех клиентов.

DNSSEC предлагает функции и преимущества, которые непосредственно устраняют основные недостатки протокола DNS, но их легко спутать с другими решениями DNS, поскольку они имеют схожее название. Чтобы прояснить суть DNSSEC, мы рассмотрим его возможности и преимущества, а также сравним его с DNS Security, DNS Crypt и Encrypted DNS.

Особенности DNSSEC и преимущества

Когда незащищенный DNS-сервер делает запрос на преобразование URL в IP-адрес, он посылает запрос. Когда ответ получен, определить его подлинность может быть затруднительно. DNSSEC добавляет аутентификацию происхождения данных и защиту целостности данных за счет публикации открытых ключей шифрования вместе с IP-адресом и каталогом URL.

Функции DNSSEC включают:

- Аутентифицированный отказ в существовании (DoE) предоставляет авторизованную информацию DNS-резольверам – DNS-серверам, отвечающим за преобразование доменных имен в IP-адреса, – о том, что домен не существует, чтобы запросы к этому домену могли быть быстро разрешены

- Аутентифицированный NODATA предоставляет авторизованную информацию DNS-резольверам о том, что домен существует, но запрашиваемые данные, например, IPv6-адрес, для этого домена не существуют

- Зоны DNS публикуют открытые ключи шифрования для проверки доменов и адресов, опубликованных регистраторами доменов в данной зоне

- Резольверы DNS проверяют подписи для доменов, подписанных DNSSEC, чтобы убедиться в подлинности и точности адресов

Эти функции напрямую защищают от:

- Отравления кэша DNS, поскольку доставленные результаты DNS могут быть сверены с цифровой подписью для проверки подлинности

- Атак DDoS на NXDOMAIN и субдомены DNS, поскольку аутентифицированные результаты DoE и NODATA могут более эффективно устранять несуществующие запросы

DNS Security vs. DNSSEC vs. DNSCrypt vs. Encrypted DNS

Хотя DNSSEC обеспечивает мощную защиту, он не обеспечивает всеобъемлющей безопасности или защиты. DNS-сервер или служба, использующая только протоколы DNSSEC, по-прежнему отправляет запросы в виде обычного текста и остается уязвимой для других типов DNS-атак.

Чтобы понять, как другие компоненты безопасности DNS дополняют DNSSEC, давайте сравним термины

DNSCrypt, Encrypted DNS и DNS Security:

- DNSSEC обеспечивает аутентификацию источника и проверку целостности DNS-запросов.

- DNSCrypt использует криптографию с эллиптическими кривыми для обеспечения бесплатного сквозного шифрования между серверами и конечными точками DNS-запросов

- Encrypted DNS использует аутентифицированные и зашифрованные протоколы для DNS-запросов через DNS over TLS (DoT) или DNS over HTTPS (DoH)

- DNS Security является общим термином, который охватывает все методы, используемые для защиты безопасности DNS, начиная с конкретных протоколов (DNSSEC, DNSCrypt и др.), шифрования, методов, используемых для повышения безопасности DNS-серверов, и услуг, приобретаемых для защиты DNS

Можно ли предотвратить DNS-атаки?

Атаки на DNS можно предотвратить или уменьшить их последствия. Более подробно об этом говорится в нашей статье «Как предотвратить DNS-атаки», но в целом различные решения будут более эффективны против одних типов DNS-атак и менее эффективны против других.

Например, DNSSEC повышает устойчивость к отравлению DNS-кэша, но не решает проблему DNS-туннелирования или каких-либо DDoS-атак на DNS. Аналогичным образом, межсетевой экран, выполняющий проверку пакетов DNS, будет напрямую бороться с DNS-туннелированием и некоторыми DDoS-атаками, но не сможет защитить от отравления DNS-кэша.

Как и в случае всех уязвимостей кибербезопасности, безопасность лучше всего повышать с помощью многоуровневой защиты, усовершенствованных протоколов и лучших практик сетевой безопасности, таких как регулярное исправление, управление доступом и мониторинг атак. Каждая ИТ-среда индивидуальна, поэтому конкретные средства защиты, обеспечивающие наилучшие решения для каждой организации, могут быть разными; однако все решения для предотвращения DNS-атак должны обеспечивать защиту от DDoS-атак, проверку результатов DNS и мониторинг DNS-трафика.

3 лучших решения для защиты DNS

С практической точки зрения, организация может многого добиться, сосредоточив усилия на обеспечении безопасности DNS на существующем DNS-сервере без больших инвестиций в сервисы и инструменты. Однако DNS играет настолько важную роль в нашей зависящей от Интернета ИТ-инфраструктуре, что дополнительные инвестиции могут значительно снизить риски атак в масштабах всей организации.

При выборе решения по обеспечению безопасности необходимо учитывать следующие основные моменты:

- Защита процесса DNS для защиты от получения компрометирующей DNS-информации

- Защита DNS-сервера для сохранения целостности DNS-данных и защиты от DNS DDoS-атак

- Защита DNS-трафика от атак DNS-туннелирования, использующих DNS-трафик как прикрытие для других действий

Три лучших решения непосредственно решают эти задачи:

- Службы рекурсивного DNS-поиска (Google Public DNS, Quad9 и др.) обеспечивают целостность процесса DNS путем предоставления авторитетных и аутентифицированных источников DNS.

- Облачная фильтрация и защита DNS (Cisco Umbrella, Palo Alto DNS Security, NS1 и др.) защищает процесс DNS аналогично сервисам поиска, но при этом блокирует известные вредоносные источники, что помогает защитить DNS-трафик и изолировать DNS-сервер от DDoS-атак.

- Сервис DNS с собственными DNS-серверами (Google Cloud DNS, Cloudflare DNS, F5 Distributed Cloud DNS и др.) передают весь DNS провайдеру, который обеспечивает глобальный доступ и широкую защиту DNS-процессов, серверов и трафика.

В дополнение к вышеперечисленным специализированным DNS-решениям, защита DNS часто включается в качестве функции во многие другие интегрированные решения безопасности, такие как межсетевые экраны нового поколения (NGFW), защищенные веб-шлюзы (SWG), Secure Service Edge (SSE) и Secure Access Service Edge (SASE). Некоторые производители даже предлагают инструменты для интеграции DNS, протокола динамической конфигурации хоста (DHCP) и управления IP-адресами (IPAM) в интегрированное решение DDI для локальных и «облачных» серверов для управления этими фундаментальными сетевыми протоколами

Заключение

При наличии большого количества вариантов, соответствующих самым разным возможностям и бюджетам, организациям следует уже сегодня принять меры по обеспечению безопасности DNS-серверов и коммуникаций. Злоумышленники уже ищут уязвимые DNS-решения и ежедневно злоупотребляют ими.

Скромные инвестиции во время могут улучшить базовую защиту DNS, а более агрессивные инвестиции могут значительно снизить риск. В конце концов, поскольку большинство процессов теперь связано с Интернетом, безопасное решение DNS может блокировать угрозы, выходящие за рамки DNS-процессов, и обеспечивать безопасность электронной почты, конечных точек, удаленных пользователей и т.д.

Комментарии (0)