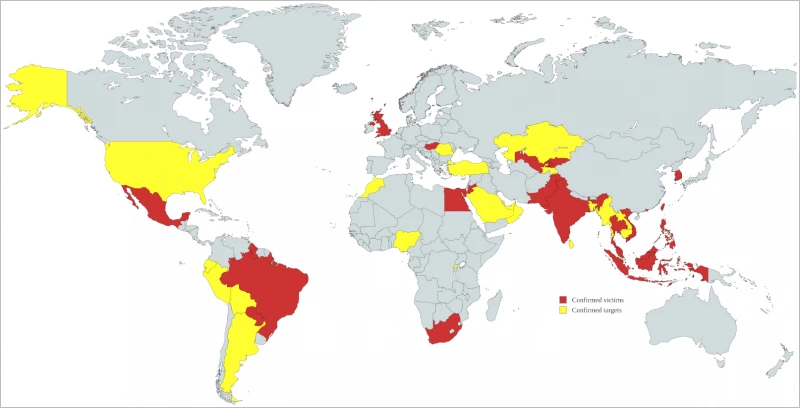

Хакерская китайская группировка Advanced Persistent Threat (APT), известной как «Earth Krahang», взломала 70 организаций и атаковала не менее 116 в 45 странах.

По данным исследователей Trend Micro, атака ведется с начала 2022 года и нацелена в основном на правительственные организации.

В частности, хакеры взломали 48 правительственных организаций, 10 из которых являются министерствами иностранных дел, и атаковали еще 49 правительственных учреждений.

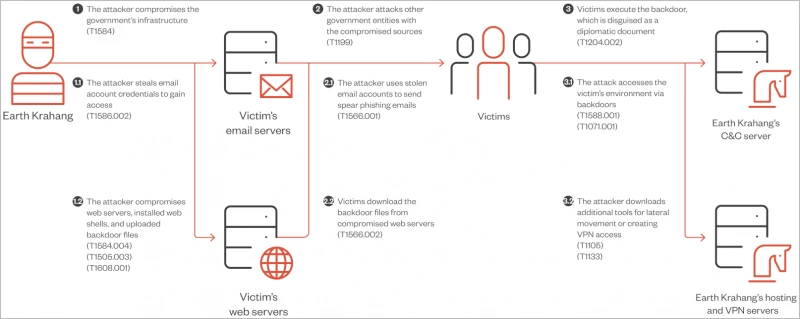

Злоумышленники используют уязвимые серверы, выходящие в Интернет, и с помощью фишинговых писем устанавливают пользовательские бэкдоры для кибершпионажа.

Earth Krahang использует свое присутствие на взломанной правительственной инфраструктуре для атак на другие правительства, создает VPN-серверы на взломанных системах и проводит перебор паролей для взлома ценных почтовых аккаунтов.

Обзор атак

Хакеры используют инструменты с открытым исходным кодом для сканирования публичных серверов на наличие определенных уязвимостей, таких как CVE-2023-32315 (Openfire) и CVE-2022-21587 (Control Web Panel).

Используя эти недостатки, они устанавливают веб-оболочки для получения несанкционированного доступа и закрепления в сетях жертв.

Кроме того, в качестве вектора первоначального доступа они используют spear-phishing, причем сообщения посвящены геополитическим темам, чтобы заманить получателей открыть вложения или перейти по ссылкам.

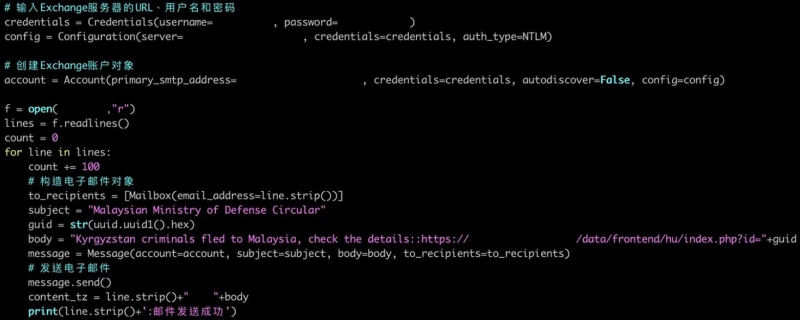

Попав в сеть, Earth Krahang использует взломанную инфраструктуру для размещения вредоносных полезных нагрузок, проксирования трафика атак и использования взломанных правительственных учетных записей электронной почты для рассылки фишинговых писем своим коллегам или представителям других правительств.

«Мы заметили, что Earth Krahang извлекает сотни адресов электронной почты своих целей на этапе разведки. В одном случае злоумышленник использовал взломанный почтовый ящик правительственной организации для отправки вредоносного вложения на 796 адресов электронной почты, принадлежащих той же организации.»

- говорится в отчете Trend Micro

Эти письма содержат вредоносные вложения, которые открывают бэкдоры на компьютерах жертв, распространяя инфекцию и достигая избыточности в случае обнаружения и очистки.

Trend Micro утверждает, что злоумышленники используют взломанные учетные записи Outlook для перебора учетных данных Exchange, также были замечены скрипты Python специализирующиеся на извлечении электронной почты с серверов Zimbra. Хакеры также создает VPN-серверы на взломанных публичных серверах с помощью SoftEtherVPN, чтобы получить доступ к частным сетям своих жертв и расширить свои возможности по перемещению внутри этих сетей.

Установив свое присутствие в сети, Eath Krahang развертывает вредоносное ПО и инструменты, такие как Cobalt Strike, RESHELL и XDealer, которые обеспечивают выполнение команд и сбор данных.

XDealer – более сложный и изощренный из двух бэкдоров, поскольку он поддерживает Linux и Windows и может делать скриншоты, регистрировать нажатия клавиш и перехватывать данные буфера обмена.

Атрибуция

Trend Micro утверждает, что первоначально обнаружила связь между Earth Krahang и китайским агентом Earth Lusca, основываясь на совпадении команд и управления (C2), но затем решила, что это отдельный кластер.

Возможно, что обе ухакерские группы действуют под началом китайской компании I-Soon, работающей как специальная целевая группа по кибершпионажу против правительственных организаций.

Также RESHELL ранее связывали с группой «Галлий», а XDealer – с хакерами «Луоюй». Однако, по мнению специалистов Trend Micro, эти инструменты, скорее всего, используются совместно, каждый из них использует свой ключ шифрования.

Полный список индикаторов компрометации (IoCs) для этой кампании Earth Krahang находится по адресу опубликованому отдельно здесь.

Комментарии (0)