Российская хакерская группировка под названием Sandworm («Песчаный червь») в период с мая по сентябрь 2023 г. атаковала одиннадцать телекоммуникационных операторов в Украине.

Агентство утверждает, что российские хакеры «вмешались» в работу систем связи 11 операторов связи в стране, что привело к перебоям в обслуживании и потенциальной утечке данных.

Sandworm – очень активная группа, предположительно связанная с российским ГРУ, занимающаяся шпионажем. Злоумышленники сосредоточились на Украине в течение 2023 года, используя фишинговые приманки, вредоносное ПО для Android и программы-випы.

Атаки на телекоммуникационные компании

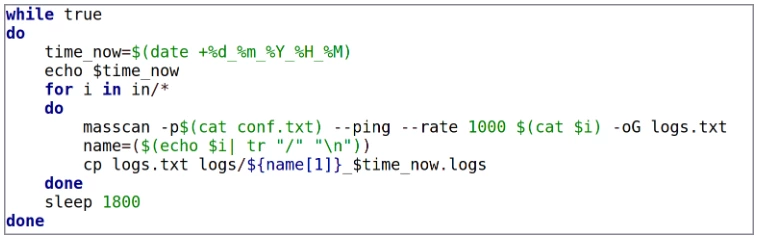

Атаки начинаются с того, что Sandworm проводит разведку в сетях телекоммуникационных компаний, используя инструмент «masscan» для сканирования сети цели.

Sandworm ищет открытые порты и незащищенные интерфейсы RDP или SSH которые можно использовать для проникновения в сеть.

Далее злоумышленники используют такие инструменты, как «ffuf», «dirbuster», «gowitness» и «nmap» для поиска потенциальных уязвимостей в веб-сервисах, которые можно использовать для получения доступа.

Взломанные VPN-аккаунты, не защищенные многофакторной аутентификацией, также используются для получения доступа к сети.

Чтобы сделать вторжения более скрытными, Sandworm использует «Dante», «socks5» и другие прокси-серверы для маршрутизации своих вредоносных действий через серверы в украинском интернет-регионе, который был взломан ранее, что делает его менее подозрительным.

CERT-UA обнаружил два бэкдора во взломанных ISP-системах: «Poemgate» и «Poseidon».

Poemgate перехватывает учетные данные администраторов, пытающихся авторизоваться на взломанной конечной точке, предоставляя злоумышленникам доступ к дополнительным учетным записям, которые они могут использовать для латерального перемещения или более глубокого проникновения в сеть.

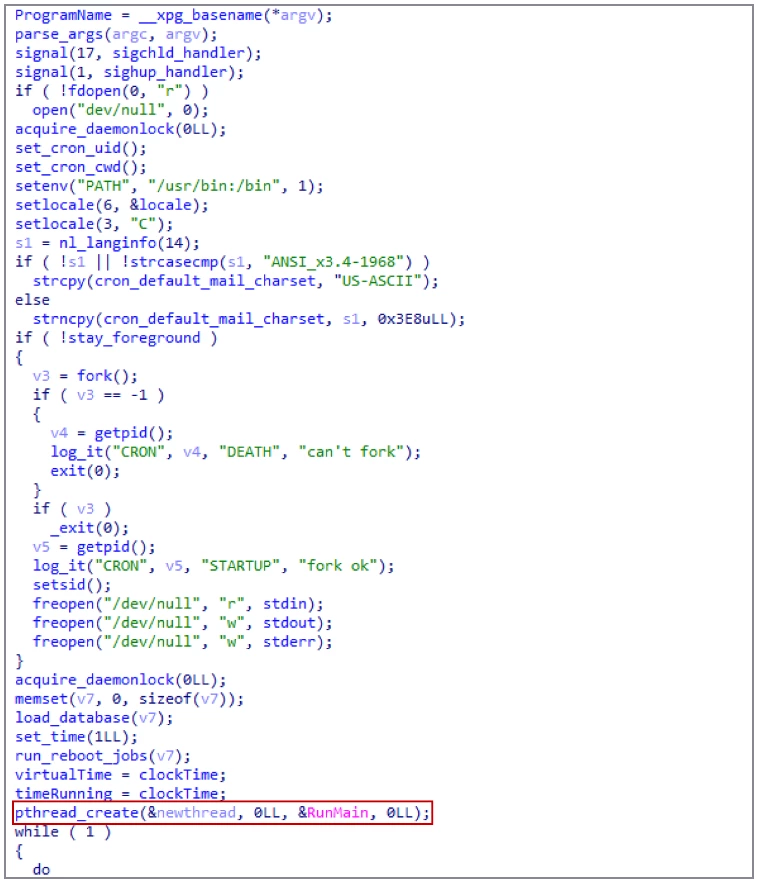

Poseidon – это Linux-бэкдор, который, по словам украинского агентства, «включает в себя полный набор инструментов удаленного управления компьютером». Стойкость Poseidon достигается за счет модификации Cron с добавлением неавторизованных заданий.

Песчаный червь использует инструмент „Whitecat“ для удаления следов атаки и удаления журналов доступа.

На заключительных этапах атаки хакеры задействовали скрипты, вызывающие сбои в работе сервисов, особенно оборудования Mikrotik, и стирали резервные копии, чтобы затруднить восстановление.

CERT-UA советует всем операторам связи в стране следовать рекомендациям, приведенным в статье, чтобы затруднить проникновение киберзлоумышленников в свои системы.

Комментарии (0)