После Sandworm и APT28 (известной как Fancy Bear) еще одна российская хакерская группа APT29, использует для кибератак уязвимость CVE-2023-38831 в WinRAR.

APT29 отслеживается под разными именами (UNC3524,/NobleBaron/Dark Halo/NOBELIUM/Cozy Bear/CozyDuke, SolarStorm) и атакует посольские учреждения с помощью заманухи о продаже автомобилей BMW.

Ошибка безопасности CVE-2023-38831 затрагивает WinRAR версий до 6.23 и позволяет создавать архивы .RAR и .ZIP, которые могут исполнять в фоновом режиме код, подготовленный злоумышленником для вредоносных целей.

Уязвимость эксплуатируется в качестве нулевого дня с апреля месяца угрожающими субъектами, нацеленными на криптовалютные и фондовые торговые форумы.

В докладе, опубликованном на этой неделе Советом национальной безопасности и обороны Украины (СНБО), говорится, что APT29 использовала вредоносный ZIP-архив, запускающий в фоновом режиме скрипт для показа PDF-приманки и загрузки кода PowerShell который загружает и исполняет полезную нагрузку.

Вредоносный архив назывался «DIPLOMATIC-CAR-FOR-SALE-BMW.pdf» и был направлен нескольким странам, включая Азербайджан, Грецию, Румынию и Италию.

APT29 уже использовала фишинговую замануху с рекламой автомобилей BMW для дипломатов в Украине во время майской кампании, в ходе которой полезная нагрузка ISO доставлялась с помощью технологий HTML.

В этих атаках, по словам украинского NDSC, APT29 объединила старую фишинговую тактику с новой техникой для обеспечения связи с вредоносным сервером.

По данным НЦОД, российские хакеры использовали бесплатный статический домен Ngrok (новая функция

NGROK от 16 августа) для доступа к серверу управления и контроля (C2), размещенному на их экземпляре Ngrok.

«В этой гнусной тактике они используют услуги Ngrok, используя бесплатные статические домены, предоставляемые Ngrok, обычно в виде поддомена под «ngrok-free.app». Эти поддомены служат дискретными и незаметными точками встречи для их вредоносной полезной нагрузки»

Используя этот метод, злоумышленникам удавалось скрывать свою деятельность и взаимодействовать со взломанными системами без риска быть обнаруженными.

После того как исследователи из компании Group-IB, специализирующейся на кибербезопасности, сообщили, что уязвимость CVE-2023-38831 в WinRAR эксплуатируется как «нулевой день», современные угрожающие субъекты начали использовать ее в своих атаках.

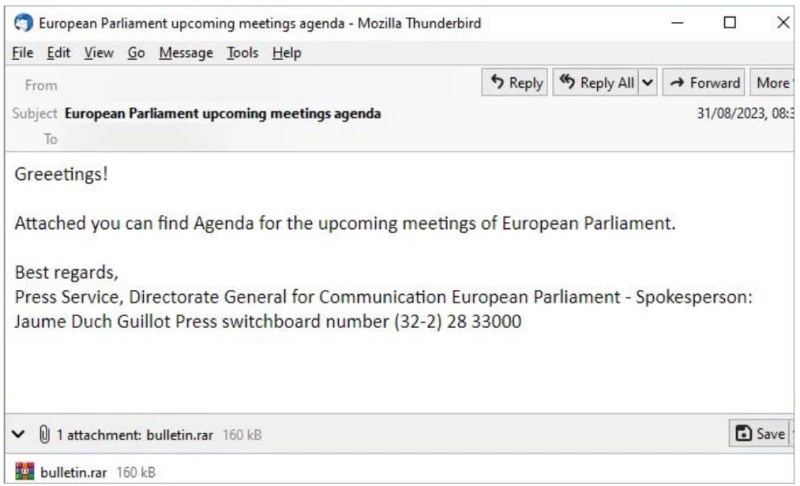

В августе исследователи безопасности из компании ESET обнаружили атаки, приписываемые российской хакерской группе APT28, которая использовала уязвимость в кампании spearphishing, направленной на политические организации в ЕС и Украине, используя в качестве приманки повестку дня Европейского парламента.

В отчете Google опубликованном в октябре, отмечается, что проблема безопасности использовалась российскими и китайскими государственными хакерами для кражи учетных данных и других конфиденциальных сведений, а также для обеспечения устойчивости на целевых системах.

По мнению украинского НЦБК, наблюдаемая кампания APT29 отличается тем, что в ней смешаны старые и новые технологии такие как использование уязвимости WinRAR для доставки полезной нагрузки и сервисов Ngrok для скрытия связи с C2.

В отчете украинского агентства приводится набор индикаторов компрометации (IoC), состоящий из имен файлов и соответствующих хэшей для сценариев PowerShell и файла электронной почты, а также доменов и адресов электронной почты.

Комментарии (0)