Почти 11 миллионов SSH-серверов в Интернете уязвимы к атаке Terrapin, которая угрожает целостности некоторых SSH-соединений.

Атака Terrapin направлена на протокол SSH затрагивая как клиентов, так и серверы, и была разработана академическими исследователями из Рурского университета Бохума в Германии.

Она манипулирует номерами последовательности в процессе рукопожатия, чтобы нарушить целостность SSH-канала, особенно когда используются определенные режимы шифрования, такие как ChaCha20-Poly1305 или CBC с Encrypt-then-MAC.

Таким образом, злоумышленник может понизить уровень алгоритмов открытых ключей для аутентификации пользователей и отключить защиту от атак с использованием времени нажатия клавиш в OpenSSH 9.5.

Примечательным требованием для атаки Terrapin является необходимость нахождения злоумышленников в позиции «противник посередине» (AitM) для перехвата и модификации обмена рукопожатием.

Стоит отметить, что субъекты угроз часто компрометируют интересующие их сети и ждут подходящего момента для проведения атаки.

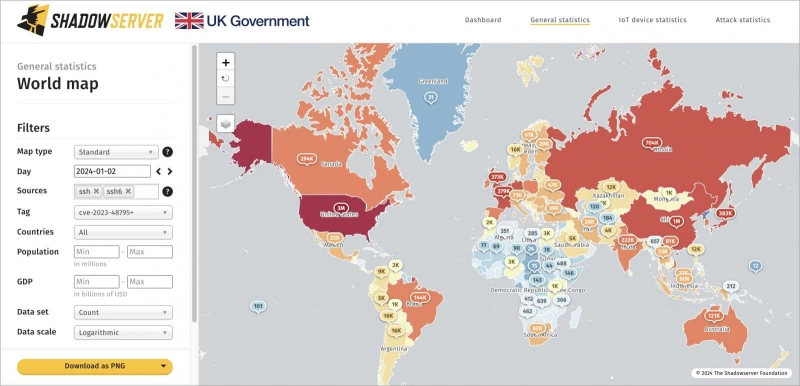

Недавний отчет платформы мониторинга угроз безопасности Shadowserver предупреждает, что в публичной сети существует около 11 миллионов SSH-серверов, идентифицируемых по уникальным IP-адресам, которые уязвимы для атак Terrapin.

Это составляет примерно 52% всех отсканированных образцов в пространстве IPv4 и IPv6, отслеживаемых Shadoserver.

Большинство уязвимых систем было обнаружено в США (3,3 миллиона), за которыми следуют Китай (1.3 миллиона), Германия (1 миллион), Россия (700 000), Сингапур (390 000) и Япония (380 000).

Значение отчета Shadowserver заключается в том, что атаки Terrapin могут иметь широкомасштабное воздействие.

Хотя не все 11 миллионов экземпляров подвергаются непосредственному риску атаки, это показывает, что у противников есть большой выбор.

Если вы хотите проверить SSH-клиент или сервер на восприимчивость к Terrapin, команда Рурского университета Бохума предоставляет cканер уязвимостей.

Комментарии (0)