Хакеры снова используют TeamViewer для получения первоначального доступа к конечным точкам организации и пытаются внедрить шифровальщиков, основанных на утечке ПО LockBit.

TeamViewer – это легитимный инструмент удаленного доступа, широко используемый в корпоративном мире и ценимый за свою простоту и возможности.

К сожалению, этот инструмент также пользуется популярностью у мошенников и даже акторов ролевого ПО, которые используют его для получения доступа к удаленным рабочим столам, беспрепятственно сбрасывая и выполняя вредоносные файлы.

Впервые о подобном случае стало известно в марте 2016 года, когда многочисленные жертвы подтвердили, что их устройства были взломаны с помощью TeamViewer и зашифровали файлы с помощью программы-вымогателя Surprise.

Тогда компания TeamViewer объясняла несанкционированный доступ как credential stuffing, то есть злоумышленники не использовали уязвимость нулевого дня в программе, а воспользовались утечкой учетных данных пользователей.

«Поскольку TeamViewer – широко распространенное программное обеспечение, многие сетевые преступники пытаются войти в систему с данными взломанных учетных записей, чтобы выяснить, существует ли соответствующая учетная запись TeamViewer с теми же учетными данными»

«Если это так, есть шанс, что они смогут получить доступ ко всем назначенным устройствам, чтобы установить вредоносное ПО или программы-вымогатели».

- говорилось в то время

TeamViewer снова стал мишенью

Новый отчет от huntress.com показывает, что киберпреступники не отказались от этих старых методов и по-прежнему захватывают устройства через TeamViewer, чтобы попытаться установить на них программы-вымогатели.

Проанализированные файлы журналов (connections_incoming.txt) показали подключения из одного источника в обоих случаях, что указывает на общего злоумышленника.

На первой скомпрометированной конечной точке Huntress увидели в журналах многочисленные доступы сотрудников, что указывает на то, что программное обеспечение активно использовалось персоналом для законных административных задач.

На второй конечной точке, которую Huntress наблюдал с 2018 года, в логах не было активности в течение последних трех месяцев, что указывает на то, что она реже подвергалась мониторингу, что, возможно, делало ее более привлекательной для злоумышленников.

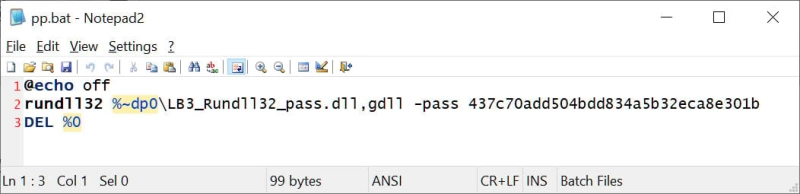

В обоих случаях злоумышленники пытались развернуть полезную нагрузку ransomware с помощью пакетного файла DOS (PP.bat), размещенного на рабочем столе, который выполнял DLL-файл (полезная нагрузка) с помощью команды rundll32.exe.

Атака на первую конечную точку была успешной, но была сдержана. На втором антивирусный продукт остановил атаку, вынудив повторить безуспешные попытки выполнения полезной нагрузки.

Хотя Huntress не смогли с уверенностью отнести атаки к каким-либо известным бандам, они отмечают, что они похожи на шифровальщиков LockBit, созданных с помощью утечки конструктора LockBit Black.

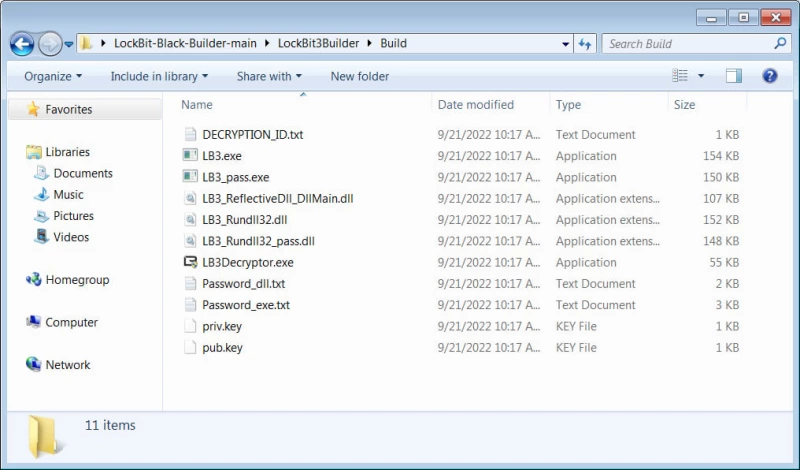

В 2022 году произошла утечка конструктора вымогателей для LockBit 3.0, и банды Bl00dy и Buhti быстро запустили свои собственные кампании, используя этот конструктор.

Утечка позволяет создавать различные версии шифровальщика, включая исполняемый файл, DLL и зашифрованную DLL, для запуска которой требуется пароль.

По данным IOC, предоставленным Huntress, атаки через TeamViewer, похоже, используют защищенную паролем DLL LockBit 3.

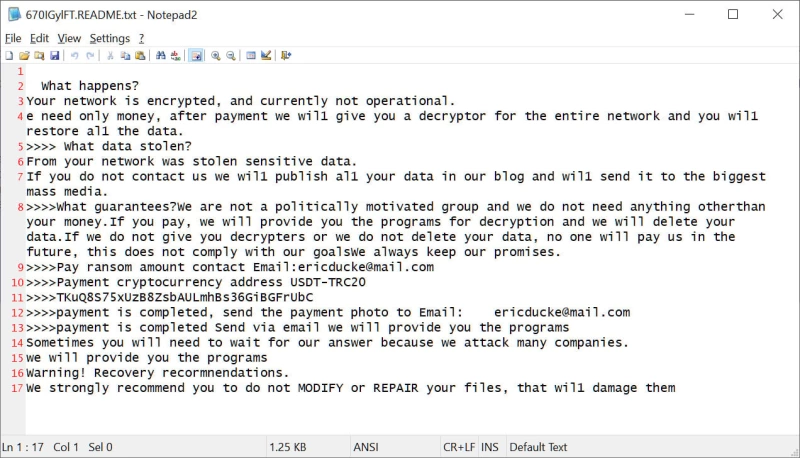

Этот образец обнаруживается как LockBit Black, но не использует стандартную записку LockBit 3.0, что указывает на то, что он был создан другой бандой, использующей утечку конструктора.

Пока неясно, каким образом участники угроз получили контроль над экземплярами TeamViewer, компания поделилась следующим заявлением об атаках и защите установок.

«В TeamViewer мы крайне серьезно относимся к безопасности и целостности нашей платформы и безоговорочно осуждаем любые формы злонамеренного использования нашего ПО.

Наш анализ показывает, что большинство случаев несанкционированного доступа связано с ослаблением стандартных настроек безопасности TeamViewer. Это часто включает в себя использование легко угадываемых паролей, что возможно только при использовании устаревшей версии нашего продукта. Мы постоянно подчеркиваем важность соблюдения строгих правил безопасности, таких как использование сложных паролей, двухфакторная аутентификация, списки разрешений и регулярные обновления до последних версий программного обеспечения. Эти шаги очень важны для защиты от несанкционированного доступа.

Комментарии (0)