Ранее неизвестный бэкдор для Android под названием «Xamalicious» заразил около 338 300 устройств через вредоносные приложения в Google Play, официальном магазине приложений для Android.

McAfee обнаружила 14 зараженных приложений в Google Play, причем три из них имеют по 100 000 установок.

Несмотря на то, что приложения были удалены из Google Play, пользователи, установившие их с середины 2020 года, могут по-прежнему иметь активные Xamalicious-инфекции на своих телефонах, что требует ручного сканирования и очистки.

Самыми популярными из приложений Xamalicious являются следующие:

- Essential Horoscope для Android – 100 000 установок

- 3D Skin Editor для PE Minecraft – 100 000 установок

- Logo Maker Pro – 100 000 установок

- Auto Click Repeater – 10 000 установок

- Count Easy Calorie Calculator – 10 000 установок

- Dots: One Line Connector – 10,000 установок

- Sound Volume Extender – 5,000 установок

Кроме того, отдельный набор из 12 вредоносных приложений, несущих угрозу Xamalicious, статистика загрузки которых недоступна, распространяется в неофициальных сторонних магазинах приложений, заражая пользователей через загружаемые файлы APK.

Согласно данным телеметрии McAfee, большинство заражений было установлено на устройства в США, Германии, Испании, Великобритании, Австралии, Бразилии, Мексике и Аргентине.

Бэкдор Xamalicious для Android

Xamalicious – это основанный на .NET бэкдор для Android, встроенный (в виде „Core.dll“ и „GoogleService.dll“) в приложения, разработанные с использованием открытого фреймворка Xamarin, что делает анализ его кода более сложным.

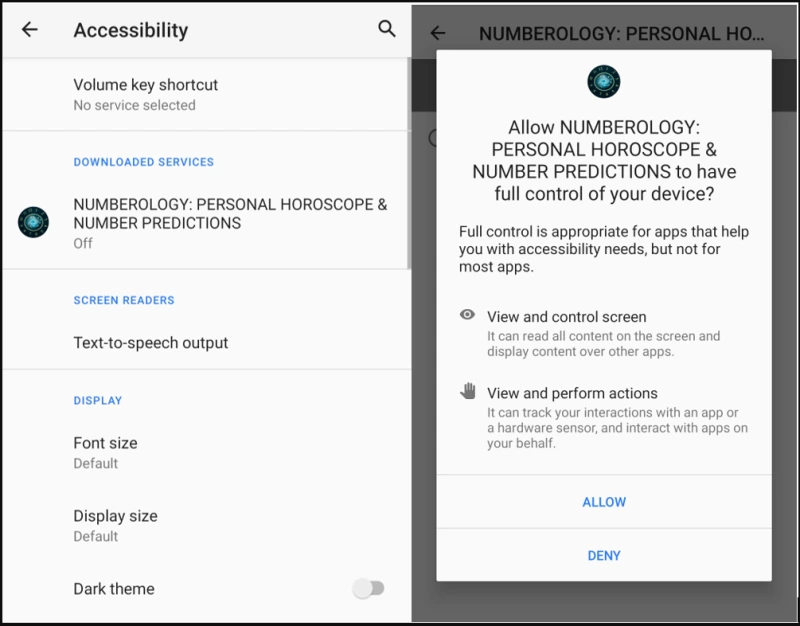

При установке он запрашивает доступ к службе Accessibility Service, что позволяет ему выполнять привилегированные действия, такие как навигационные жесты, скрывать экранные элементы и предоставлять себе дополнительные разрешения.

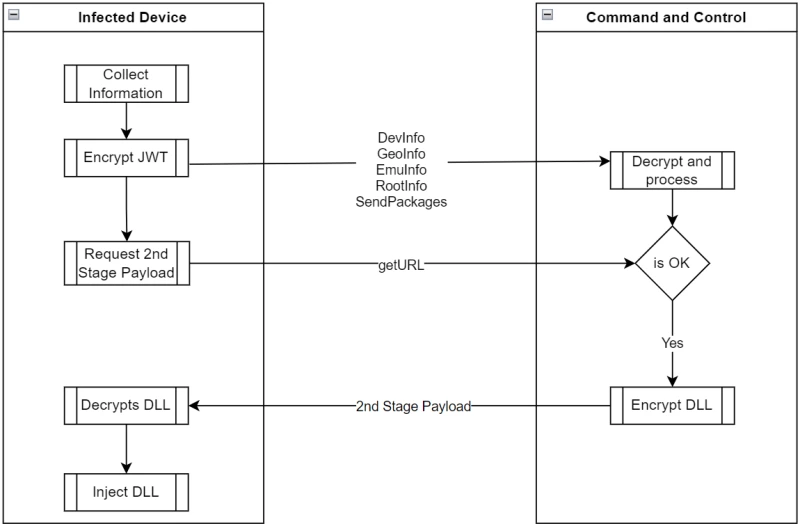

После установки он связывается с сервером C2 (command and control) для получения полезной DLL-библиотеки второго этапа („cache.bin“) при соблюдении определенных условий, связанных с географией, сетью, конфигурацией устройства и статусом root.

Вредоносная программа способна выполнять следующие команды:

- DevInfo: Собирает информацию об устройстве и оборудовании, включая идентификатор Android, марку, процессор, модель, версию ОС, язык, статус опций разработчика, данные о SIM-карте и прошивке.

- GeoInfo: Определяет географическое положение устройства по его IP-адресу, собирает имя провайдера, организацию, услуги и оценку мошенничества для выявления неподлинных пользователей.

- EmuInfo: Перечисляет свойства adbProperties, чтобы определить, является ли клиент реальным устройством или эмулятором, проверяет процессор, память, датчики, конфигурацию USB и статус ADB.

- RootInfo: Определяет, рутировано ли устройство с помощью различных методов, и предоставляет статус рутирования.

- Packages: Перечисляет все системные и сторонние приложения, установленные на устройстве с помощью системных команд.

- Accessibility: Сообщает о состоянии разрешений служб доступности.

- GetURL: Запрашивает полезную нагрузку второго этапа с сервера C2, предоставляя идентификатор Android, и получает статус и, возможно, зашифрованную DLL-сборку.

McAfee также обнаружила связь между Xamalicious и приложением для мошенничества с рекламой под названием «Cash Magnet», которое автоматически нажимает на рекламу и устанавливает рекламное ПО на устройство жертвы, чтобы принести доход своим операторам.

Поэтому не исключено, что Xamalicious также занимается рекламным мошенничеством на зараженных устройствах, снижая производительность процессора и пропускную способность сети.

Хотя Google Play не застрахован от загрузки вредоносных программ, направлены на обнаружение и удаление новых угроз, появляющихся в магазине приложений, чего нельзя сказать о неофициальных и плохо модерируемых платформах.

Пользователям Android следует избегать загрузки приложений из сторонних источников, ограничиваться только основными приложениями, внимательно читать отзывы пользователей перед установкой и проводить всестороннюю проверку разработчика/издателя приложения, чтобы ограничить количество вредоносных программ на своих мобильных устройствах.

Комментарии (0)