Уязвимости, затрагивающие чипсет Bluetooth, присутствующий в более чем двух десятках аудиоустройств от десяти производителей, могут быть использованы для подслушивания или кражи конфиденциальной информации.

Исследователи подтвердили, что уязвимости подвержены 29 устройств от Beyerdynamic, Bose, Sony, Marshall, Jabra, JBL, Jlab, EarisMax, MoerLabs и Teufel.

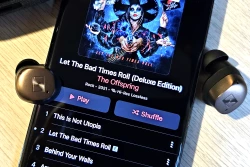

В список затронутых продуктов входят колонки, наушники, вкладыши и беспроводные микрофоны.

Проблемы безопасности могут быть использованы для захвата уязвимого продукта, а на некоторых телефонах злоумышленник, находящийся в зоне действия соединения, может получить историю звонков и контакты.

Прослушивание через Bluetooth-соединение

На конференции по безопасности TROOPERS в Германии исследователи из компании ERNW раскрыли три уязвимости в системах на кристалле (SoC) Airoha, которые широко используются в наушниках True Wireless Stereo (TWS).

Проблемы не являются критическими и, помимо близкого физического расположения (радиус действия Bluetooth), их эксплуатация также требует высокой технической квалификации. Они получили следующие идентификаторы:

- CVE-2025-20700 (6.7, средний балл серьезности) – отсутствие аутентификации для сервисов GATT

- CVE-2025-20701 (6.7, средний балл серьезности) – отсутствие аутентификации для Bluetooth BR/EDR

- CVE-2025-20702 (7.5, высокий балл серьезности) – критические возможности пользовательского протокола

Исследователи ERNW утверждают, что создали код эксплойта, который позволил им считывать воспроизводимые в данный момент медиафайлы с целевых наушников.

Хотя такая атака может и не представлять большой опасности, другие сценарии, использующие эти три ошибки, могут позволить злоумышленнику перехватить соединение между мобильным телефоном и аудиоустройством Bluetooth и использовать профиль Bluetooth Hands-Free Profile (HFP) для передачи команд на телефон.

Набор доступных команд зависит от мобильной операционной системы, но все основные платформы поддерживают как минимум инициирование и прием звонков – ERNW

Исследователи смогли инициировать звонок на произвольный номер, извлекая ключи Bluetooth-связи из памяти уязвимого устройства.

По их словам, в зависимости от конфигурации телефона злоумышленник также может получить историю звонков и контакты.

Они также смогли инициировать звонок и «успешно подслушивать разговоры или звуки в пределах слышимости телефона».

Кроме того, прошивка уязвимых устройств может быть переписана для удаленного выполнения кода, что облегчает развертывание эксплойта, способного распространяться по нескольким устройствам.

Действуют ограничения на атаки

Хотя исследователи ERNW представляют серьезные сценарии атак, их практическая реализация в масштабе ограничена некоторыми ограничениями.

Да, идея о том, что кто-то может похитить ваши наушники, выдать их за ваш телефон и, возможно, совершать звонки или шпионить за вами, звучит довольно тревожно.

Да – технически это серьезно, говорят исследователи, добавляя, что реальные атаки сложны в исполнении.

Компания Airoha выпустила обновленный SDK, включающий необходимые меры защиты, а производители устройств приступили к разработке и распространению патчей.

Тем не менее, немецкое издание Heise утверждает, что последние обновления прошивки для более чем половины затронутых устройств датируются 27 мая или ранее, то есть до того, как Airoha предоставила обновленный SDK своим клиентам.

Комментарии (0)