Google сообщает, что несколько поддерживаемых государством хакерских групп присоединились к продолжающимся атакам, эксплуатирующим уязвимость высокой степени опасности в WinRAR, программе сжатия данных, используемой более чем 500 млн. пользователей, с целью получения возможности выполнения произвольного кода.

Google’s Threat Analysis Group (TAG), команда экспертов по безопасности, защищающая пользователей Google от спонсируемых государством атак, обнаружила хакеров из нескольких стран, нацеленных на эту ошибку, включая группы угроз Sandworm, APT28 и APT40 из России и Китая.

В последние недели группа анализа угроз (TAG) Google обнаружила несколько хакерских групп, эксплуатирующих известную уязвимость CVE-2023-38831 в WinRAR, популярном файловом архиваторе для Windows – говорится в сегодняшнем сообщении TAG.

В начале сентября российские хакеры Sandworm распространили вредоносную программу Rhadamanthys infostealer в ходе фишинговых атак с использованием поддельных приглашений в украинскую школу подготовки беспилотников.

Другая российская хакерская группа, ATP28, атаковала украинских пользователей с помощью эксплойтов CVE-2023-38831, размещенных на серверах, предоставленных бесплатным хостинг-провайдером. Для кражи учетных данных в браузере злоумышленники использовали вредоносный скрипт PowerShell (IRONJAW).

Далее китайские хакеры из APT40 использовали уязвимость WinRAR в атаках на цели в Папуа-Новой Гвинее. Они развернули ISLANDSTAGER и BOXRAT, что позволило им установить нужное ПО на взломанных системах.

Эксплуатируется как нулевой день с апреля

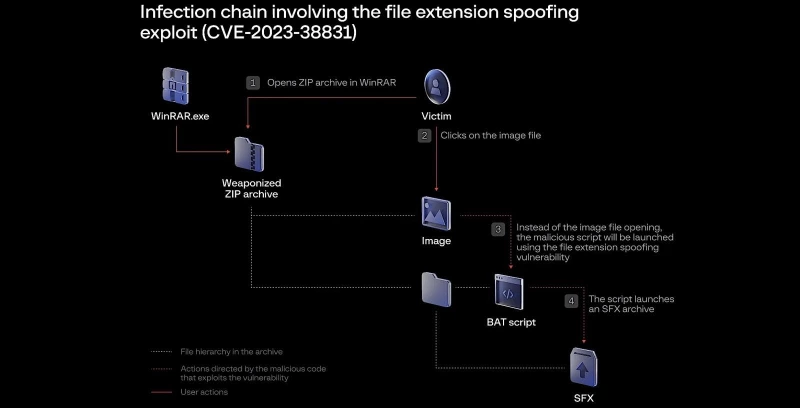

Дефект CVE-2023-38831 WinRAR активно эксплуатируется как нулевой день по крайней мере с апреля 2023 года, позволяя угрожающим субъектам получать возможность выполнения кода на системах своих целей, обманывая их при открытии злонамеренно созданных архивов RAR и ZIP, содержащих «заминированные» файлы-обманки.

С апреля ошибка использовалась для доставки широкого спектра вредоносных программ, включая DarkMe, GuLoader и Remcos RAT.

Исследователи Group-IB обнаружили случаи эксплуатации, направленные на форумы по торговле криптовалютами и акциями. В ходе этих атак угрожающие лица выдавали себя за энтузиастов, притворяясь, что делятся торговыми стратегиями с ничего не подозревающими жертвами.

Через несколько часов после того, как Group-IB обнародовала свои результаты, в публичных репозиториях GitHub начали появляться эксплойты с доказательством концепции, что сразу же привело к тому, что Google TAG назвал CVE-2023-38831 «тестовой активностью» финансово мотивированных хакеров и APT-групп.

Другие компании, занимающиеся вопросами кибербезопасности, также связывают атаки, использующие этот WinRAR, с несколькими другими группами, включая DarkPink (NSFOCUS) и Konni (Knownsec).

Этот «нулевой день» был исправлен в выпущенном 2 августа релизе, в котором также было устранено несколько других дефектов безопасности. Одна из них – ошибка CVE-2023-40477, которая может быть использована для запуска выполнения команд через специально созданные RAR-файлы.

«Широкое распространение ошибки WinRAR подчеркивает, что эксплуатация известных уязвимостей может быть очень эффективной, несмотря на наличие исправлений. Даже самые изощренные злоумышленники будут делать только то, что необходимо для достижения их целей. Эти недавние кампании, использующие ошибку WinRAR, подчеркивают важность установки патчей и то, что еще предстоит сделать, чтобы пользователи могли легко обеспечить безопасность и актуальность своего ПО»

- заявили в Google

Комментарии (0)