Сегодня компания Canonical опубликовала новые обновления ядра Linux для всех поддерживаемых систем Ubuntu LTS, устраняющие в общей сложности 19 уязвимостей безопасности.

Новые обновления ядра Ubuntu доступны только для долгосрочно поддерживаемых систем Ubuntu, включая Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa), и Ubuntu 18.04 LTS (Bionic Beaver).

Эти обновления ядра Ubuntu предназначены для устранения 19 уязвимостей, включая CVE-2022-41849 и CVE-2022-41850, обнаруженные в драйверах USB Roccat HID и SMSC UFX, которые могут привести к уязвимости use-after-free. Они затрагивают все вышеуказанные системы Ubuntu LTS и могут позволить локальным злоумышленникам вызвать отказ в обслуживании (крах системы) или выполнить произвольный код.

Три другие уязвимости затрагивают системы Ubuntu 22.04 LTS и Ubuntu 20.04 LTS под управлением ядра Linux 5.15 LTS, а также системы Ubuntu 20.04 LTS и Ubuntu 18.04 LTS под управлением ядра Linux 5.4 LTS.

Это CVE-2022-3640, уязвимость use-after-free в стеке Bluetooth, которая может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы) или выполнить произвольный код, CVE-2022-3628, недостаток безопасности в драйвере Broadcom FullMAC USB WiFi, который может позволить злоумышленнику создать вредоносное USB-устройство, вызывающее отказ в обслуживании (крах системы) или выполнение произвольного кода, и CVE-2022-42895, недостаток в реализации Bluetooth L2CAP, который может позволить злоумышленнику раскрыть конфиденциальную информацию (память ядра).

Системы Ubuntu 22.04 LTS и Ubuntu 20.04 LTS под управлением ядра Linux 5.15 LTS также затронуты CVE-2022-3623, обнаруженным в реализации hugetlb, которое может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы) или раскрыть конфиденциальную информацию (память ядра), а также CVE-2022-3543, утечкой памяти, обнаруженной в реализации сокета домена Unix, которая может позволить локальному злоумышленнику вызвать отказ в обслуживании (истощение памяти).

То же самое касается CVE-2022-3619, проблемы безопасности, обнаруженной в реализации Bluetooth HCI, которая может позволить злоумышленнику вызвать отказ в обслуживании (истощение памяти), и CVE-2023-0590, обнаруженного в реализации qdisc, которое может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы) или выполнить произвольный код.

Также, CVE-2022-47940 был исправлен для систем Ubuntu 22.04 LTS и Ubuntu 20.04 LTS под управлением ядра Linux 5.15 LTS. Это недостаток безопасности, обнаруженный Arnaud Gatignol, Quentin Minster, Florent Saudel и Guillaume Teissier в реализации KSMBD ядра Linux, который может позволить авторизованному злоумышленнику вызвать отказ в обслуживании (крах системы), раскрыть конфиденциальную информацию (память ядра) или выполнить произвольный код.

Системы Ubuntu 20.04 LTS и Ubuntu 18.04 LTS под управлением ядра Linux 5.4 LTS, а также системы Ubuntu 18.04 LTS под управлением ядра Linux 4.15 были также затронуты CVE-2022-3649, уязвимостью use-after-free, обнаруженной Халидом Масумом в реализации файловой системы NILFS2, которая может позволить локальному злоумышленнику вызвать отказ в обслуживании или выполнить произвольный код.

Новые обновления ядра Ubuntu также исправляют восемь других недостатков безопасности, затрагивающих только системы Ubuntu 18.04 LTS с ядром Linux 4.15. К ним относятся CVE-2022-20369, уязвимость записи за пределы границ, обнаруженная в реализации Video for Linux 2 (V4L2), CVE-2022-2663, недостаток, обнаруженный Дэвидом Лидбитером в реализации отслеживания протокола netfilter IRC, а также CVE-2022-29900 и CVE-2022-29901, две уязвимости, обнаруженные Йоханнесом Викнером и Кавехом Разави в защите ядра Linux от атак спекулятивной инъекции цели ветвления для процессоров AMD и Intel x86-64, которые могут позволить локальному злоумышленнику раскрыть конфиденциальную информацию.

То же самое касается CVE-2022-43750, проблемы безопасности, обнаруженной в компоненте мониторинга USB (usbmon), CVE-2022-3646, недостатка, найденного в реализации файловой системы NILFS2, CVE-2022-39842, уязвимости целочисленного переполнения, обнаруженной Хьюнву Кимом в графическом драйвере PXA3xx, и CVE-2022-26373, недостатка, затрагивающего некоторые процессоры Intel с eIBRS (Enhanced Indirect Branch Restricted Speculation). Это может позволить локальным злоумышленникам раскрыть конфиденциальную информацию, вызвать отказ в обслуживании (крах системы или истощение памяти) или выполнить произвольный код.

Canonical настоятельно рекомендует всем пользователям Ubuntu LTS как можно скорее обновить свои установки до новых версий ядра (linux-image 5.15.0-60.66 для Ubuntu 22.04 LTS, linux-image 5.15.0-60.66~20.04.1 и linux-image 5.4.0.139.137 для Ubuntu 20.04 LTS, а также linux-image 4.15.0.204.187 для Ubuntu 18.04 LTS).

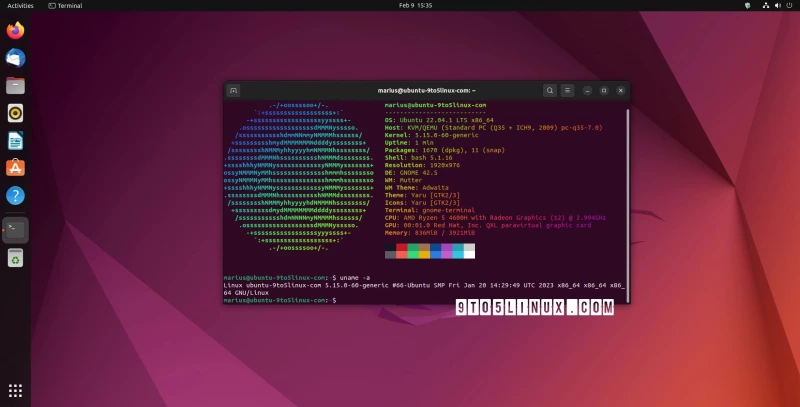

Для обновления систем выполните команду sudo apt update && sudo apt full-upgrade в приложении Terminal или используйте утилиту Software Updater. Пожалуйста, не забудьте перезагрузить ваши системы после установки новых версий ядра, а также пересобрать и переустановить все установленные модули ядра сторонних производителей.

Комментарии (0)