Команда реагирования на компьютерные чрезвычайные ситуации в Украине (CERT-UA) предупреждает о вредоносной кампании PurpleFox, которая заразила не менее 2 000 компьютеров в стране.

Точное влияние этой широкомасштабной инфекции и то, затронула ли она государственные организации или компьютеры обычных людей, пока не определено, но агентство поделилось подробной информацией о том, как обнаружить заражение и удалить вредоносное ПО.

PurpleFox (или DirtyMoe) – модульная вредоносная программа для ботнетов Windows впервые замеченная в 2018 году, которая оснащена руткит-модулем, позволяющим ей скрываться и сохраняться между перезагрузками устройств.

Она может использоваться как загрузчик, который внедряет более опасные зловредные инструменты второго этапа в скомпрометированные системы, предлагает своим операторам возможности бэкдора, а также может действовать как распределенный бот для отказа в обслуживании (DDoS).

В октябре 2021 года исследователи заметили, что новые версии PurpleFox перешли на использование WebSocket для командно-контрольных (C2) коммуникаций для обеспечения скрытности. В январе 2022 года кампания распространяла вредоносное ПО под видом приложения для рабочего стола Telegram

Украинская волна заражения

CERT-UA использовал IoC, предоставленные компаниями Avast и TrendMicro, для выявления заражений вредоносной программой PurpleFox на украинских компьютерах, отслеживая активность под идентификатором „UAC-0027“.

«В процессе детального изучения киберугрозы были проведены исследования полученных образцов вредоносного ПО, определены характеристики операционной инфраструктуры серверов управления, обнаружено более 2000 зараженных компьютеров в украинском сегменте интернета»

- поясняет CERT-UA в предупреждении о безопасности, переведенном на машинный язык

CERT-UA отмечает, что PurpleFox обычно заражает системы, когда жертвы запускают вшитые MSI-инсталляторы, и подчеркивает возможность его самораспространения с помощью эксплойтов для известных недостатков и перебора паролей.

Агентство рекомендует изолировать системы с устаревшими версиями ОС и ПО, используя VLAN или физическую сегментацию сети с фильтрацией входящих/исходящих потоков для предотвращения распространения.

CERT-UA провело мониторинг зараженных узлов в период с 20 по 31 января 2024 года, обнаружив 486 IP-адресов промежуточных серверов управления, большинство из которых расположены в Китае.

CERT-UA отмечает, что удаление PurpleFox затруднено из-за использования руткита, но все же существуют эффективные методы, которые помогут обнаружить и уничтожить вредоносную программу.

Для обнаружения заражения PurpleFox пользователям рекомендуется сделать следующее:

- Проверить сетевые подключения к «высоким» (10000 ) портам, используя список IP-адресов в приложении отчета.

- С помощью regedit.exe проверить наличие следующих значений реестра:

- Windows XP: HKEY_LOCAL_MACHINE\ControlSet001\Services\AC0[0-9]

- Windows 7: HKEY_LOCAL_MACHINE\Software\Microsoft\DirectPlay8\Direct3D

- Проанализируйте журнал «Application» в Event Viewer на наличие событий ID 1040 и 1042, источник: «MsiInstaller»

- Проверьте «C:\Program Files» на наличие папок со случайными именами, например, «C:\Program Files\dvhvA»

- Проверьте постоянное выполнение вредоносной программы, которая использует сервисы и хранит файлы в определенных каталогах, препятствуя обнаружению/удалению с помощью руткита.

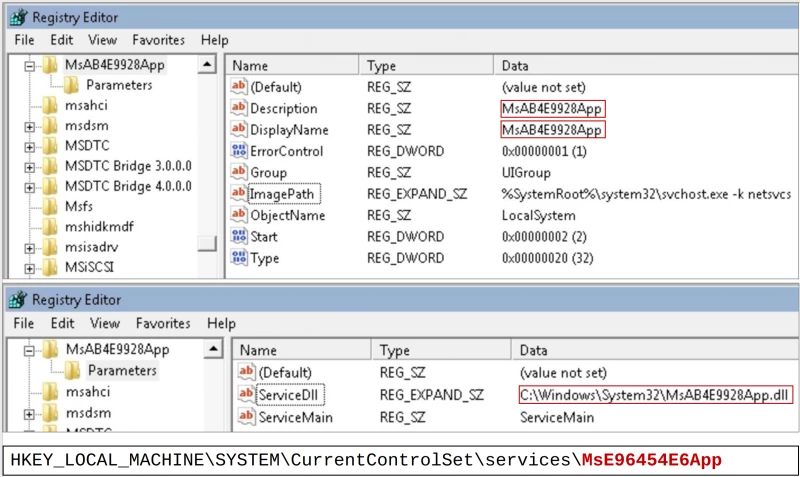

Ключевые местоположения (где XXXXXXXX – случайная последовательность [A-F0-9]{8}, например, «MsBA4B6B3AApp.dll»):- HKEY_LOCAL_MACHINE\System\ControlSet001\services\MsXXXXXXApp

- C:\Windows\System32\MsXXXXXXApp.dll

- C:\Windows\AppPatch\DBXXXXXXMK.sdb, RCXXXXXXMS.sdb, TKXXXXXXMS.sdb

Если что-либо из вышеперечисленного указывает на заражение PurpleFox, CERT-UA предлагает либо использовать Avast Free AV для запуска «SMART» сканирования и удаления всех модулей, либо выполнить следующие действия:

- Загрузитесь с LiveUSB или подключите зараженный диск к другому компьютеру

- Вручную удалите «MsXXXXXXXXApp.dll» и «.sdb» модули

- Загрузитесь в нормальном режиме и удалите службу из реестра

Для работы с диском:

- Используйте

lsblkиfdisk -lu /dev/sdaдля определения разделов - Смонтируйте системный раздел в режиме чтения-записи:

mount -orw,offset=$((512*206848)) /dev/sda /mnt/ - Поиск и удаление файлов в разделах /mnt/Windows/AppPatch и /mnt/Windows/System32 (например,

ls -lat /mnt/Windows/AppPatch/иrm -rf /mnt/Windows/AppPatch/RC2EE39E00MS.sdb) - Размонтируйте с помощью

umount /mnt/

После очистки, чтобы избежать повторного заражения от PurpleFox, что очень вероятно, если в той же сети еще есть зараженные машины, включите брандмауэр в Windows и создайте правило для блокировки входящего трафика с портов 135, 137, 139 и 445.

Комментарии (0)