Новый зловред ransomware-as-a-service (RaaS) выдает себя за легитимную организацию Cicada 3301 и уже объявил, что насчитывает 19 жертв на своем портале, поскольку быстро атакует компании по всему миру.

Новая киберпреступная операция названа в честь загадочной онлайн-игры Cicada 3301 2012-2014 годов, которая включала в себя сложные криптографические головоломки.

Однако между ними нет никакой связи, а легитимный проект выпустил заявление, в котором отказался от какой-либо связи с участниками угроз и осудил действия вымогателей.

«Мы не знаем личности преступников, стоящих за этими отвратительными преступлениями, и никак не связаны с этими группами», – говорится в заявлении организации Cicada 3301.

Запущена в начале июня

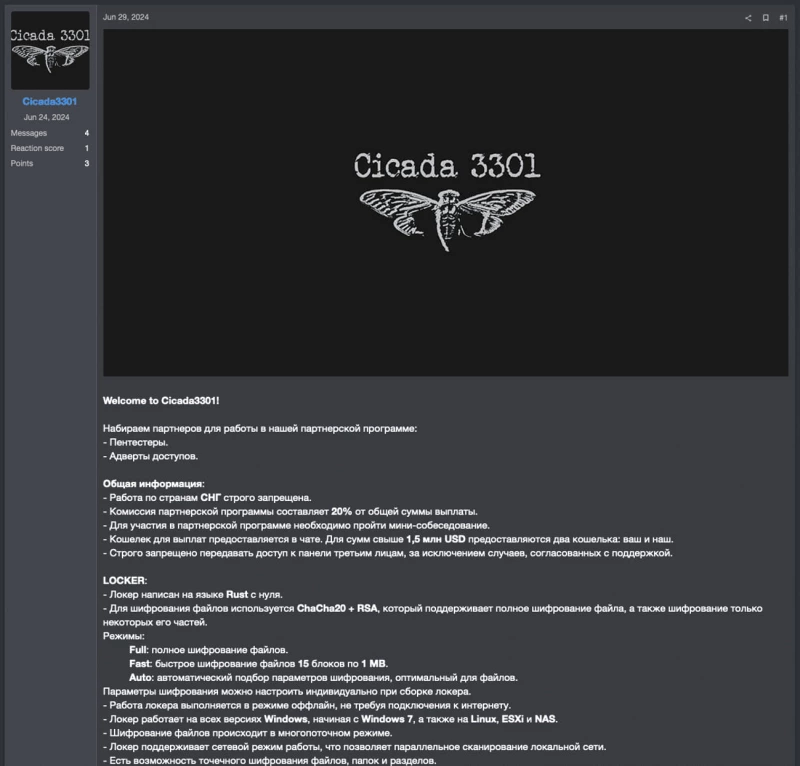

RaaS Cicada3301 впервые начала рекламировать свою деятельность и набирать аффилиатов 29 июня 2024 года в сообщении на форуме по борьбе с вымогательством и киберпреступностью, известном как RAMP.

Однако нам известно об атаках Cicada еще 6 июня, что указывает на то, что банда действовала самостоятельно, прежде чем попытаться набрать партнеров.

Как и другие программы-вымогатели, Cicada3301 использует тактику двойного вымогательства: взламывает корпоративные сети, крадет данные, а затем шифрует устройства. Ключ шифрования и угрозы утечки украденных данных затем используются в качестве рычага давления на жертву, чтобы заставить ее заплатить выкуп.

Хакеры создают сайт, который используется как часть их схемы двойного вымогательства.

Анализ нового вредоносного ПО, проведенный компанией Truesec, выявил значительные совпадения между Cicada3301 и ALPHV/BlackCat, что указывает на возможный ребрендинг или форк, созданный бывшими членами основной команды ALPHV.

Это основано на том, что:

- Оба написаны на языке Rust.

- Оба используют алгоритм ChaCha20 для шифрования.

- Оба используют идентичные команды выключения ВМ и стирания моментальных снимков.

- Оба используют одинаковые параметры команд пользовательского интерфейса, одинаковые соглашения об именовании файлов и одинаковый метод расшифровки записки с выкупом.

- Оба используют прерывистое шифрование больших файлов.

Truesec также обнаружила признаки того, что операция Cicada3301, связанная с вымогательством, может сотрудничать с ботнетом Brutus или использовать его для первоначального доступа к корпоративным сетям. Ранее этот ботнет был связан с глобальной деятельностью по взлому VPN, направленной на устройства Cisco, Fortinet, Palo Alto и SonicWall.

Стоит отметить, что активность Brutus была впервые замечена через две недели после прекращения работы ALPHV, так что связь между двумя группами все еще сохраняется по срокам.

Еще одна угроза для VMware ESXi

Cicada3301 – это основанная на Rust программа-вымогатель с шифровальщиками как для Windows, так и для Linux/VMware ESXi. В рамках отчета Truesec исследователи проанализировали Linux-шифровальщик VMWare ESXi для этой вымогательской операции.

Как и в BlackCat и других семействах вымогательских программ, таких как RansomHub, для запуска шифровальщика необходимо ввести специальный ключ в качестве аргумента командной строки. Этот ключ используется для расшифровки зашифрованного JSON-блоба, содержащего конфигурацию, которую шифровальщик будет использовать при шифровании устройства.

Truesec утверждает, что шифровальщик проверяет валидность ключа, используя его для расшифровки записки о выкупе, и в случае успеха продолжает остальные операции шифрования.

Его основная функция (linux_enc) использует потоковый шифр ChaCha20 для шифрования файлов, а затем зашифровывает симметричный ключ, используемый в процессе, с помощью ключа RSA. Ключи шифрования генерируются случайным образом с помощью функции „OsRng“.

Комментарии (0)