Сложная кросс-платформенная вредоносная платформа StripedFly в течение пяти лет оставалась вне поля зрения исследователей, заразив за это время более миллиона Windows и Linux-систем.

Касперский раскрыл истинную природу вредоносной платформы в прошлом году, обнаружив доказательства ее активности, начиная с 2017 г., причем вредонос был ошибочно классифицирован как майнер криптовалюты Monero.

Аналитики описывают StripedFly как нечто впечатляющее: сложные механизмы сокрытия трафика на основе TOR, автоматическое обновление с доверенных платформ, возможность распространения по типу червя и собственный эксплойт EternalBlue SMBv1, созданный до публичного признания проблемы.

Хотя пока неясно, использовалась ли эта вредоносная среда для получения дохода или кибершпионажа, по мнению Касперского, ее изощренность указывает на то, что это вредоносная программа APT (advanced persistent threat).

Судя по временной метке компилятора вредоносной программы, самая ранняя из известных версий StripedFly с эксплойтом EternalBlue датируется апрелем 2016 года, а публичная утечка, осуществленная группой Shadow Brokers, произошла в августе 2016 года.

StripedFly в более чем миллионе систем

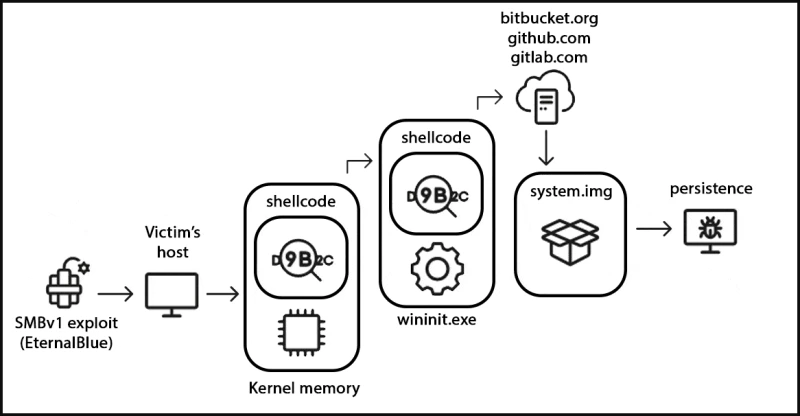

Вредоносный фреймворк StripedFly был впервые обнаружен после того, как «Касперский» обнаружил шелл-код платформы, внедренный в процесс WININIT.EXE – легитимный процесс ОС Windows выполняющий инициализацию различных подсистем.

После изучения внедренного кода было установлено, что он загружает и выполняет дополнительные файлы, такие как сценарии PowerShell с легитимных хостинговых сервисов Bitbucket, GitHub и GitLab, включая сценарии PowerShell

Дальнейшее расследование показало, что зараженные устройства, скорее всего, были впервые взломаны с помощью пользовательского эксплойта EternalBlue SMBv1, нацеленного на компьютеры с доступом в Интернет.

Конечная полезная нагрузка StripedFly (system.img) содержит собственный облегченный сетевой клиент TOR для защиты сетевых коммуникаций от перехвата, возможность отключения протокола SMBv1 и распространения на другие устройства Windows и Linux в сети с помощью SSH и EternalBlue.

Командно-контрольный сервер (C2) вредоносной программы находится в сети TOR, и связь с ним осуществляется с помощью частых сообщений-маячков, содержащих уникальный идентификатор жертвы.

Для обеспечения устойчивости на системах Windows StripedFly настраивает свое поведение в зависимости от уровня привилегий и наличия PowerShell

Без PowerShell программа генерирует скрытый файл в каталоге APPDATA. В случае наличия PowerShell он выполняет сценарии для создания запланированных задач или модификации ключей реестра Windows

В Linux вредоносная программа имеет имя „sd-pam“. Он сохраняется с помощью служб systemd автозапускаемого файла .desktop или путем модификации различных файлов профиля и запуска, таких как /etc/rc**, *profile, bashrc или inittab.

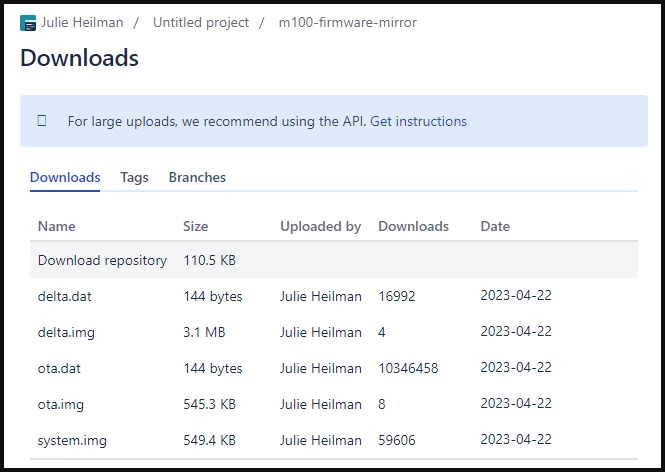

Репозиторий Bitbucket, предоставляющий полезную нагрузку финальной стадии для систем Windows указывает, что с апреля 2023 года по сентябрь 2023 года было зафиксировано около 60 тыс. заражений систем.

По оценкам, с февраля 2022 года StripedFly заразил не менее 220 тыс. систем Windows однако статистические данные за более ранний период недоступны, а репозиторий был создан в 2018 году.

По данным Оценки Касперского, более 1 млн устройств были заражены фреймворком StripedFly.

Модули вредоносной программы

Вредоносная программа работает как монолитный бинарный исполняемый файл с подключаемыми модулями, что придает ей универсальность, часто присущую APT-операциям.

Вот краткое описание модулей StripedFly из отчета Касперского:

- Хранилище конфигурации: Хранит зашифрованную конфигурацию вредоносного ПО.

- * Upgrade/Uninstall: Управляет обновлением или удалением по командам C2-сервера.

- Reverse proxy: Позволяет выполнять удаленные действия в сети жертвы.

- Обработчик различных команд: Выполняет различные команды, такие как захват скриншотов и выполнение шелл-кода.

- Сборщик учетных данных: Сканирует и собирает конфиденциальные данные пользователя, такие как пароли и имена пользователей.

- Повторяющиеся задачи: Выполняет специфические задачи при определенных условиях, например, запись с микрофона.

- Модуль Recon: Отправляет подробную информацию о системе на сервер C2.

- SSH-инфектор: Использует собранные учетные данные SSH для проникновения в другие системы.

- SMBv1 infector: Проникает в другие системы Windows с помощью эксплойта EternalBlue.

- Модуль добычи Monero: Добывает Monero, маскируясь под процесс «chrome.exe».

Присутствие майнера криптовалюты Monero считается попыткой отвлечения внимания, а основными целями угрозы являются кража данных и эксплуатация системы с помощью других модулей.

«Полезная нагрузка вредоносной программы включает в себя несколько модулей, позволяющих действовать как APT как криптомайнер и даже как группа вымогателей. Примечательно, что криптовалюта Monero, добываемая этим модулем, достигла пиковой стоимости в $542,33 9 января 2018 года, тогда как в 2017 году ее стоимость составляла около $10. По состоянию на 2023 год ее стоимость составляет около $150. Эксперты Касперского подчеркивают, что модуль майнинга является основным фактором, позволяющим вредоносной программе ускользать от обнаружения в течение длительного времени.»

Исследователи также выявили связи с вариантом вымогательского ПО ThunderCrypt, использующим тот же C2-сервер по адресу «ghtyqipha6mcwxiz[.]onion:1111».

Модуль «повторяющихся задач» также позволяет предположить, что неизвестные злоумышленники могут быть заинтересованы в получении прибыли для некоторых жертв.

Комментарии (0)