Недавно обнаруженный вирус-вымогатель под названием «Kasseika» присоединился к списку угроз, использующих тактику Bring Your Own Vulnerable Driver (BYOVD) для отключения антивирусного ПО перед шифрованием файлов.

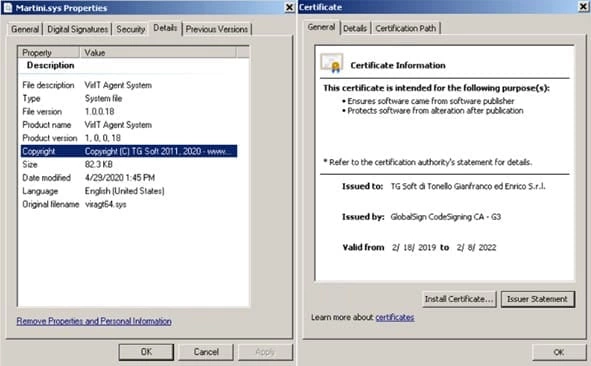

Kasseika использует драйвер Martini (Martini.sys/viragt64.sys), часть системы VirtIT Agent System от TG Soft, для отключения антивирусных продуктов, защищающих целевую систему.

По данным компании Trend Micro, чьи аналитики впервые обнаружили и изучили Kasseika в декабре 2023 года, новый штамм ransomware имеет много цепочек атак и сходств с BlackMatter.

Поскольку исходный код BlackMatter никогда не попадал в открытый доступ после его закрытия в конце 2021 года, Kasseika, вероятно, был создан бывшими членами угрожающей группы или опытными разработчиками ransomware, которые приобрели его код.

Цепочка атак Kasseika

Атаки Kasseika начинаются с рассылки фишингового письма сотрудникам целевой организации с попыткой украсть их учетные данные, которые затем будут использованы для первоначального доступа к корпоративной сети.

Далее операторы Kasseika используют инструмент Windows PsExec для выполнения вредоносных .bat-файлов на зараженной системе и других системах, к которым они получили доступ.

Пакетный файл проверяет наличие процесса с именем „Martini.exe“ и завершает его, чтобы избежать вмешательства. Далее он загружает на машину уязвимый драйвер „Martini.sys“.

Наличие этого драйвера имеет решающее значение в цепочке атак, поскольку Kasseika не будет продолжать работу, если создание службы „Martini“ завершится неудачей или если „Martini.sys“ не будет найден в системе.

Используя BYOVD-атаки, а также недостатки в загруженном драйвере, вредоносная программа получает права

завершить 991 процесс из жестко закодированного списка, многие из которых соответствуют антивирусным продуктам, средствам безопасности, инструментам анализа и системным утилитам.

В конечном итоге Kasseika запускает файл Martini.exe для завершения AV-процессов, а затем запускает основной бинарник вымогателя (smartscreen_protected.exe). После этого запускается скрипт „clear.bat“ для удаления следов атаки.

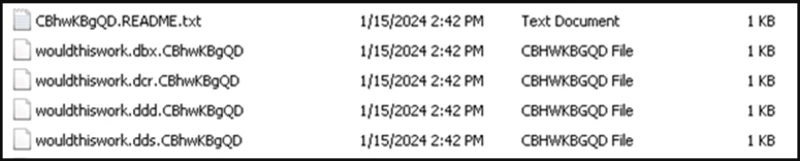

Для шифрования целевых файлов программа использует алгоритмы шифрования ChaCha20 и RSA, добавляя к именам файлов псевдослучайную строку, подобно BlackMatter.

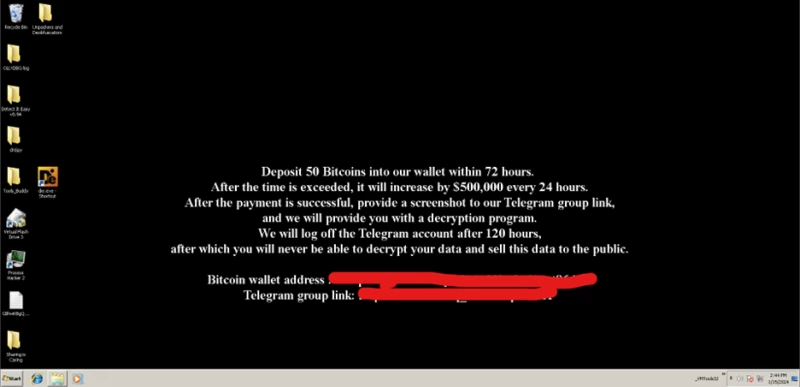

Kasseika помещает записку с выкупом в каждый зашифрованный каталог, а также меняет обои компьютера, отображая на них заметку об атаке. Наконец, после шифрования Kasseika очищает системные журналы событий, используя команды типа «wevutil.exe», чтобы стереть следы своей деятельности и затруднить анализ системы безопасности.

В атаках, замеченных Trend Micro, жертвам давалось 72 часа, чтобы внести 50 биткойнов (2 000 000 долларов), и еще 500 000 долларов добавлялось за каждые 24 часа задержки в решении проблемы.

Для получения расшифровки жертвы должны опубликовать скриншот подтверждения платежа в закрытой группе Telegram Максимальный срок для этого установлен в 120 часов (5 дней).

Trend Micro опубликовала индикаторы компрометации (IoCs), связанные с угрозой Kasseika, отдельно в этом файле.

Комментарии (0)