Прокси-ботнет под названием «Socks5Systemz» заражает компьютеры по всему миру через загрузчики вредоносных программ «PrivateLoader» и «Amadey», и на данный момент насчитывает 10 000 инфицированных устройств.

Вредоносная программа заражает компьютеры и превращает их в прокси-серверы для переадресации вредоносного, незаконного или анонимного трафика. Он продает эту услугу подписчикам, которые платят за доступ к ней до $140 в день в криптовалюте.

О Socks5Systemz подробно рассказывается в статье BitSight, в которой уточняется, что ботнет-прокси существует как минимум с 2016 года, но до недавнего времени оставался относительно малозаметным.

Socks5Systemz

Бот Socks5Systemz распространяется с помощью вредоносных программ PrivateLoader и Amadey, которые часто распространяются с помощью фишинга, наборов эксплойтов, троянских исполняемых файлов, загружаемых из P2P-сетей, и т.д.

Образцы, замеченные BitSight, имеют имя „previewer.exe“, их задача – внедрить прокси-бота в память хоста и установить для него постоянство через службу Windows под названием „ContentDWSvc“.

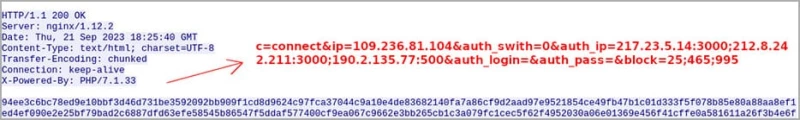

Полезная нагрузка прокси-бота представляет собой 32-разрядную DLL-библиотеку размером 300 КБ. Она использует алгоритм генерации доменов (DGA) для соединения со своим командно-контрольным сервером (C2) и отправки профильной информации о зараженной машине.

В ответ C2 может отправить на выполнение одну из следующих команд:

- idle: Не выполнять никаких действий.

- connect: Подключиться к серверу backconnect.

- disconnect: Отключиться от сервера backconnect.

- updips: Обновление списка IP-адресов, разрешенных для отправки трафика.

- upduris: Пока не реализовано.

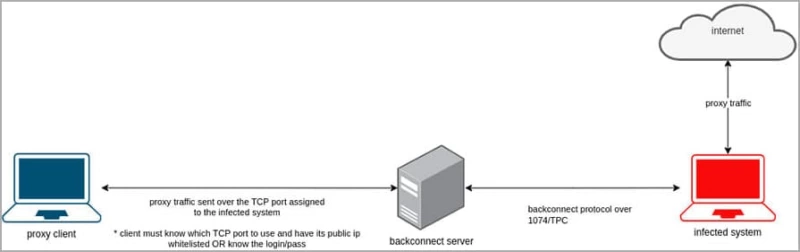

Команда connect очень важна, она дает команду боту установить соединение с сервером backconnect через порт 1074/TCP.

После подключения к инфраструктуре угроз зараженное устройство можно использовать в качестве прокси-сервера и продавать его другим угрозам.

При подключении к серверу backconnect используются поля, определяющие IP-адрес, пароль прокси-сервера, список заблокированных портов и т.д. Параметры этих полей гарантируют, что только боты, находящиеся в списке разрешенных и обладающие необходимыми учетными данными, могут взаимодействовать с управляющими серверами, блокируя несанкционированные попытки.

Влияние на нелегальный бизнес

BitSight создала обширную инфраструктуру контроля, состоящую из 53 прокси-ботов, backconnect, DNS и серверов сбора адресов, расположенных в основном во Франции и других странах Европы (Нидерланды, Швеция, Болгария).

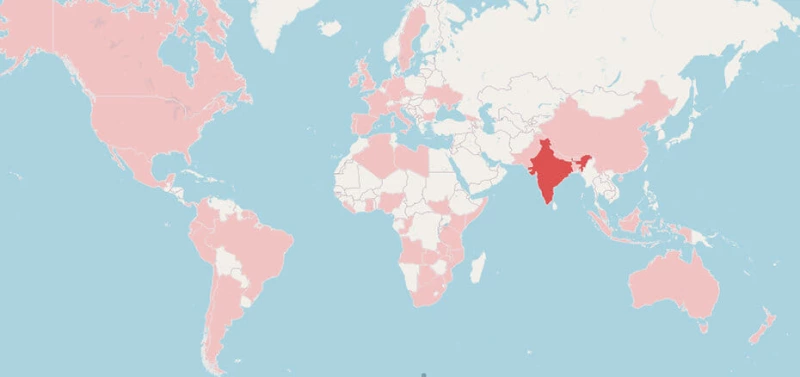

С начала октября аналитики зафиксировали 10 000 различных попыток обмена данными по порту 1074/TCP с выявленными серверами backconnect, что свидетельствует о таком же количестве жертв.

Географическое распределение неравномерно и случайным образом охватывает весь земной шар, но больше всего заражений приходится на Индию, США, Бразилию, Колумбию, Южную Африку, Аргентину и Нигерию.

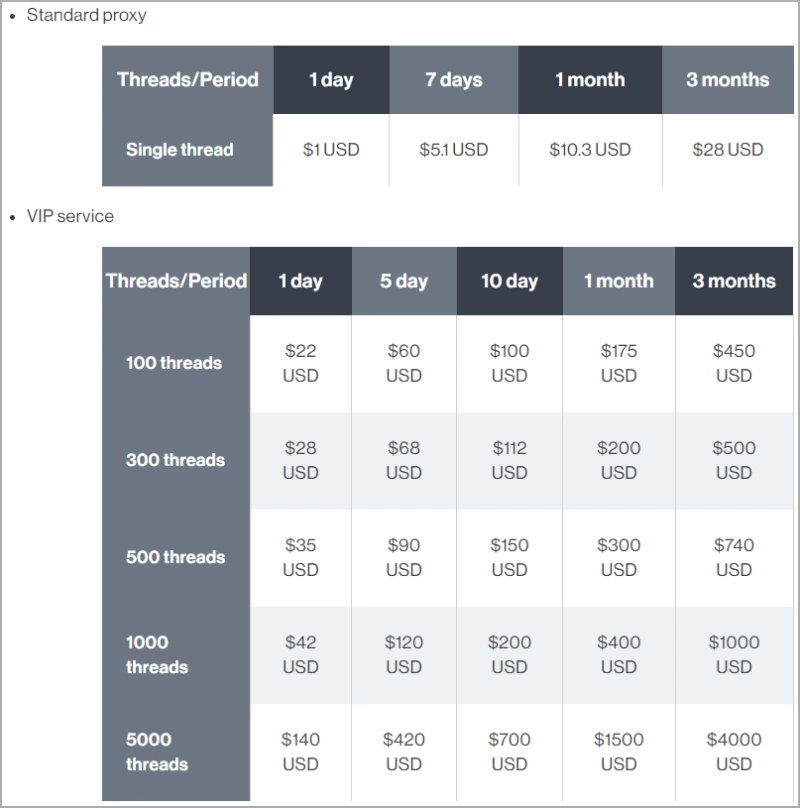

Доступ к услугам проксирования Socks5Systemz предоставляется в виде двух уровней подписки – «Standard» и «VIP», оплата которых производится через анонимный платежный шлюз «Cryptomus» (no KYC).

Абоненты должны указать IP-адрес, с которого будет идти проксируемый трафик, для добавления его в список разрешений бота.

Стандартные абоненты ограничены одним потоком и типом прокси, в то время как VIP-пользователи могут использовать 100-5000 потоков и устанавливать тип прокси: SOCKS4, SOCKS5 или HTTP.

Цены на каждый вид услуг приведены ниже.

Резидентные прокси-ботнеты – прибыльный бизнес, оказывающий существенное влияние на безопасность Интернета и несанкционированный захват полосы пропускания.

Эти сервисы широко используются для создания торговых ботов и обхода гео-ограничений, что делает их очень популярными.

Комментарии (0)