Исследователи безопасности обнаружили новую кампанию, направленную на серверы Redis на Linux-хостах с помощью вредоносного ПО под названием «Migo» для добычи криптовалюты.

Redis (Remote Dictionary Server) – это хранилище структур данных в памяти, используемое в качестве базы данных кэша и брокера сообщений, известное своей высокой производительностью, обслуживающее тысячи запросов в секунду для приложений реального времени в таких отраслях, как игры, технологии, финансовые услуги и здравоохранение.

Хакеры постоянно ищут незащищенные и потенциально уязвимые серверы Redis для захвата ресурсов, кражи данных и других вредоносных целей.

Что интересно в новом штамме вредоносного ПО, так это использование ослабляющих систему команд, которые отключают функции защиты Redis, позволяя криптоджекингу продолжаться в течение длительного времени.

Кампания Migo была обнаружена аналитиками провайдера облачной криминалистики

Cado Security, которые заметили на своих honeypots, что злоумышленники используют команды CLI для отключения защитных конфигураций и эксплуатации сервера.

Отключение защиты Redis

После компрометации открытых серверов Redis злоумышленники отключают критические функции безопасности, позволяющие получать последующие команды и делать реплики доступными для записи.

Cado говорит, что они заметили, как злоумышленники отключают следующие опции конфигурации через Redis CLI.

- set protected-mode: отключение этой опции позволяет получить внешний доступ к серверу Redis, что облегчает злоумышленникам удаленное выполнение вредоносных команд.

- replica-read-only: отключение этой опции позволяет злоумышленникам записывать данные непосредственно в реплики и распространять вредоносную полезную нагрузку или модифицировать данные в распределенной системе Redis.

- aof-rewrite-incremental-fsync: отключение этой опции может привести к увеличению нагрузки на IO при перезаписи файлов только с приложениями (AOF), что может помочь злоумышленникам остаться незамеченными, отвлекая средства обнаружения необычными шаблонами IO.

- rdb-save-incremental-fsync: его отключение может привести к снижению производительности при сохранении снимков RDB, что потенциально может позволить злоумышленникам вызвать отказ в обслуживании (DoS) или манипулировать поведением персистентности в своих интересах.

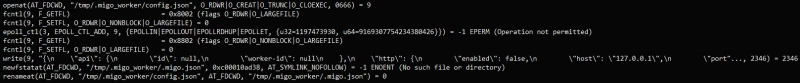

Далее злоумышленники установили задание cron, загружающее скрипт с Pastebin, который извлекает основную полезную нагрузку Migo (/tmp/.migo) из Transfer.sh для выполнения в качестве фонового задания.

Это UPX-упакованный ELD-бинарный файл, скомпилированный на Go, с обфускацией во время компиляции, чтобы затруднить анализ.

По словам Cado, основной функцией Migo является получение, установка и запуск модифицированного майнера XMRig (Monero) на скомпрометированной конечной точке непосредственно из CDN GitHub.

Вредоносная программа обеспечивает постоянство работы майнера путем создания службы systemd и связанного с ней таймера, что гарантирует его непрерывную работу и добычу криптовалюты на счет злоумышленника.

Cado сообщает, что Migo использует руткит пользовательского режима для скрытия своих процессов и файлов, что затрудняет обнаружение и удаление.

Вредоносная программа модифицирует /etc/ld.so.preload, чтобы перехватить и изменить поведение системных инструментов, которые перечисляют процессы и файлы, эффективно скрывая свое присутствие.

Атака завершается тем, что Migo устанавливает правила брандмауэра для блокировки исходящего трафика на определенные IP-адреса и выполняет команды для отключения SELinux, поиска и потенциального отключения агентов мониторинга облачных провайдеров, а также удаления конкурирующих майнеров.

Он также манипулирует /etc/hosts, чтобы предотвратить связь с поставщиками облачных услуг, что еще больше скрывает его деятельность.

Цепочка атак Migo показывает, что угрожающий субъект, стоящий за ним, хорошо разбирается в среде Redis и операциях.

Хотя угроза криптоджекинга не слишком серьезная, поскольку не приводит к сбоям или повреждению данных, угрожающий субъект может использовать доступ для доставки более опасной полезной нагрузки.

Комментарии (0)