Новая вредоносная программа для macOS на основе Rust, распространяющаяся как обновление Visual Studio и предоставляющая бэкдор-доступ к взломанным системам, использует инфраструктуру, связанную с известной бандой ALPHV/BlackCat ransomware.

Кампания по доставке бэкдора началась как минимум с ноября 2023 года и продолжается до сих пор, распространяя новые варианты вредоносного ПО.

Написанное на языке Rust, вредоносное ПО может работать на архитектурах Intel (x86_64) и ARM (Apple Silicon), говорят исследователи из компании Bitdefender, которые отслеживают его как RustDoor.

Потенциальная связь с вымогательством

Анализируя RustDoor, исследователи Bitdefender обнаружили, что вредоносная программа взаимодействует с четырьмя серверами управления и контроля (C2).

Изучив данные разведки угроз, аналитики обнаружили, что три из них использовались в атаках

потенциально связанных с атаками вымогателей от объединения ALPHV/BlackCat.

Однако исследователи подчеркивают, что это недостаточное доказательство, чтобы уверенно связать использование RustDoor с конкретным угрожающим субъектом, и что «артефакты и IoC [индикаторы компрометации] указывают на возможную связь с операторами BlackBasta и ALPHV/BlackCat ransomware».

Поскольку киберпреступники имеют меньше свободы в выборе инфраструктуры и ограничены хостинговыми сервисами, которые обеспечивают анонимность и потворствуют незаконной деятельности, обычно несколько угрожающих субъектов используют одни и те же серверы для атак.

Хотя шифровальщики для системы macOS существуют, сборки для Apple M1 от LockBit созданы до декабря 2022 года, на данный момент нет публичных сообщений об атаках ransomware на операционную систему Apple.

Большинство операций направлено на системы Windows и Linux, поскольку в корпоративных средах используются серверы под управлением этих операционных систем.

Подробности распространения

RustDoor распространяется в основном как апдейтер для Visual Studio for Mac, интегрированной среды разработки (IDE) Microsoft для платформы macOS.

Бэкдор для macOS поставляется под несколькими именами, включая „zshrc2“, „Previewers“, „VisualStudioUpdater“, „VisualStudioUpdater_Patch“, „VisualStudioUpdating“, „visualstudioupdate“ и „DO_NOT_RUN_ChromeUpdates“.

По данным Bitdefender, вредоносная программа активно распространяется и остается незамеченной как минимум три месяца.

Исследователи обнаружили три версии вредоносной программы, которые поставляются в виде двоичных файлов FAT, включающих файлы Mach-O для архитектур x86_64 Intel и ARM, но не упакованных в типичные родительские файлы, такие как Application Bundles или Disk Image.

Bitdefender утверждает, что такой нетипичный способ распространения уменьшает цифровой след кампании и вероятность того, что продукты безопасности отметят бэкдор как подозрительный.

Возможности бэкдора

В своем отчете, опубликованном на этой неделе, исследователи утверждают, что RustDoor имеет команды для управления взломанной системой и утечки данных, а также может сохраняться на устройстве, изменяя системные файлы.

После заражения системы вредоносная программа связывается с командно-контрольными (C2) серверами, используя определенные конечные точки для регистрации, выполнения задач и утечки данных.

Команды, поддерживаемые вредоносной программой, включают следующие:

- ps: Перечисляет запущенные процессы, что полезно для мониторинга активности системы.

- shell: Выполняет произвольные команды оболочки, предоставляя злоумышленникам прямой контроль.

- cd: Изменяет текущий каталог, позволяя перемещаться по файловой системе.

- mkdir: Создает новый каталог, полезный для организации украденных данных или компонентов вредоносного ПО.

- rm: Удаляет файлы, что может быть полезно для удаления важных файлов или очистки следов вредоносного ПО.

- rmdir: Удаляет каталоги, аналогично rm, но для каталогов.

- sleep: Приостанавливает выполнение на заданное время, возможно, чтобы избежать обнаружения или синхронизировать действия.

- upload: Отправляет файлы на удаленный сервер используется для утечки украденных данных.

- botkill: Завершает другие процессы вредоносного ПО, возможно, для устранения конкуренции или освобождения системных ресурсов.

- dialog: Отображает сообщения или подсказки пользователю, возможно, для фишинга или выполнения команд с привилегиями пользователя.

- taskkill: Завершает указанные процессы, полезно для остановки программ безопасности или других процессов, мешающих работе вредоносного ПО.

- download: Получает файлы с удаленного сервера, используется для доставки дополнительных компонентов вредоносного ПО или обновлений на зараженную систему.

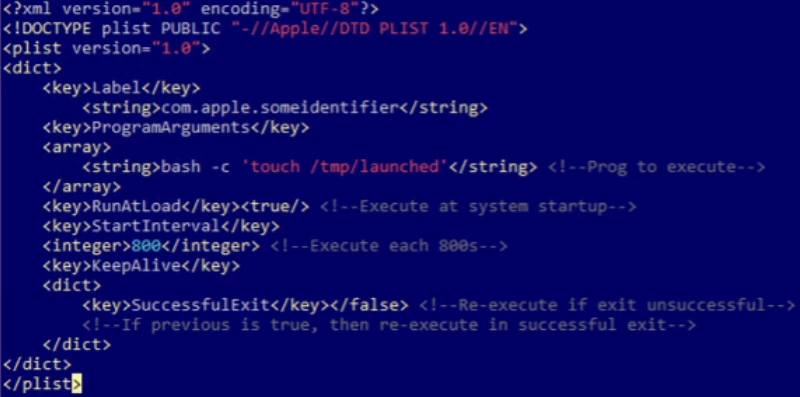

Бэкдор использует задания Cron и LaunchAgents для планирования выполнения в определенное время или при входе пользователя в систему, что позволяет ему пережить перезагрузку системы.

Кроме того, он изменяет файл /.zshrc для выполнения в новых терминальных сессиях или добавляет его в Dock вместе с системными командами, что помогает ему слиться с легитимными приложениями и действиями пользователя.

Bitdefender отмечает, что существует как минимум три варианта RustDoor, самый ранний из которых был замечен в начале октября 2023 года.

Следующий был замечен 22 ноября и, по-видимому, был тестовой версией, предшествующей обновленной версии, замеченной 30 ноября, которая включает «сложную конфигурацию JSON, а также встроенный скрипт Apple, используемый для эксфильтрации» файлов с определенными расширениями.

Исследователи предоставляют список известных индикаторов компрометации RustDoor, который включает двоичные файлы, домены загрузки и URL для четырех обнаруженных командно-контрольных серверов.

Комментарии (0)