Вредоносная бот-сеть Corona Mirai распространяется через «нулевой день» удаленного выполнения кода (RCE) 5-летней давности в IP-камерах AVTECH (и произведенные на их основе камеры), которые уже давно сняты с производства и не получат патча.

Дефект, обнаруженный Алиной Элиович из Akamai, отслеживается как CVE-2024-7029 и представляет собой проблему высокой степени серьезности (CVSS v4 score: 8.7) в функции «яркость» камер, позволяющую неаутентифицированным злоумышленникам выполнять команды по сети с помощью специально созданных запросов.

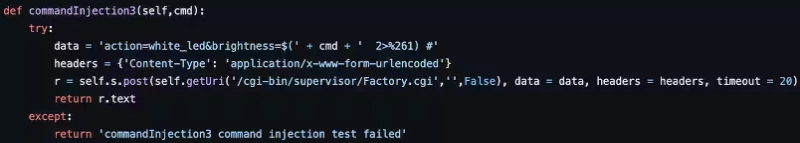

В частности, легко эксплуатируемый недостаток заключается в аргументе «яркость» в параметре «action=» встроенного ПО камер AVTECH, предназначенном для удаленной регулировки яркости камеры.

Дефект затрагивает все IP-камеры AVTECH AVM1203, работающие на прошивках версий до Fullmg-1023-1007-1011-1009.

В связи с тем, что затронутые модели больше не поддерживаются тайваньским производителем, поскольку срок их эксплуатации закончился в 2019 году, патч для устранения CVE-2024-7029 не доступен, и выпуск исправлений не ожидается.

В начале месяца Агентство кибербезопасности и защиты инфраструктуры США выпустило предупреждение о CVE-2024-7029 публичных эксплойтов, предупредив, что камеры по-прежнему используются в коммерческих объектах, финансовых службах, здравоохранении и общественных системах, а также в транспортных системах.

Эксплойты Proof of concept (PoC) для данного дефекта были доступны как минимум с 2019 года, но CVE был присвоен только в этом месяце, а активной эксплуатации ранее не наблюдалось.

Эксплуатация продолжается

Corona – это основанный на Mirai вариант, который существует как минимум с 2020 года и использует для распространения различные уязвимости в IoT-устройствах.

Команда SIRT компании Akamai сообщает, что начиная с 18 марта 2024 года, Corona начала использовать CVE-2024-7029 в атаках, направленных на камеры AVM1203, которые все еще находятся в эксплуатации, несмотря на то, что их срок годности истек пять лет назад.

Первая активная кампания, которую мы наблюдали, началась 18 марта 2024 года, но анализ показал активность этого варианта еще в декабре 2023 года. Доказательство концепции (PoC) для CVE-2024-7029 было общедоступно как минимум с февраля 2019 года, но до августа 2024 года ему так и не было присвоено соответствующее CVE.

Атаки Corona, как они были зафиксированы в медовых точках Akamai, используют CVE-2024-7029 для загрузки и выполнения файла JavaScript, который, в свою очередь, загружает на устройство основную полезную нагрузку ботнета.

Разместившись на устройстве, вредоносная программа подключается к своим командно-контрольным (C2) серверам и ожидает инструкций по выполнению распределенных атак типа «отказ в обслуживании» (DDoS).

Согласно анализу Akamai, к другим недостаткам, на которые нацелена Corona, относятся:

- CVE-2017-17215: Уязвимость в маршрутизаторах Huawei, которая позволяет удаленным злоумышленникам выполнять произвольные команды на затронутых устройствах через эксплуатацию неправильной проверки в службе UPnP.

- CVE-2014-8361: Уязвимость удаленного выполнения кода (RCE) в Realtek SDK, который часто встречается в потребительских маршрутизаторах. Этот недостаток может быть использован через службу HTTP, запущенную на этих маршрутизаторах.

- Hadoop YARN RCE: Уязвимость в системе управления ресурсами Hadoop YARN (Yet Another Resource Negotiator), которая может быть использована для удаленного выполнения кода на кластерах Hadoop.

Пользователям IP-камер AVTECH AVM1203 рекомендуется немедленно отключить их от сети и заменить на более новые и активно поддерживаемые модели.

Поскольку IP-камеры часто выходят в Интернет, что делает их привлекательными целями для угроз, на них всегда должна устанавливаться последняя версия прошивки, чтобы обеспечить исправление известных ошибок. Если устройство снято с производства, его следует заменить на более новые модели, чтобы продолжать получать обновления безопасности.

Кроме того, следует изменить стандартные учетные данные на надежные и уникальные пароли и отделить их от критически важных или производственных сетей.

Комментарии (0)