Агентство по кибербезопасности США (CISA) добавило две уязвимости в каталог известных эксплуатируемых уязвимостей (KEV), включая дефект повышения привилегий ядра Linux.

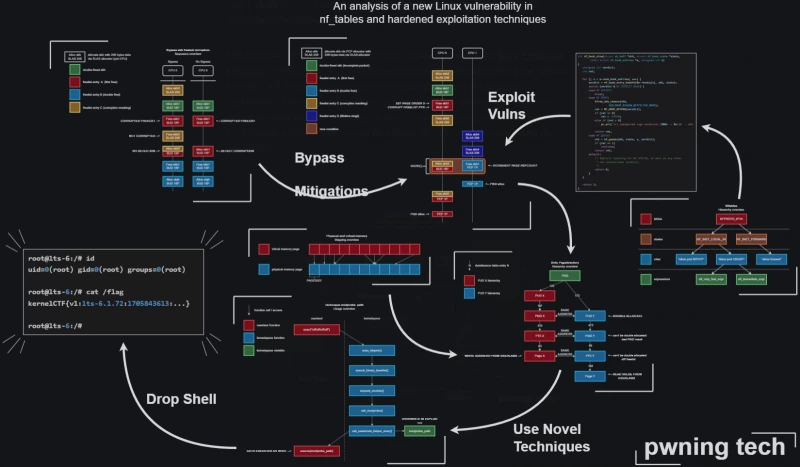

Дефект высокой степени серьезности, отслеживаемый как CVE-2024-1086, был впервые раскрыт 31 января 2024 года как проблема использования после освобождения памяти в компоненте netfilter: nf_tables, но впервые был представлен в феврале 2014 года.

Netfilter – это фреймворк, предоставляемый ядром Linux, который позволяет выполнять различные операции, связанные с сетями, такие как фильтрация пакетов, трансляция сетевых адресов (NAT) и обработка пакетов.

Уязвимость вызвана тем, что функция „nft_verdict_init()“ позволяет использовать положительные значения в качестве ошибки сброса в вердикте хука, что приводит к тому, что функция „nf_hook_slow()“ выполняет двойной free, когда выдается NF_DROP с ошибкой сброса, похожей на NF_ACCEPT.

Эксплуатация CVE-2024-1086 позволяет злоумышленнику с локальным доступом добиться повышения привилегий на целевой системе, потенциально получив доступ на уровне root.

Проблема была исправлена с помощью коммита, отправленного в январе 2024 года, который отвергает параметры вердикта QUEUE/DROP, предотвращая тем самым эксплуатацию.

Исправление было перенесено в несколько стабильных версий ядра, как указано ниже:

- ядро Linux 5.4.269 и более поздние версии

- ядро Linux 5.10.210 и более поздние версии

- ядро Linux 6.6 15 и более поздние версии

- ядро Linux 4.19.307 и позже

- ядро Linux 6.1.76 и позже

- ядро Linux 5.15.149 и позже

- ядро Linux 6.7 3 и позже

В конце марта 2024 года исследователь безопасности под псевдонимом Notselwyn опубликовал на GitHub подробную статью и эксплойт для доказательства концепции (PoC), демонстрирующий, как можно добиться локального повышения привилегий, используя этот недостаток в ядре Linux версий от 5.14 до 6.6.

В то время как большинство дистрибутивов Linux довольно быстро выпустили исправления, Red Hat выпустила исправление только в марте, что сделало возможным использование злоумышленникам публичного эксплойта на взломанных системах.

CISA не сообщила конкретных подробностей о том, как используется уязвимость, но наша редакция видела сообщения на хакерских форумах о публичных эксплойтах.

Агентство кибербезопасности дало федеральным агентствам срок до 20 июня 2024 года, чтобы применить доступные исправления.

Если обновление невозможно, администраторам рекомендуется применить следующие меры защиты:

- Заблокируйте список „nf_tables“, если он не нужен/активно используется.

- Ограничьте доступ к пространствам имен пользователей, чтобы ограничить площадь атаки.

- Загружать модуль Linux Kernel Runtime Guard(LKRG) (может привести к нестабильности).

Второй дефект, который CISA добавила в каталог KEV на этот раз, также установив срок исполнения до 20 июня, – это CVE-2024-24919, уязвимость раскрытия информации, затрагивающая VPN-устройства от Check Point.

После того как производитель раскрыл информацию об этой уязвимости и выпустил обновление безопасности, исследователи из Watchtowr Labs опубликовали свой анализ, в котором подчеркнули, что уязвимость гораздо серьезнее, чем указано в бюллетене Check Point.

Комментарии (0)