Canonical выпустила сегодня новые обновления безопасности ядра Linux для всех поддерживаемых релизов Ubuntu LTS, устраняющие до 16 уязвимостей, обнаруженных различными исследователями безопасности.

Новые обновления безопасности ядра Linux появились примерно через месяц после предыдущего обновления ядра, которое устранило недавно раскрытые уязвимости стека драйверов Wi-Fi, и доступны только для всех поддерживаемых версий Ubuntu LTS (Long-Term Support), включая Ubuntu 22.04 LTS (Jammy Jellyfish), Ubuntu 20.04 LTS (Focal Fossa) и Ubuntu 18.04 LTS (Bionic Beaver).

В новом обновлении ядра Linux исправлено в общей сложности 16 уязвимостей, включая пять, которые являются общими для всех поддерживаемых релизов Ubuntu. Это CVE-2022-2978, уязвимость use-after-free, обнаруженная Hao Sun и Jiacheng Xu в реализации файловой системы NILFS, которая может позволить локальному злоумышленнику аварийно завершить работу системы или выполнить произвольный код, CVE-2022-3028, обнаруженное Абхишеком Шахом в реализации PF_KEYv2, которое может позволить локальному злоумышленнику раскрыть конфиденциальную информацию (память ядра) или аварийно завершить работу системы, и CVE-2022-3635, уязвимость use-after-free, обнаруженная в драйвере устройства IDT 77252 ATM PCI, которая может позволить локальному злоумышленнику аварийно завершить работу системы или выполнить произвольный код.

То же самое касается CVE-2022-20422, обнаруженного в эмуляторе инструкций ядра Linux на системах AArch64 (ARM64), которое может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы), а также CVE-2022-40768, обнаруженного Xingyuan Mo и Gengjia Chen в драйвере контроллера хранения Promise SuperTrak EX, который может позволить локальному злоумышленнику раскрыть конфиденциальную информацию (память ядра).

Особенно для Ubuntu 22.04 LTS и Ubuntu 20.04 LTS под управлением ядра Linux 5.15 LTS, а также Ubuntu 20.04 LTS и Ubuntu 18.04 LTS под управлением ядра Linux 5.4 LTS, новое обновление безопасности ядра Ubuntu также исправляет CVE-2022-3625, недостаток, обнаруженный в реализации интерфейса устройства Netlink, который может привести к уязвимости use-after-free в некоторых драйверах сетевых устройств, позволяя локальному злоумышленнику с доступом администратора к сетевому устройству вызвать отказ в обслуживании (крах системы) или, возможно, выполнить произвольный код.

Еще два дефекта были исправлены для систем Ubuntu 22.04 LTS и Ubuntu 20.04 LTS, работающих под управлением ядра Linux 5.15 LTS, а именно CVE-2022-2905, уязвимость чтения за пределами границ, обнаруженная Hsin-Wei Hung в подсистеме BPF и компиляторе x86 JIT, которая может позволить локальному злоумышленнику обрушить систему, вызвав отказ в обслуживании или раскрыть конфиденциальную информацию (память ядра), и CVE-2022-39190, уязвимость, обнаруженная Gwangun Jung в подсистеме netfilter, которая может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы).

Только для систем Ubuntu 20.04 LTS и Ubuntu 18.04 LTS с ядром Linux 5.4 LTS, а также для систем Ubuntu 18.04 LTS и Ubuntu 16.04 ESM с ядром Linux 4.15, новое обновление ядра также устраняет CVE-2022-2153, проблему безопасности, обнаруженную в реализации KVM, которая может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы).

Только для систем Ubuntu 20.04 LTS и Ubuntu 18.04 LTS под управлением ядра Linux 5.4 LTS, это обновление исправляет CVE-2022-29901, недостаток, обнаруженный Йоханнесом Викнером и Кавехом Разави, который влиял на некоторые процессоры Intel x86_64, делая защиту ядра Linux от спекулятивных атак на внедрение цели ветвления недостаточной, что позволяет локальному злоумышленнику раскрыть конфиденциальную информацию, а также CVE-2022-39188 и CVE-2022-42703, два недостатка, обнаруженные Янном Хорном из Google Project Zero в ядре Linux при разметке VMA, которые могут позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы) или выполнить произвольный код.

То же самое касается CVE-2022-41222, состояния гонки, обнаруженного в реализации учета адресного пространства памяти, которое может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы) или выполнить произвольный код, а также CVE-2022-42719, уязвимости use-after-free, обнаруженной Зенке Хустером в стеке драйверов Wi-Fi, которая может позволить физически близкому злоумышленнику вызвать отказ в обслуживании (крах системы) или выполнить произвольный код.

И последнее, но не менее важное: новое обновление безопасности ядра Ubuntu устраняет CVE-2022-36879, недостаток, обнаруженный в подсистеме Netlink Transformation (XFRM), который может позволить локальному злоумышленнику вызвать отказ в обслуживании (крах системы). Этот недостаток затронул только пакеты ядра систем Ubuntu 18.04 LTS и Ubuntu 16.04 ESM, работающих под управлением ядра Linux 4.15.

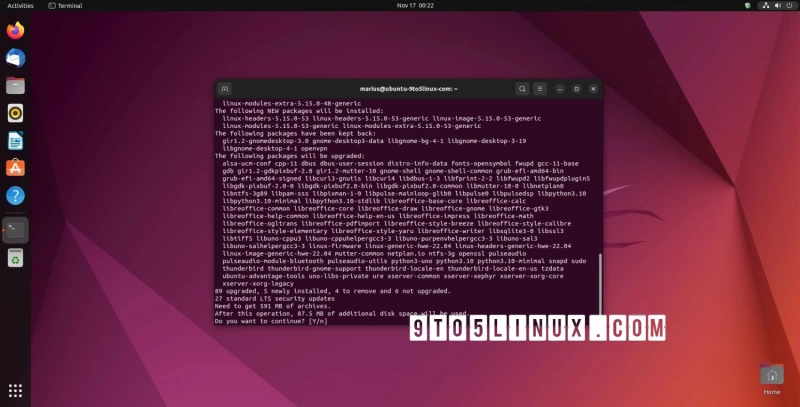

Canonical настоятельно рекомендует всем пользователям Ubuntu LTS обновить свои пакеты ядра до новых версий, доступных в репозиториях стабильного ПО, а именно linux-image 5.15.0.53.53 для систем Ubuntu 22.04 LTS, linux-image – 5.15.0-53.59.

20.04.1 для систем Ubuntu 20.04 LTS под управлением ядра Linux 5.15 LTS, linux-image 5.4.0.132.132 для систем Ubuntu 20.04 LTS под управлением ядра Linux 5.4 LTS, linux-image-hwe-18.04 5.4.0.132.148

18.04.109 для систем Ubuntu 18.04 LTS с ядром Linux 5.4 LTS, и linux-image 4.15.0.197.182 для систем Ubuntu 18.04 LTS с ядром Linux 4.15.

Чтобы обновить ваши установки Ubuntu, выполните команду:

sudo apt update && sudo apt upgrade

Комментарии (0)