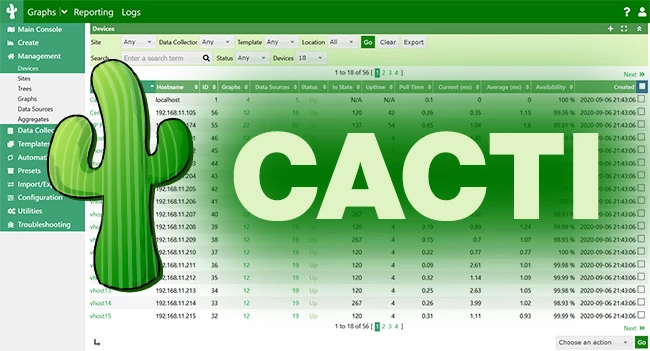

Слепая уязвимость SQL-инъекции (CVE-2023-51448) в Cacti, широко используемой системе сетевого мониторинга, управления производительностью и неисправностями, может привести к раскрытию информации и потенциально удаленному выполнению кода.

Cacti часто используется в центрах эксплуатации сетей телекоммуникационных компаний и хостинг-провайдеров для сбора данных о производительности сети и хранения их в RRDtool, базе данных протоколирования и построения графиков и системе, которая с помощью веб-интерфейса создает графические представления собранных данных.

О CVE-2023-51448

CVE-2023-51448 – это уязвимость в функции SNMP-приемников уведомлений Cacti, которая может позволить угрожающему субъекту раскрыть все содержимое базы данных Cacti или, в зависимости от конфигурации базы данных, даже вызвать удаленное выполнение кода (RCE).

«Аутентифицированный злоумышленник с правами „Settings/Utilities“ может отправить поддельный HTTP GET запрос к конечной точке „/cacti/managers.php“ с SQLi полезной нагрузкой в HTTP GET параметре „selected_graphs_array“»

- говорится в сообщении Cacti о безопасности.

Сопровождающие Cacti описали возможную атаку и сообщили, что PoC-скрипт для ее проверки доступен «по запросу».

Уязвимость, затрагивающая версии 1.2.25, была обнаружена исследователем Synopsys Мэтью Хоггом и исправлена сопровождающими в конце декабря 2023 года.

Серверы Cacti под прицелом

Год назад серверы Cacti стали мишенью злоумышленников, использующих эксплойт для CVE-2022-46169, критического недостатка инъекции команд, который мог быть удаленно использован неаутентифицированными пользователями.

Для использования CVE-2023-51448 необходимо иметь доступ к учетной записи с определенными правами или использовать другую уязвимость для обхода требования аутентификации.

В настоящее время нет никаких признаков того, что уязвимость эксплуатируется в данное время. Пользователям Cacti рекомендуется обновиться до версии 1.2.26, в которой исправлена эта и другая уязвимости.

Комментарии (0)