Разработчик вредоносной программы Qakbot экспериментирует с новыми сборками, поскольку с середины декабря в почтовые системы замечтили свежие образцы.

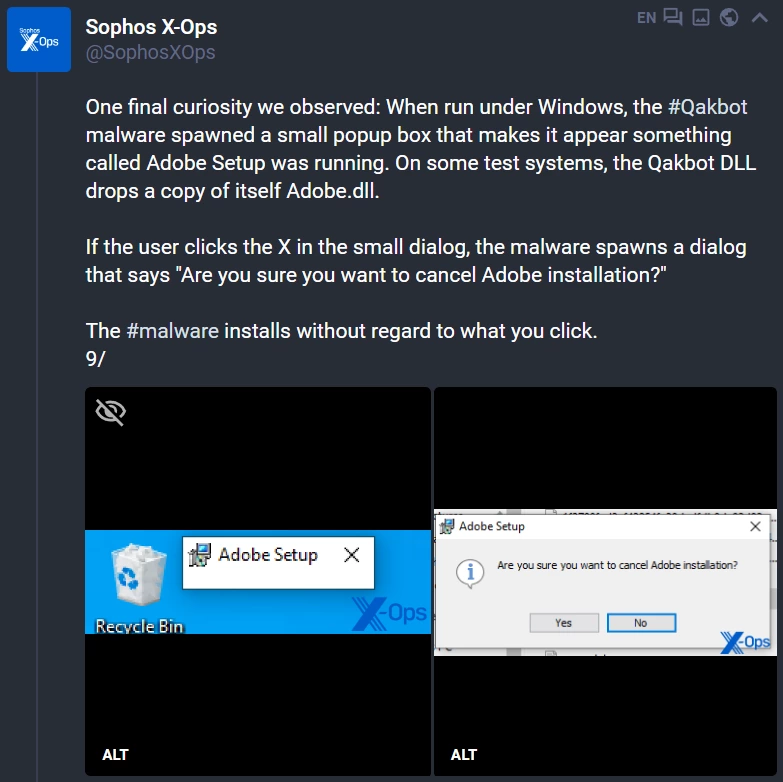

Один из замеченных вариантов использует на Windows поддельный установщик продукта Adobe, чтобы обманом заставить пользователя установить вредоносную программу.

QBot уже много лет служит загрузчиком для различных вредоносных программ, включая ransowmare, доставляемых жертвам в основном по электронной почте.

В августе прошлого года QBot заразил более 700 000 компьютеров и серверов и всего за 18 месяцев нанес финансовый ущерб, оцениваемый более чем в 58 миллионов долларов.

Операция под кодовым названием Duck Hunt не сопровождалась арестами, и многие исследователи безопасности полагают, что разработчики Qakbot восстановят свою инфраструктуру и возобновят кампании по распространению.

В прошлом году Cisco Talos обнаружила кампанию Qakbot, которая стартовала еще до уничтожения вредоносной программы и продолжала действовать в начале октября. Исследователи считают, что это стало возможным благодаря тому, что правоохранительные органы вывели из строя только командные и управляющие серверы вредоносной программы, но не инфраструктуру доставки спама.

В декабре 2023 года компания Microsoft обнаружила фишинговую кампанию QBot, выдававшую себя за налоговую службу, что подтвердило опасения о возвращении вредоносной программы.

Совместная исследовательская группа Sophos X-Ops, занимающаяся продвинутым реагированием на угрозы, недавно заметила новую активность Qbot: с середины декабря появилось до 10 новых сборок вредоносного ПО.

Новые события, связанные с Qbot, были также замечены исследователями из компании Zscaler, занимающейся облачной безопасностью, которые в конце января опубликовали технический отчет об этом вредоносном ПО и его эволюции с 2008 года.

Новые варианты QBot

Аналитики Sophos X-Ops провели реверс-инжиниринг новых образцов Qbot, отметив небольшое увеличение номера сборки, что указывает на то, что разработчики тестируют и дорабатывают двоичные файлы.

Образцы декабря и января поставлялись в виде исполняемого файла Microsoft Software Installer (.MSI), который передавал двоичный файл DLL с помощью архива .CAB (Windows Cabinet).

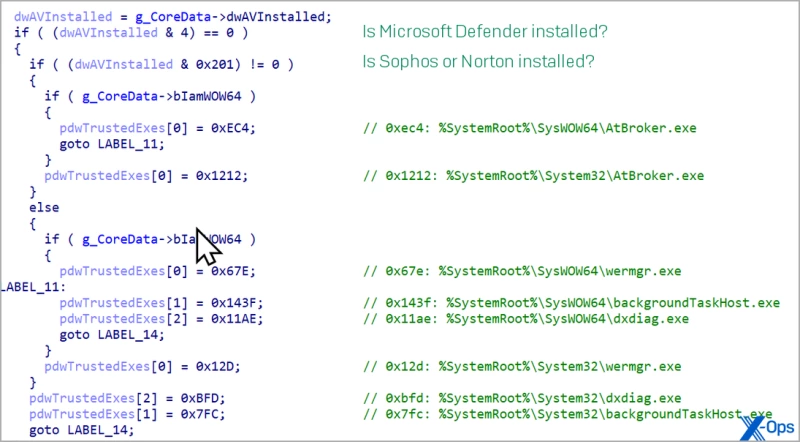

Этот метод отличается от предыдущих версий, которые внедряли код в безопасные в процессы Windows (AtBroker.exe, backgroundTaskHost.exe, dxdiag.exe), чтобы избежать обнаружения.

Новые варианты Qakbot используют усовершенствованные методы обфускации, включая расширенное шифрование для скрытия строк и командно-адресного взаимодействия (C2).

В частности, вредоносная программа использует шифрование AES-256, а не метод XOR, как в старых образцах.

Вредоносная программа проверяет наличие программного обеспечения для защиты конечных точек и повторно вводит проверку виртуальных сред, пытаясь обойти обнаружение путем входа в бесконечный цикл, если она оказывается на виртуальной машине.

Дополнительно Qakbot представляет вводящее в заблуждение всплывающее окно, предполагающее, что в системе запущен Adobe Setup, чтобы обмануть пользователей с помощью фиктивных предложений по установке, которые запускают вредоносную программу независимо от того, что было нажато.

Исследователи Sophos говорят, что, внимательно следя за развитием QBot, они смогут обновить свои правила обнаружения и поделиться важной информацией с другими поставщиками систем безопасности.

Несмотря на то, что после того, как инфраструктура C2 Qbot была уничтожена в прошлом году, всплыло небольшое количество образцов, исследователи считают, что любая активность угроз по возвращению QBot заслуживает пристального внимания. «что любая деятельность угрожающих субъектов по его возвращению заслуживает наблюдения и тщательного изучения».

Комментарии (0)