Будь то в реальной жизни или в Интернете, безопасность и конфиденциальность волнуют всех.

В айтишных кругах поговаривают, что Linux как операционная система является более безопасным выбором, чем ее альтернативы. Но это не значит, что она не уязвима.

Хакеры могут найти способ взломать и Linux-системы. Но не все так плохо, поскольку существует множество способов сделать вашу систему более безопасной, чем она есть.

Итак, я решил найти несколько наиболее эффективных и простых опций, которые я могу включить в своей системе Linux для защиты своих данных (и вы тоже можете!).

То, чем я здесь делюсь, является моим мнением и основано на моем опыте. Это не значит, что если вы не сделаете все перечисленные здесь пункты, ваша система будет немедленно взломана. Некоторые пункты будет легко выполнить, а некоторые могут оказаться для вас непрактичными. Посмотрите, какие советы вы сможете легко применить. И еще. То, чем я здесь делюсь, предназначено для конечных пользователей настольных систем Linux. Некоторые моменты могут быть применимы к серверам.

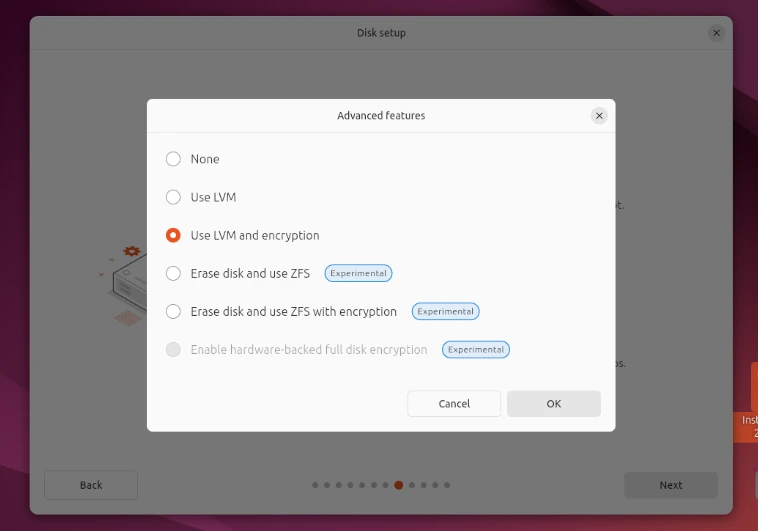

1. Шифрование диска

Надежным способом защиты данных является Полное шифрование диска (FDE). Шифрование данных помогает защитить информацию, если кто-то получит физический доступ к вашему компьютеру или он будет потерян или украден.

Оно обеспечивает полную защиту систем, используемых в общественных местах или офисах. Как бы ни было хорошо FDE, его можно сделать только во время установки

Поэтому, если у вас она не включена, необходимо создать резервную копию данных, переустановить ОС и включить шифрование диска в процессе установки. Это займет всего один щелчок мыши и введение парольной фразы. Однако переустановка не для всех является практичным вариантом.

Возможно, если вы устанавливаете Linux заново, вам стоит подумать о шифровании диска. Ubuntu и некоторые другие дистрибутивы предоставляют такую возможность в программе установки.

Я сделал это при установке Ubuntu 24.04 и чувствую себя более защищенным. Хотя при запуске системы мне приходится вводить два пароля: один для расшифровки диска, а другой – для обычной учетной записи.

У шифрования есть и обратная сторона. Вам придется вводить дополнительный пароль при загрузке системы. И если вы забудете этот пароль для шифрования диска, вы не сможете восстановить его, как пароль обычной учетной записи. Форматирование системы с установкой новой ОС – единственный вариант, при этом существующие данные будут потеряны.

2. Регулярное обновление системы

Linux очень безопасен уже «из коробки», но и он не лишен недостатков. Ошибки есть в любом программном обеспечении, и Linux – не исключение.

Чтобы быть уверенным в том, что вы используете последние исправления безопасности, необходимо регулярно обновлять систему. Хорошая привычка – настроить систему так, чтобы она автоматически применяла все критические обновления безопасности.

Или возьмите за правило вручную проверять наличие обновлений и применять их. Я предпочитаю старый добрый способ – зайти в раздел обновлений программного обеспечения и загрузить все доступные исправления.

Большинство дистрибутивов Linux, включая Linux Mint, elementaryOS, теперь поддерживают автоматические обновления в последних версиях. Вам просто нужно включить их.

Это обязательно для всех. Постоянно обновляйте свою систему.

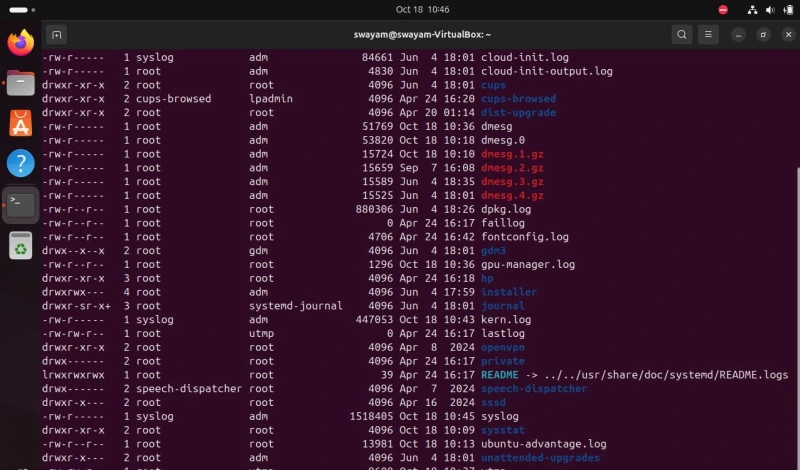

3. Проверка журналов и мониторинг сети

Меня интригует мониторинг сети или проверка системных журналов. Хотя я и не эксперт, это полезное занятие, если делать его правильно.

Существуют различные утилиты командной строки для мониторинга и проверки журналов вашей системы. У нас есть список инструментов для мониторинга системы, с которых вы можете начать. Вы также можете проанализировать файлы журналов в вашей системе Linux с помощью нескольких команд.

Конечно, если встроенных возможностей вам недостаточно. Вы можете попробовать программу с графическим интерфейсом, например Portmaster, для управления и мониторинга сетевых подключений.

Возможно, не все захотят этим заниматься, и, скорее всего, вы ничего не найдете. Но чтение журналов само по себе является навыком, и это помогает в устранении неполадок в системе, когда возникает проблема.

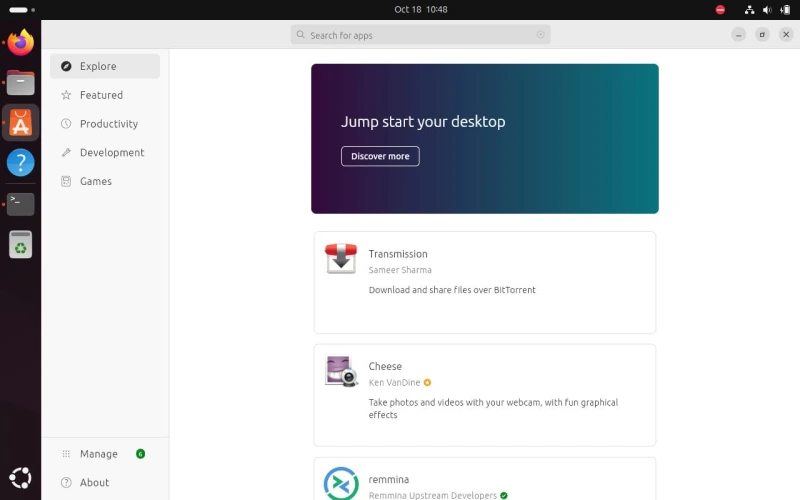

4. Установка программного обеспечения только из надежных источников

Один из самых простых и эффективных способов защиты вашего устройства – грамотное управление программным обеспечением.

Установка приложений только из надежных источников (и только тех, которые вам полезны) поможет вам снизить риск проникновения вредоносных программ в систему.

Загрузка только из официальных и проверенных источников, таких как Flathub, Snapcraft или официальная страница программного обеспечения на GitHub, – это верный способ убедиться, что все, что вы загружаете, – настоящее. На данный момент я предпочитаю придерживаться Центра приложений Ubuntu.

Некоторые из этих платформ также отмечают приложения, которые проверены. Так что вы можете выбрать их, если не хотите доверять другим.

Если вы не знаете, что за программа, обратитесь за помощью к большому сообществу Linux – это тоже хороший способ проверить, безопасно приложение или нет.

Как правило, я предпочитаю устанавливать программы из центра программного обеспечения/официального репозитория или из самого проекта разработчика (если его нет в репозитории дистрибутива).

5. Использование зашифрованного DNS

Вы можете повысить безопасность своей сети, добавив уровень конфиденциальности. Чем более конфиденциальным будет ваш доступ в Интернет, тем меньше данных о вас получат злоумышленники.

Если вы пользуетесь публичной, ненадежной сетью или не уверены в своем поставщике услуг, всегда безопасно использовать зашифрованный DNS. Хотя это не замена VPN, это простой способ защитить ваши DNS-запросы от провайдеров или тех, кто следит за вашей сетью.

NextDNS и Quad9 – вот некоторые из DNS-сервисов, которые вы можете попробовать. Мне нравится предложение NextDNS, потому что оно подходит для всех видов требований в рамках бюджета. При желании я могу интегрировать его с Portmaster.

DNS – сложная штука. Если некоторые веб-сайты начинают становиться недоступными, вы можете захотеть переключиться обратно на старые DNS.

6. Отключение root-логина

Пользователь root имеет полный доступ к выполнению общесистемных изменений. Поэтому, если неавторизованный пользователь получит учетные данные пользователя root или случайно войдет в режим пользователя root, это может нанести вред не только вашему персональному компьютеру, но и организации.

Отключение функции входа „Root“ жизненно необходимо, если вы хотите оставаться в полной безопасности от потенциальных хакеров. От того, какой дистрибутив Linux вы используете, зависит, как отключить учетную запись root.

ArchWiki расскажет вам о том, что нужно сделать в Arch Linux. Аналогичным образом вы можете найти документацию для других дистрибутивов.

Не забывайте, что у вас всегда есть sudo для повышения привилегий пользователя до уровня root с помощью этой команды.

В большинстве настольных дистрибутивов логин root уже отключен.

7. Использование брандмауэра

Брандмауэр – это незаменимый метод защиты сети, причем не только для Linux, но и для любого устройства, подключающегося к Интернету.

Брандмауэр работает просто: он контролирует и регулирует входящий и исходящий сетевой трафик. Многие дистрибутивы поставляются со встроенным брандмауэром, который можно настроить на добавление правил для разрешения/блокировки определенных диапазонов IP-адресов, чтобы предотвратить несанкционированные попытки проникновения в вашу сеть.

Не стоит забывать, что выше я упоминал о такой программе, как Portmaster. Ее тоже можно использовать в качестве сетевого брандмауэра.

Хорошая конфигурация брандмауэра может защитить от различных типов атак.

Можно спорить о том, сколько безопасности дает базовый брандмауэр в наши дни, поскольку большинство компьютеров сидят за маршрутизатором с помощью NAT. Тем не менее, брандмауэр может пригодиться, если вы выходите в интернет через WiFi в аэропорту, отелях и других общественных местах.

8. Правильное резервное копирование данных

Я всегда делаю резервные копии своих данных. И вы тоже должны!

Теперь я включаю в свою стратегию два вида резервного копирования:

- Timeshift для системных настроек.

- Dejadup (инструмент резервного копирования по умолчанию во многих дистрибутивах) для резервного копирования пользовательских данных

Если вы испортили систему при ее настройке или обновление внесло нежелательные изменения, резервное копирование Timeshift спасет ситуацию.

А если на диске произойдет сбой или вы случайно удалите что-то важное, резервное копирование DejaDup придет на помощь.

Конечно, вы можете воспользоваться облачными сервисами хранения, чтобы хранить некоторые важные данные вне дома. В конце концов, резервные копии данных должны храниться в нескольких местах.

9. Настройка строгой аутентификации

Одним из самых основных принципов обеспечения безопасности является использование надежных паролей и двухфакторной аутентификации.

В то время как для онлайн-аккаунтов вы можете легко использовать менеджеры паролей, где 2FA и пропускные ключи стали новым стандартом, для традиционного входа в компьютер часто используется простой пароль.

Думаю, если объединить все знания из различных аниме, которые я смотрю, то можно придумать довольно уникальный пароль, состоящий из цифр, заглавных и строчных букв и символов. Поэтому старайтесь использовать более надежные пароли.

Завершение

Очевидно, что вы можете использовать множество методов для защиты вашего компьютера Linux. Однако помните, что, несмотря на все эти шаги, система никогда не будет непробиваемой.

Лучше всего всегда оставаться бдительным и активно замечать изменения в своей системе.

Я постоянно ищу, что изменилось при каждой загрузке системы, и вы тоже должны это делать. Конечно, вам не нужно слишком тщательно продумывать каждое изменение, но размышления о них должны позволить вам обнаружить проблемы на ранней стадии.

Комментарии (0)