При реализации данного проекта (802.1X) возникло несколько проблем. В руководстве Microsoft по развертыванию инфраструктуры NAP говориться о необходимости поддержки сетевым оборудованием RADIUS атрибутов для VLAN:

One layer 2 or layer 3 switch that supports 802.1X port-based authentication and RADIUS tunnel attributes for VLAN assignment.

Оказывается не все оборудование Cisco (не говоря уже о других производителях таких как 3Com, D-Link и др.) поддерживает модификацию IEEE 802.1x – VLAN Assignment. Удалось выяснить, что следующие устройства Cisco должны поддерживать данную функцию (список не полный – только то, что удалось проверить):

- 2940 IOS 12.1(22)EA4

- 2960 IOS 12.2(25)SED

- 2980 CatOS 8.4GLX

- 3550 IOS 12.1(14)EA1

- 3560 IOS 12.2(25)SED

- 3750 IOS 12.2(25)SED

- 4000 CatOS 8.4GLX or IOS 12.1(19)EW

- 4500 CatOS 8.4GLX or IOS 12.1(19)EW

- 6500 CatOS 7.2 or IOS 12.1(13)E4

На устройствах Cisco необходимо сделать следующее:

aaa authentication dot1x default group radius none

dot1x system-auth-control

!

interface FastEthernet0/5

switchport mode access

dot1x port-control auto

dot1x guest-vlan 50

spanning-tree portfast

!

radius-server host 10.1.200.254 auth-port 1812 acct-port 1813 key KEY

На RADIUS-сервере (он же NAP) необходимо определить следующие атрибуты для пользователей:

Tunnel-Type [64] = VLAN

Tunnel-Medium-Type [65] = 802

Tunnel-Private-Group-Id [81] = NAME_OF-VLAN

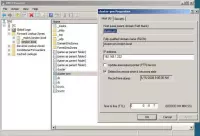

Это то, что касается проблем с сетевой частью. При настройке Microsoft NAP, возникла проблема с клиентской частью данного продукта. Вообще Microsoft NAP работает на операционных системах начиная с Microsoft Windows XP SP3 и выше. В Windows XP SP3 присутствует все необходимое для работы NAP, кроме графической консоли, для настройки функций NAP. Эта консоль, по большому счету, не нужна в корпоративной сети – так как все настройки для клиентских компьютеров распространяются централизованно посредством групповых политик. Так вот, для корректной работы NAP необходимо, чтобы на клиентских компьютерах автоматически запускалась служба NAP Agent – по умолчанию она отключена. Включить ее и другие необходимые для работы NAP службы через групповую политику не сложно. Однако, если вдруг при настройке групповой политики, вы случайно или намеренно нажали на Edit Permission (см. рисунок), то на операционных системах Windows XP SP3 это действие вызовет сбой при автоматическом запуске службы NAP Agent.

При тестировании инфраструктуры NAP было потрачено несколько часов на выяснение и устранение причин не корректной работы NAP, вызванной сбоем при запуске службы NAP Agent.

Надеюсь для кого-то данная информация, при развертывании инфраструктуры Microsoft NAP, окажется полезной.

Комментарии (0)